Merhaba

Kurumsal veri yedekleme stratejilerinde bulut tabanlı nesne depolama çözümlerinin önemi her geçen gün artıyor. Özellikle maliyet/performans dengesi, esneklik ve güvenlik kriterleri göz önünde bulundurulduğunda, Wasabi Cloud Storage bu alanda öne çıkan güçlü bir alternatif sunuyor. Veeam v13 ile birlikte Wasabi’nin sunduğu S3 uyumlu, yüksek erişilebilirlik ve ölçeklenebilirlik özellikleri çok daha kolay bir şekilde entegre edilebiliyor.

Bu yazıda, Veeam Backup & Replication 13.0 sürümü üzerinde Wasabi Cloud Storage yapılandırmasını adım adım ele alarak; kurulum süreçlerini, erişim anahtarları yönetimini, güvenlik özelliklerini ve yedekleme senaryolarındaki kullanım avantajlarını teknik detaylarıyla inceleyeceğiz. Amacımız, hem kurum içi BT ekiplerinin hem de bulut tabanlı veri yedekleme stratejilerini geliştirmek isteyen profesyonellerin pratikte uygulayabileceği net bir yol haritası sunmak.

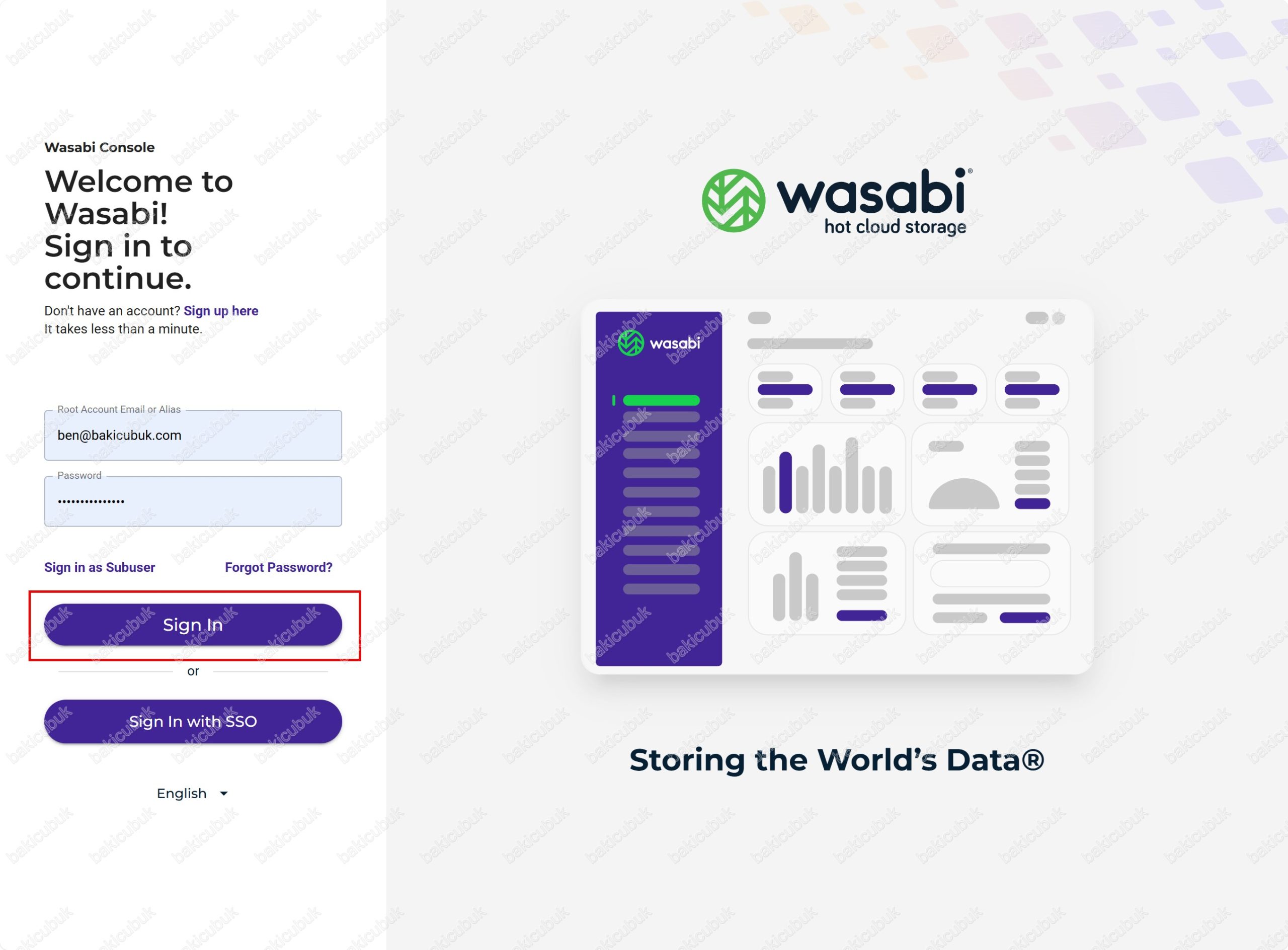

Wasabi Cloud Storage yönetim konsolunu açıyoruz.

Wasabi Cloud Storage yönetim konsolunda Root Account Email or Alias bölümüne Root Account → Kök Hesap (sistemde en yetkili, en üst düzey yönetici hesabı), Email → E-posta yada Alias → Takma ad / Alternatif ad yazıyoruz. Password (Parola) bilgisini yazıyoruz ve Sign In diyerek giriş yapıyoruz.

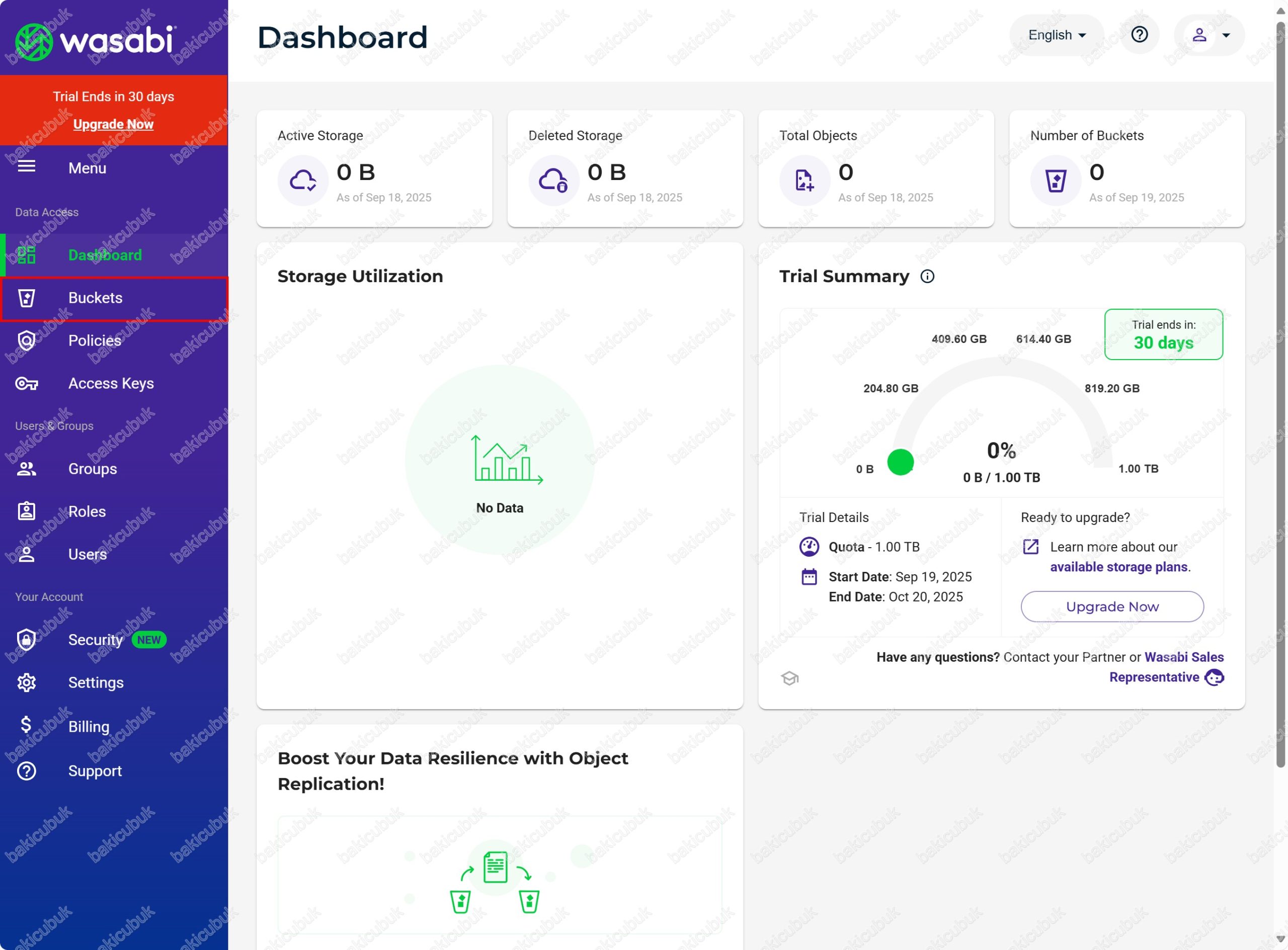

Wasabi Cloud Storage yönetim konsolu geliyor karşımıza.

Wasabi Cloud Storage yönetim konsolunda direkt olarak Dashboard ekranı gelecektir karşımıza.

Wasabi Cloud Storage yönetim konsolunda Buckets menüsüne tıklıyoruz.

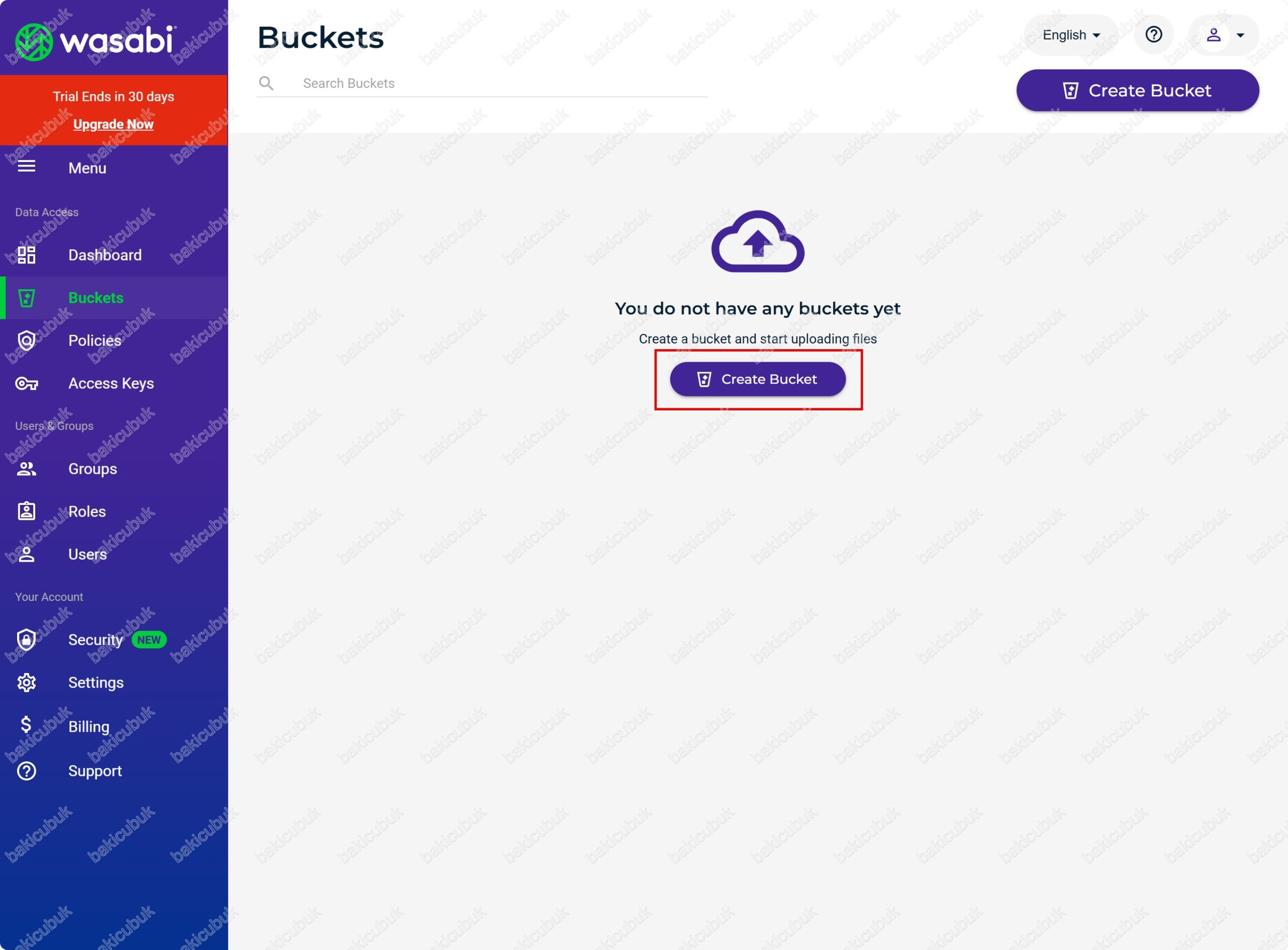

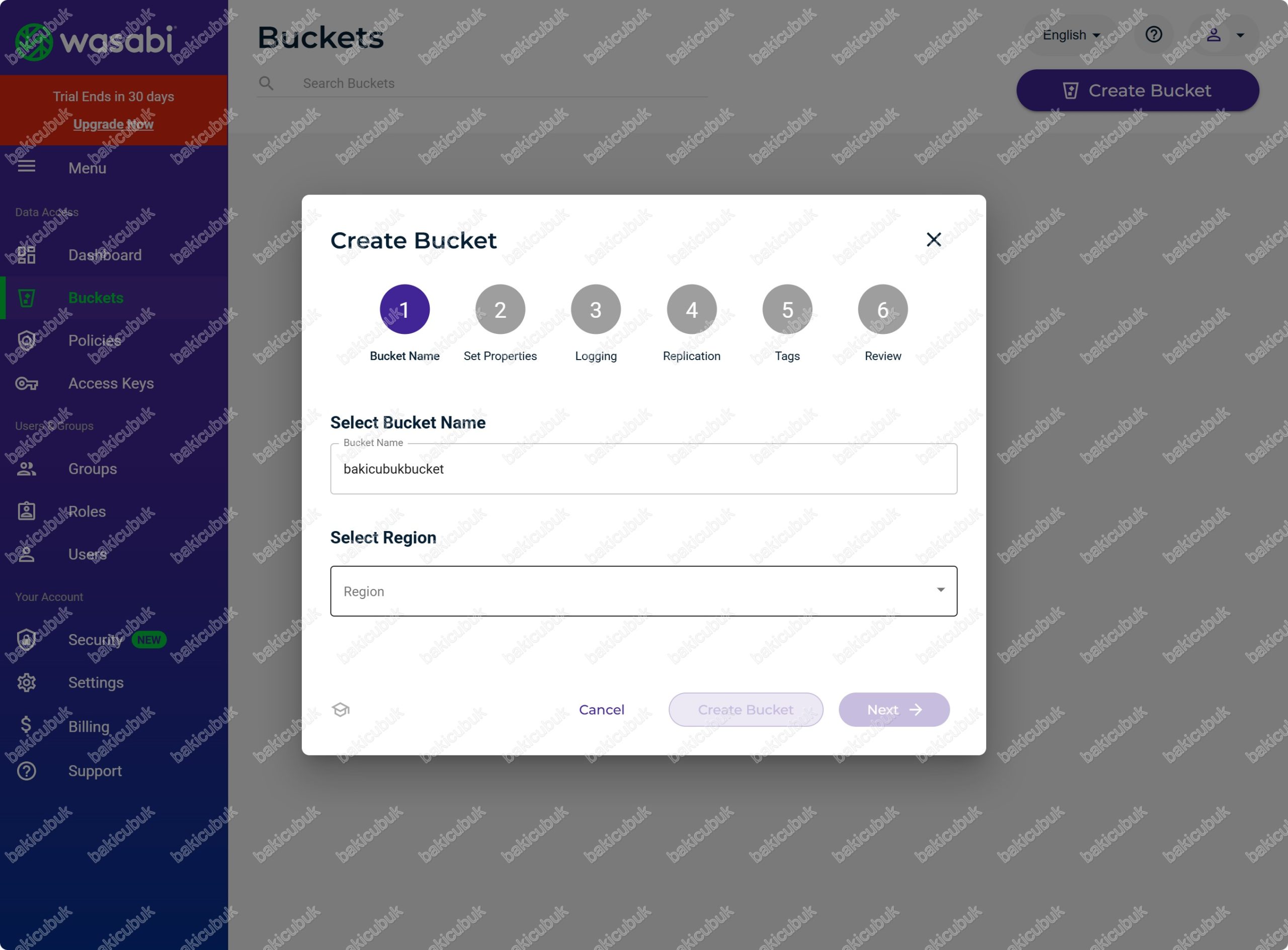

Wasabi Cloud Storage yönetim konsolunda Buckets menüsünde Create Bucket seçeneğine tıklayarak Bucket yapılandırmasını başlatıyoruz.

Bucket: Bucket, nesne depolama servislerinde (örneğin Wasabi veya Amazon S3) verilerin saklandığı en temel kapsayıcıdır. Tüm dosyalar (object/nesne) mutlaka bir bucket içerisinde bulunur. Bir klasör mantığıyla çalışır ancak daha gelişmiş özellikler sunar. Bucket oluştururken benzersiz bir isim verilmesi, verilerin hangi bölgede (region) tutulacağının seçilmesi ve erişim ile güvenlik ayarlarının belirlenmesi gerekir. Versiyonlama, şifreleme, erişim kontrolü ve loglama gibi özellikler bucket seviyesinde yapılandırılabilir.

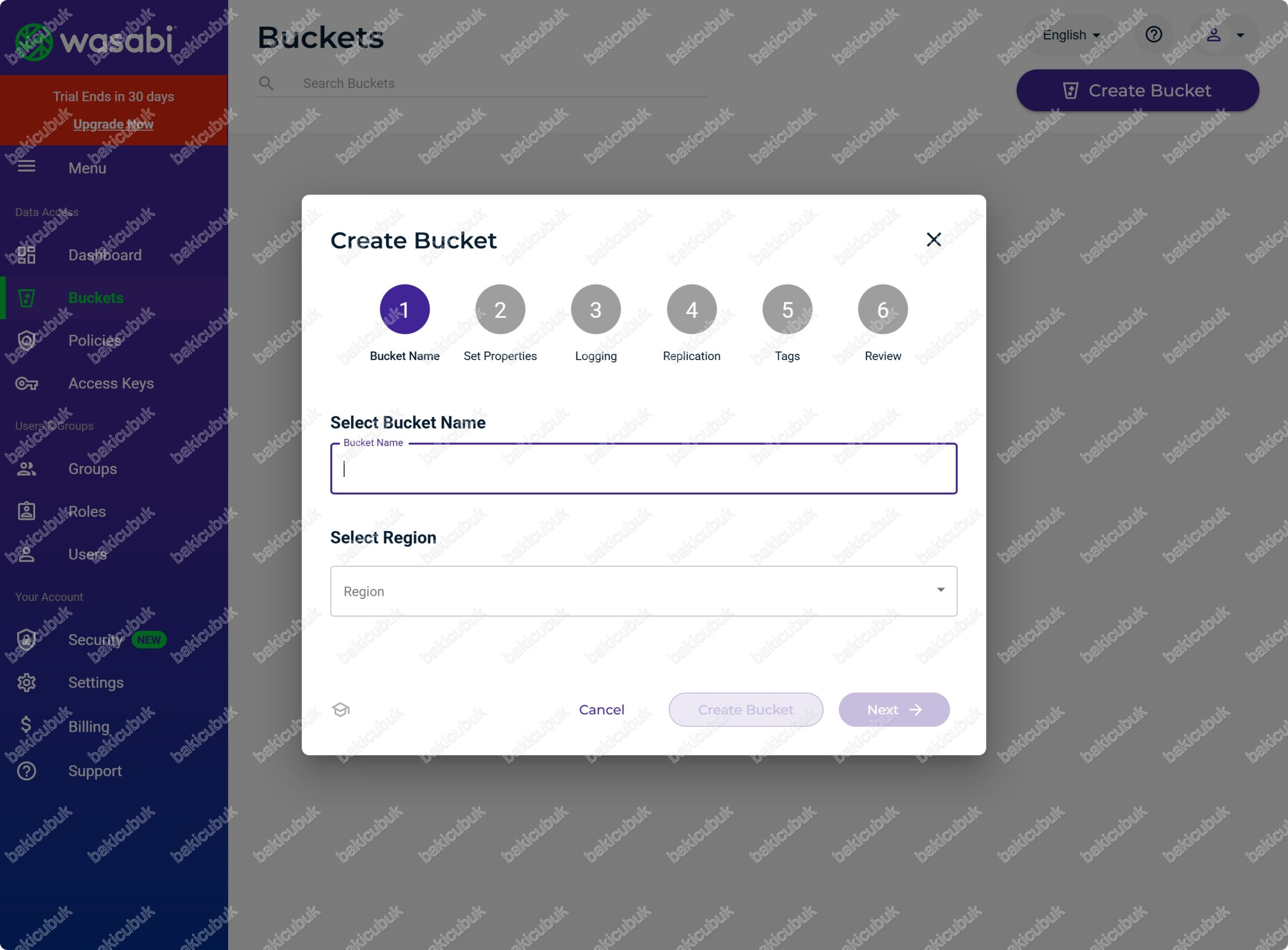

Create Bucket ekranı geliyor karşımıza.

Bucket Name ekranında

- Select Bucket Name bölümü altında Bucket Name seçeneğinde oluşturacağımız Bucket yapısı için bir Name (İsim) yapılandırmamız gerekiyor.

- Select Region bölümü altında Region seçeneğinde oluşturulacak olan Bucket yapısının hangi veri merkezinde oluşturulacağını yapılandırmamız gerekiyor.

Bucket Name ekranında Select Bucket Name bölümü altında bulunan Bucket Name seçeneğinde oluşturacağımız Bucket yapısı için bir Name (İsim) yapılandırıyoruz.

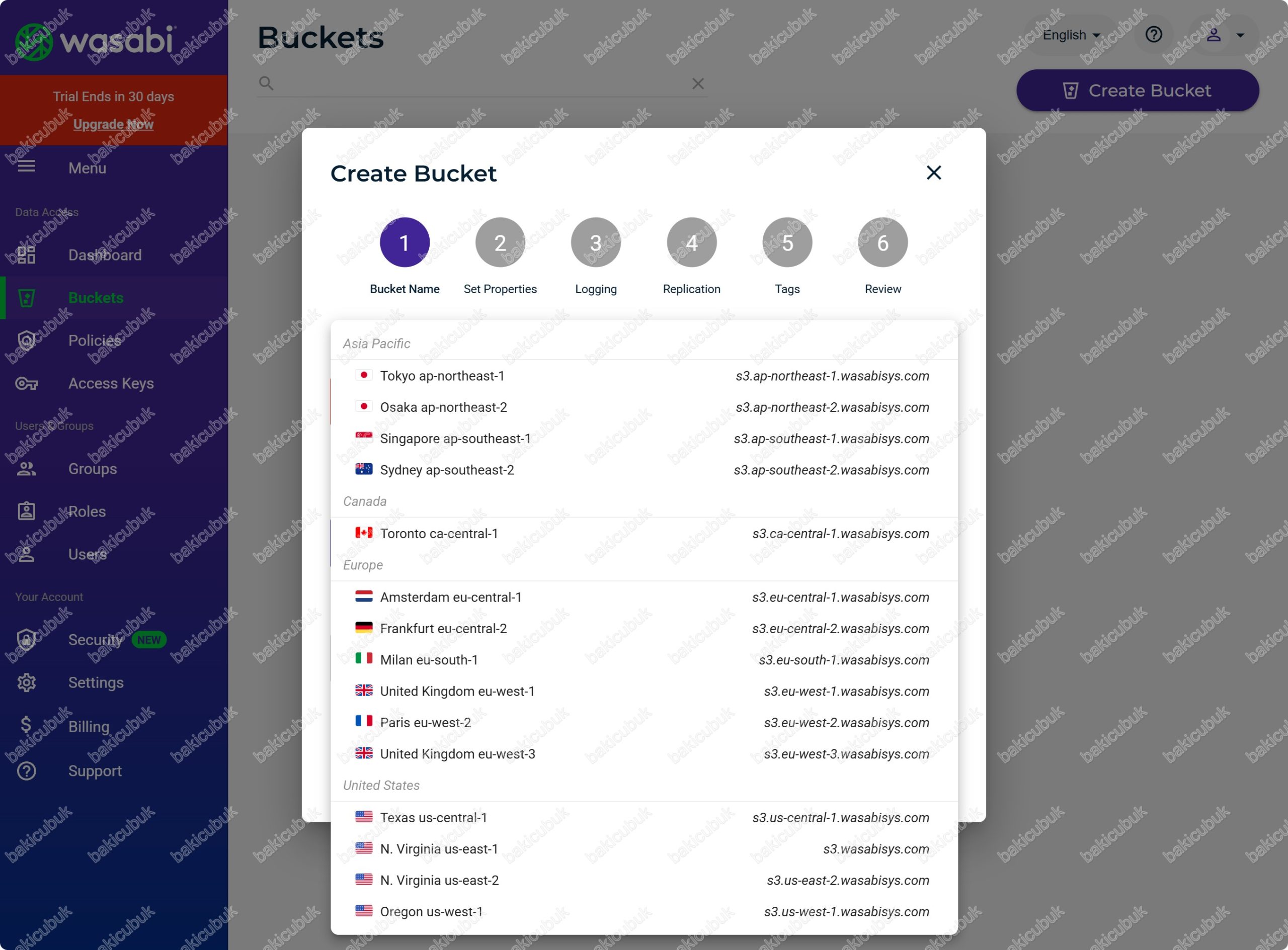

Bucket Name ekranında Select Region bölümü altında Region seçeneğinde oluşturulacak Bucket yapısının hangi veri merkezinde oluşturulacağını seçiyoruz.

Region seçeneği altındaki bölgeler Türkiye’ye nispeten yakındır:

- Amsterdam, Hollanda — eu-central-1

- Frankfurt, Almanya — eu-central-2

- Paris, Fransa — eu-west-2

- Milan, İtalya — eu-south-1

Gecikme süresi (latency) veya veri aktarım hızı olarak, Amsterdam, Hollanda — eu-central-1 veya Frankfurt, Almanya — eu-central-2 muhtemelen en iyi tercihler olacaktır.

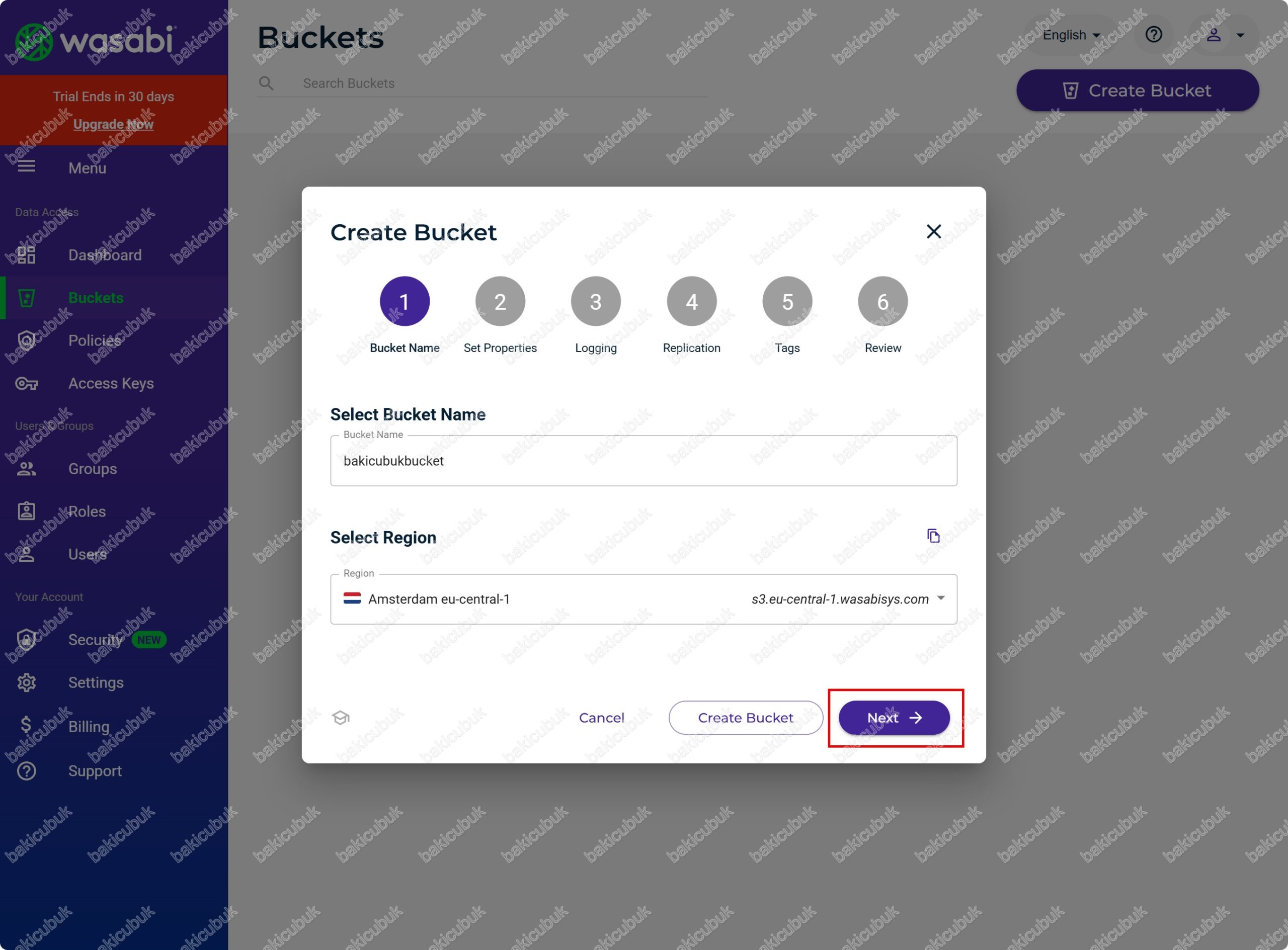

Bucket Name ekranında Select Bucket Name bölümü altında bulunan Bucket Name seçeneğini ve Select Region bölümü altında bulunan Region seçeneğini Amsterdam, Hollanda — eu-central-1 olarak yapılandırdıktan sonra Next diyerek devam ediyoruz.

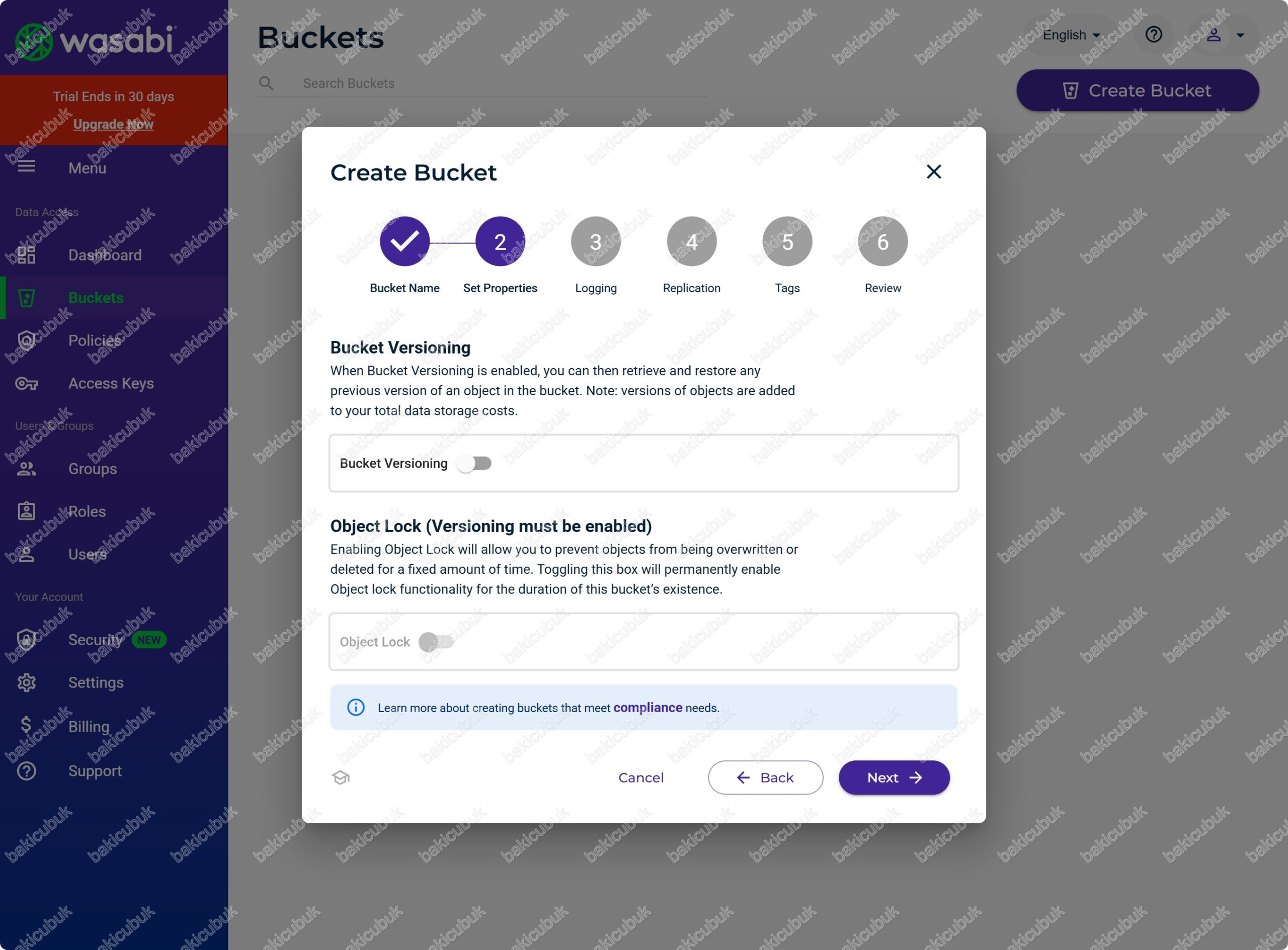

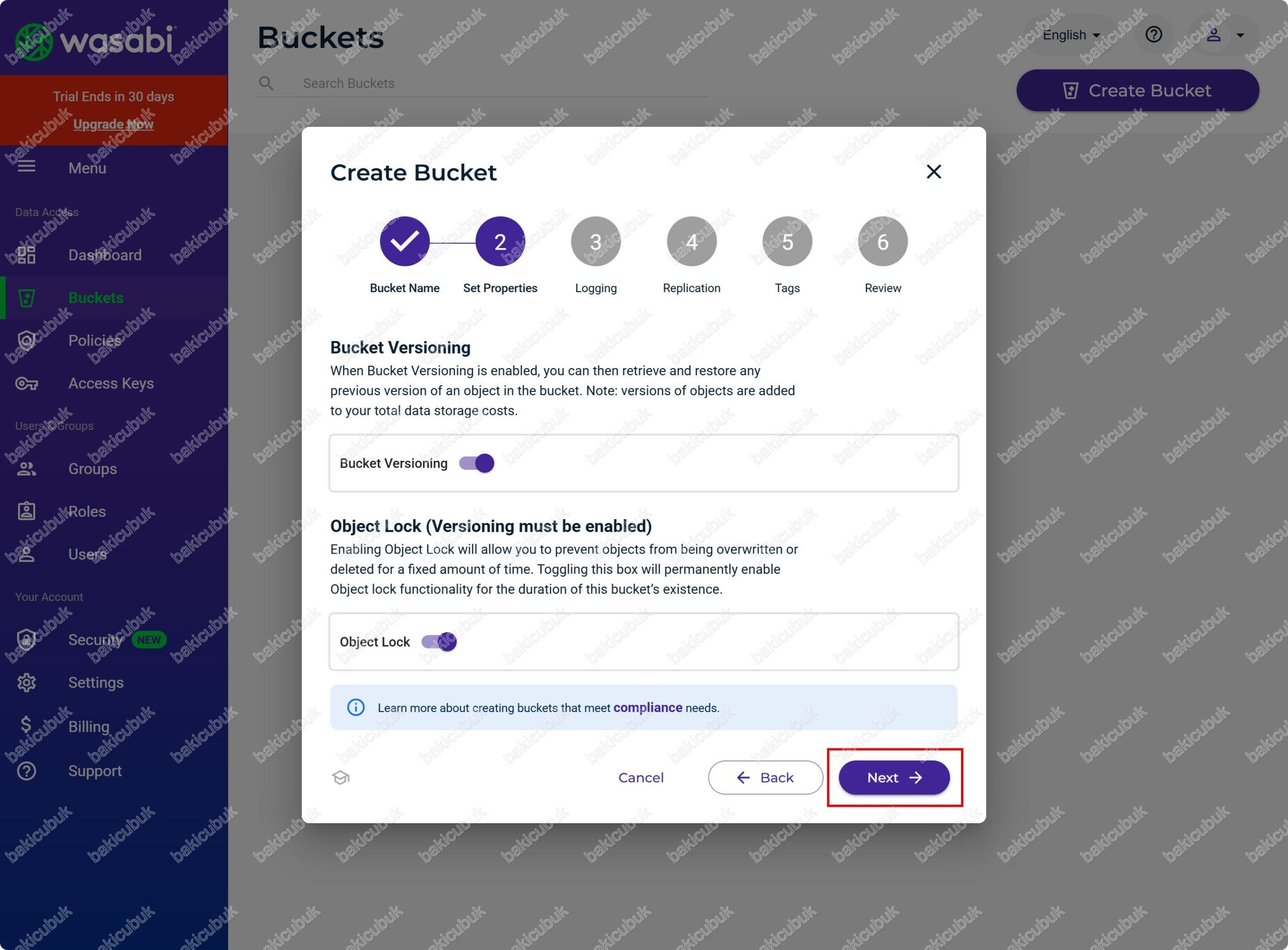

Set Properties ekranında Bucket Versioning ve Object Locking (Versioning must be enabled) seçenekleri

Bucket Versioning: Bucket Versioning, S3 uyumlu depolama ortamlarında bir bucket içerisine yüklenen nesnelerin (dosyaların) tüm sürümlerini saklamaya yarayan bir özelliktir. Bu özellik etkinleştirildiğinde, herhangi bir nesne üzerinde yapılan değişiklik veya silme işlemi, o nesnenin önceki sürümünün kaybolmasına neden olmaz. Böylece yanlışlıkla yapılan silme veya üzerine yazma işlemlerine karşı veri korunmuş olur. Ancak unutulmaması gereken nokta, her yeni sürümün ayrı bir nesne gibi depolama alanında yer kaplamasıdır. Bu nedenle Bucket Versioning etkinleştirildiğinde, toplam kullanılan kapasite ve dolayısıyla depolama maliyetleri artabilir. Bucket Versioning veri kaybına karşı güçlü bir güvenlik katmanı sunar ve yedekleme stratejilerinde önemli bir rol oynar.

Versioning sayesinde:

- Önceki sürümlere geri dönerek dosyaları kurtarabilirsiniz.

- Silinen nesneleri geri yükleyebilirsiniz.

- Farklı zamanlarda yapılan değişiklikleri yönetebilirsiniz.

Object Locking (Versioning must be enabled): Object Locking, bir bucket içerisinde saklanan nesnelerin (objelerin) belirli bir süre boyunca değiştirilmesini veya silinmesini engelleyen bir güvenlik özelliğidir. Bu özellik Bucket Versioning etkinleştirildikten sonra kullanılabilir ve verilerin WORM – Write Once, Read Many prensibi ile korunmasını sağlar. Önemli bir detay olarak, Object Locking etkinleştirildikten sonra kapatılamaz ve bucket’ın yaşam döngüsü boyunca aktif kalır. Bu nedenle özellikle yedekleme senaryolarında, immutable (değiştirilemez) kopyaların korunması için kritik öneme sahiptir. Object Locking, verilerinizi belirli bir süre boyunca değiştirilemez ve silinemez hale getirerek, fidye yazılımlarına karşı en güçlü koruma mekanizmalarından birini sunar.

Object Lock etkinleştirildiğinde:

- Nesneler, tanımlanan saklama süresi (retention period) boyunca silinemez veya üzerine yazılamaz.

- Fidye yazılımları, kötü niyetli kullanıcılar veya yanlışlıkla yapılan silme işlemleri verilerinizi etkileyemez.

- Regülasyonlara tabi sektörlerde (finans, sağlık, kamu gibi) yasal zorunluluklara uygun veri saklama sağlanır.

Set Properties ekranında Bucket Versioning ve Object Locking (Versioning must be enabled) seçeneklerini etkinleştirdikten sonra Next diyerek devam ediyoruz.

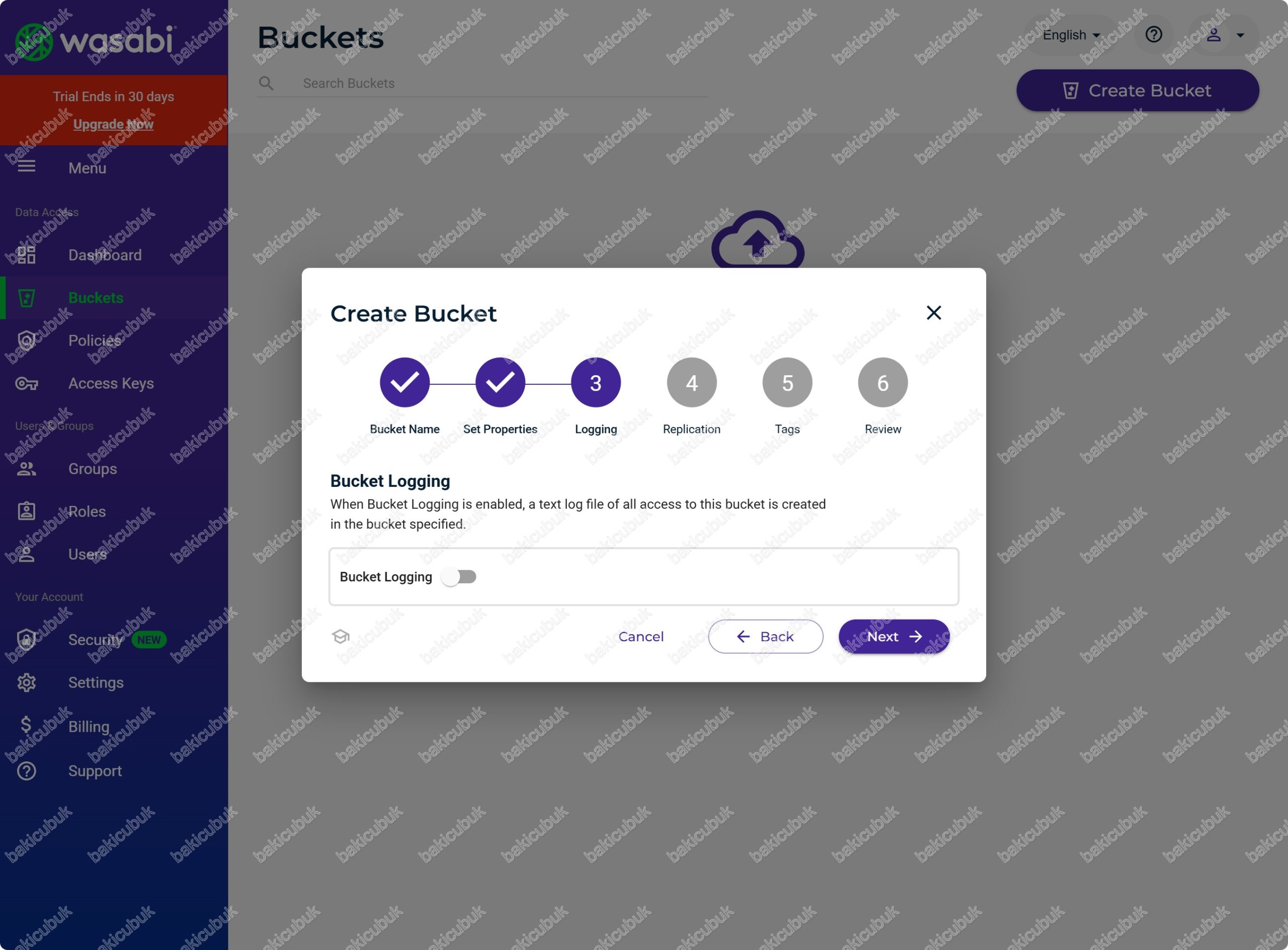

Logging ekranında Bucket Logging seçeneği

Bucket Logging: Bucket Logging, bir bucket üzerinde gerçekleştirilen tüm erişim ve işlem hareketlerinin kaydedilmesini sağlayan özelliktir. Bu özellik etkinleştirildiğinde, yapılan her erişim isteği (okuma, yazma, silme vb.) bir log dosyası olarak başka bir bucket içine kaydedilir. Loglar düz metin (text log) formatında saklandığından kolaylıkla okunabilir ve gerektiğinde raporlama ya da otomasyon araçlarıyla analiz edilebilir. Bucket Logging, güvenlik, denetim ve uyumluluk açısından bucket erişim hareketlerini şeffaf bir şekilde kayıt altına almanızı sağlar.

Bucket Logging sayesinde:

- Hangi kullanıcıların, hangi IP adreslerinden, hangi zamanlarda bucket’a erişim sağladığını görebilirsiniz.

- Yetkisiz erişim veya şüpheli aktiviteleri tespit ederek güvenlik denetimi yapabilirsiniz.

- Uyumluluk ve regülasyon gereklilikleri için erişim kayıtlarını saklayabilirsiniz.

- Sistem sorunlarında veya hatalı erişimlerde detaylı analiz gerçekleştirebilirsiniz.

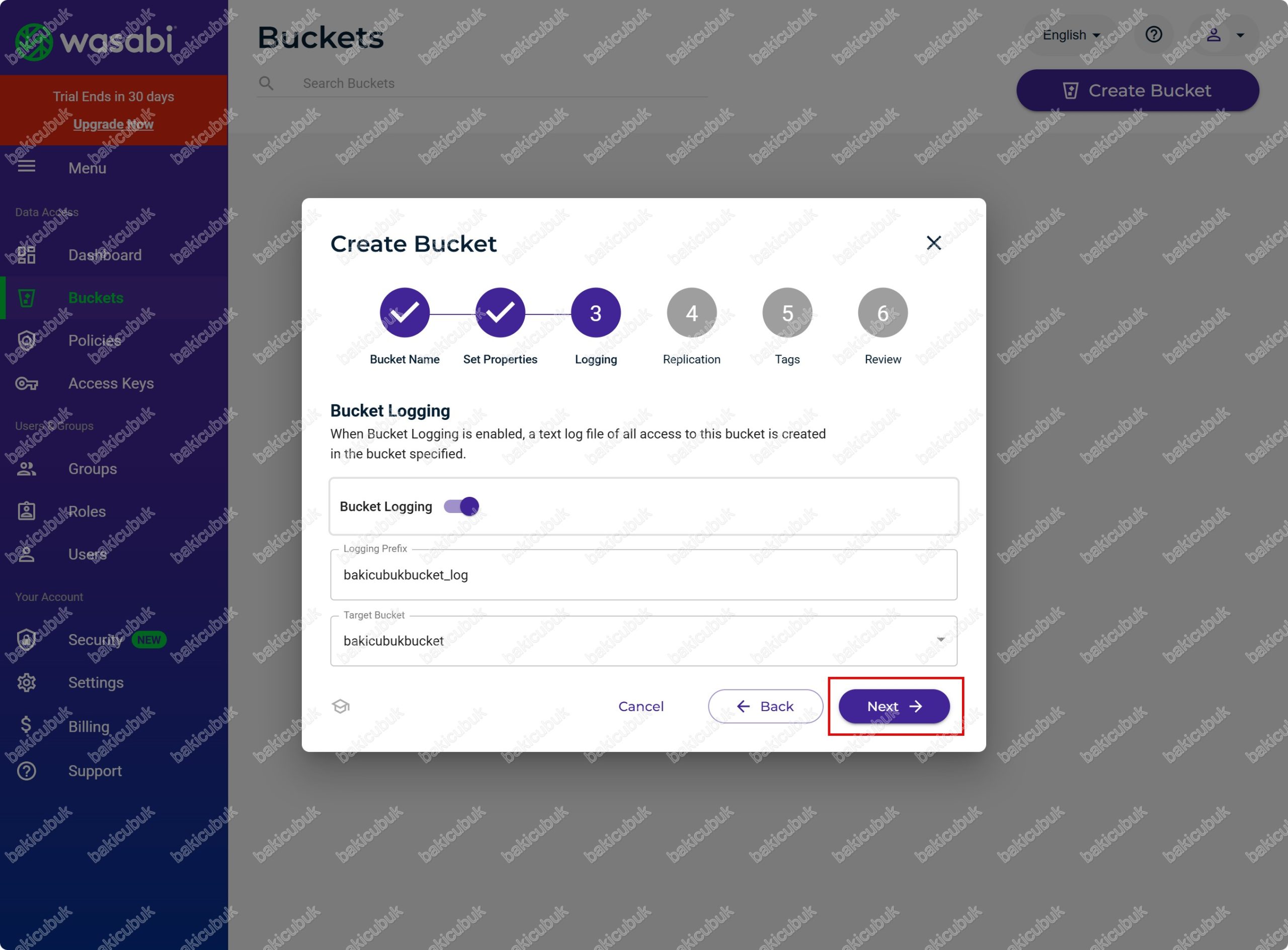

Logging ekranında Bucket Logging seçeneği etkinleştirildiğinde

Logging Prefix: Bucket Logging özelliği etkinleştirildiğinde oluşturulan log dosyalarının, hedef bucket içerisinde nasıl adlandırılacağını ve hangi klasör yapısı altında tutulacağını belirleyen bir ön ektir. Logging Prefix, bucket erişim loglarının daha düzenli ve yönetilebilir olması için kullanılan, dosya isimlerinin başına eklenen özelleştirilebilir bir ön ek (prefix) tanımıdır. Örneğin veeam-logs/ şeklinde bir prefix tanımlandığında, hedef bucket içerisinde log dosyaları şu şekilde oluşur: veeam-logs/2025-09-19-12-00-00-ABCDEFG.log

Bu yapı sayesinde:

- Farklı kaynaklardan gelen logları kategorize etmek kolaylaşır.

- Belirli bir uygulama, proje veya departmana ait loglar ayrı tutulabilir.

- Büyük ve karmaşık log yapılarında düzen ve okunabilirlik sağlanır.

Target Bucket: Bucket Logging özelliği etkinleştirildiğinde, oluşturulan log dosyalarının kaydedileceği hedef bucket’ı ifade eder. Yani kaynak bucket üzerindeki tüm erişim hareketleri, belirlenen target bucket içine metin log dosyaları olarak aktarılır. Target Bucket, kaynak bucket’tan gelen erişim kayıtlarının saklandığı hedef depolama alanıdır. Örneğin: Kaynak bucket: veeam-backupve Target bucket: veeam-logs Bu durumda veeam-backup üzerinde gerçekleşen tüm erişimler, veeam-logs bucket’ında kayıt altına alınır.

Target Bucket kullanım amaçları

- Erişim loglarını ana veriden ayrı bir yerde tutarak güvenliği artırmak.

- Logları merkezi bir bucket’ta toplayarak farklı kaynaklardan gelen kayıtları konsolide etmek.

- Analiz, raporlama ve denetim süreçlerinde düzen sağlamak.

Logging ekranında Bucket Logging seçeneğini etkinleştirdikten sonra Logging Prefix ve Target Bucket seçeneklerini yapılandırdıktan sonra Next diyerek devam ediyoruz.

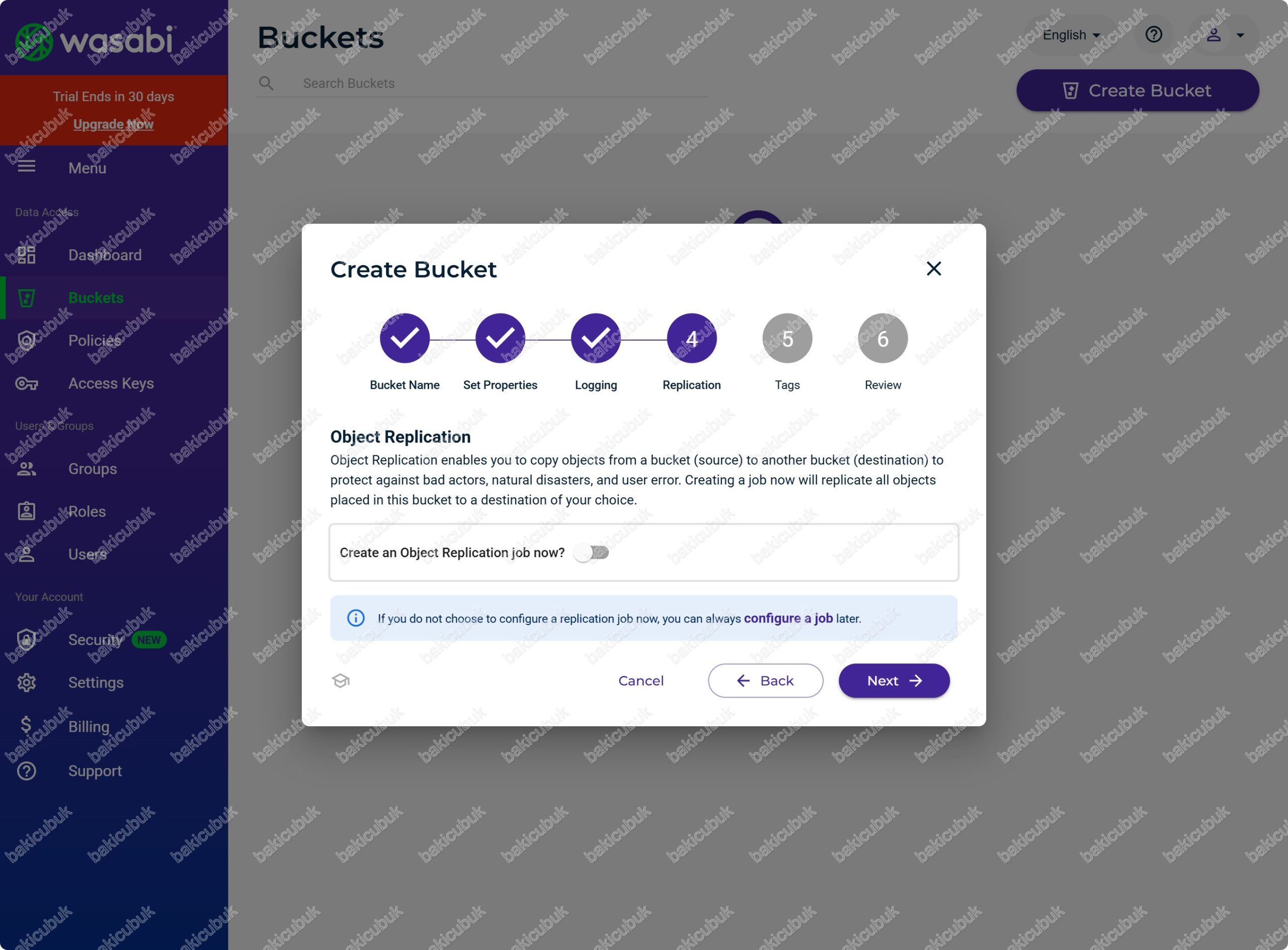

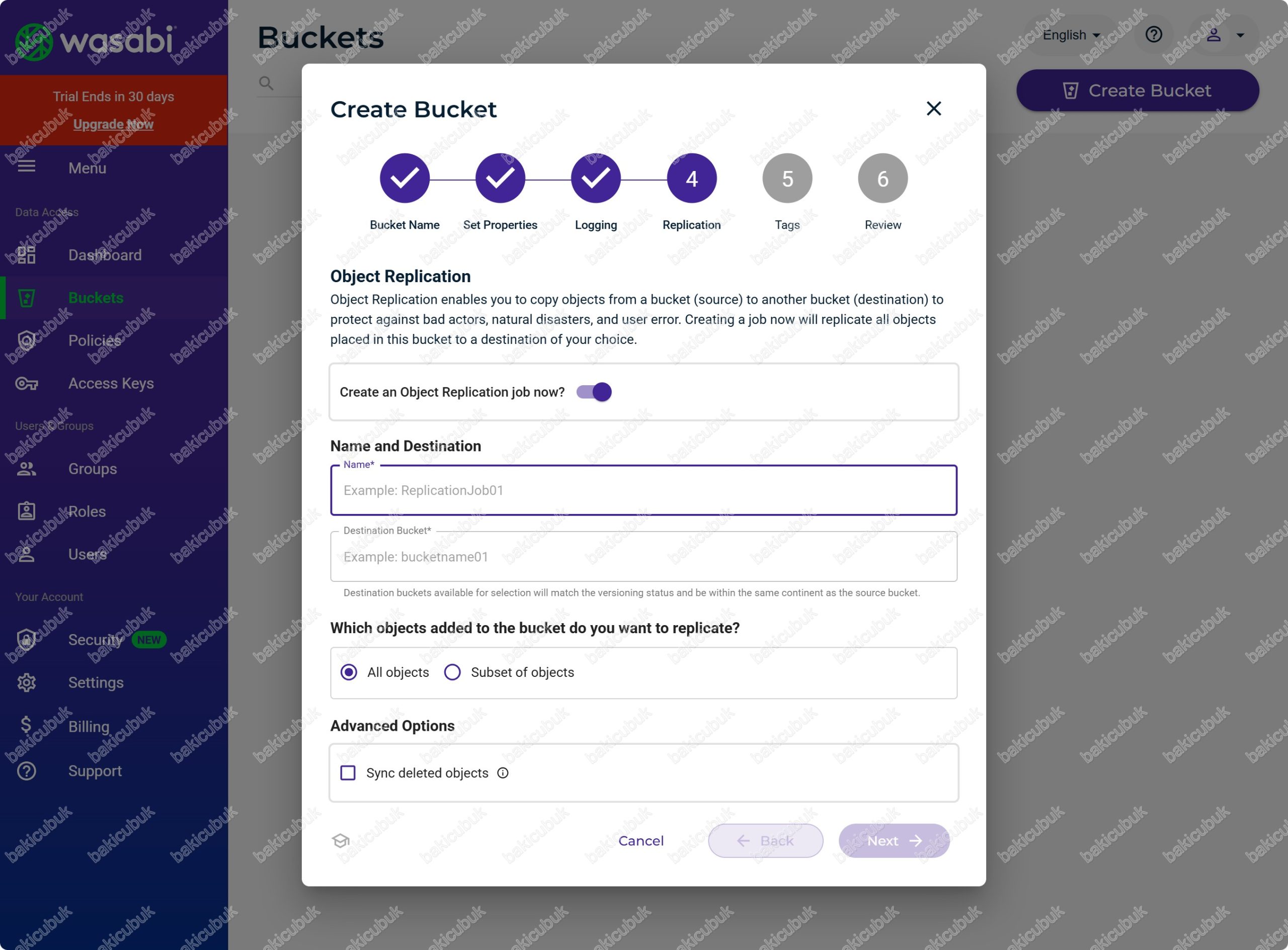

Replication ekranında Object Replication seçeneğini

Object Replication: Object Replication, bir bucket içerisinde bulunan nesnelerin otomatik olarak başka bir bucket’a çoğaltılmasını sağlayan bir özelliktir. Kaynak bucket’a yüklenen her yeni nesne, belirlenen hedef bucket’a kopyalanır ve bu sayede veriler farklı bir lokasyonda güvenli şekilde saklanır. Bu çoğaltma işlemi aynı bölge içerisinde olabileceği gibi, farklı bölgeler arasında da gerçekleştirilebilir. Bu özellik, özellikle fidye yazılımları gibi kötü niyetli saldırılara, doğal afetlere veya kullanıcıların yanlışlıkla yaptığı silme ve değiştirme işlemlerine karşı ek bir güvenlik katmanı sunar. Verilerin farklı bir bucket’a kopyalanması, yüksek erişilebilirlik ve felaket kurtarma senaryolarında kritik önem taşır. Ayrıca regülasyon ve uyumluluk gereksinimlerini karşılamak için verilerin coğrafi olarak dağıtılmış şekilde saklanmasına da imkân verir.

Object Replication etkinleştirildiğinde:

- Kaynak bucket’a yüklenen her yeni nesne, belirlenen hedef bucket’a kopyalanır.

- Bu işlem aynı bölge içinde (intra-region) veya farklı bölgeler arasında (cross-region) yapılabilir.

- Replication job oluşturulduğunda, bucket’a yerleştirilen tüm nesneler otomatik olarak hedefe çoğaltılır.

Replication ekranında Create an Object Replication job now seçeneği etkinleştirildiğinde

Name and Destination bölümü altında Name seçeneğinde oluşturacağımız Replication job için bir Name (İsim) yapılandırmamız gerekiyor.

Name and Destination bölümü altında Destination Bucket seçeneğinde Object Replication sürecinde verilerin çoğaltıldığı hedef depolama alanınıdır. Kaynak bucket üzerinde bulunan nesneler, replication job ile belirlenen bu hedef bucket’a otomatik olarak kopyalanır. Destination bucket sayesinde veriler farklı bir bölgede veya farklı bir hesapta güvenli şekilde saklanabilir. Böylece bir felaket, saldırı ya da kullanıcı hatası sonucunda kaynak bucket zarar görse bile, verilerin kopyası hedef bucket üzerinde erişilebilir durumda kalır. Daha önce oluşturduğunuz bir Bucket yapısı varsa seçmeniz gerekmektedir. Bu ilk Bucket yapılandırması olduğu için Destination bucket bölümü boş gelecektir.

Which Objects Added to the Bucket Do You Want to Replicate: Object Replication özelliği etkinleştirildiğinde, kaynak bucket içerisine eklenen nesnelerin hangi kısmının hedef bucket’a kopyalanacağı seçilebilir. Buradaki seçimler, replikasyonun kapsamını belirlediği için hem maliyet yönetimi hem de güvenlik açısından kritik öneme sahiptir. Gereksiz verilerin çoğaltılmasını engelleyerek depolama ve ağ maliyetlerini optimize etmek mümkündür.

- All Objects: Kaynak bucket’a yüklenen tüm nesneler, herhangi bir filtre uygulanmadan hedef bucket’a çoğaltılır. Bu yöntem, tam yedekleme (full replication) senaryoları için kullanılır ve kaynak ile hedef arasında birebir eşleşme sağlar.

- A Subset of Objects: Yalnızca belirli koşulları karşılayan nesneler hedef bucket’a çoğaltılır. Bu koşullar genellikle prefix (dosya adının başlangıcı), tag (etiket) veya belirli politikalar üzerinden tanımlanır. Örneğin yalnızca backup/ klasörü altındaki nesneleri ya da IT-VeeamRepo etiketi olan dosyaları replicate edebilirsiniz.

Advanced Settings bölümü altında bulunan Sync deleted objects seçeneği

Sync Deleted Objects, Object Replication yapılandırmasında gelişmiş ayarlar (Advanced Settings) altında bulunan bir seçenektir. Bu özellik etkinleştirildiğinde, kaynak bucket üzerinde silinen nesneler aynı şekilde hedef bucket üzerinde de silinir. Böylece kaynak ve hedef bucket içerikleri tamamen senkronize tutulur. Bu özellik kapalı olduğunda ise kaynak bucket’tan silinen nesneler hedef bucket üzerinde korunmaya devam eder. Böylece hedef bucket, silinmiş dosyaların da bir kopyasını saklamaya devam ederek ek bir güvenlik katmanı veya arşiv görevi görebilir.

- Aktif edildiğinde, kaynak ve hedef tam bir ayna (mirror) gibi çalışır.

- Pasif bırakıldığında, hedef bucket ek bir kurtarma noktası (recovery point) görevi üstlenir.

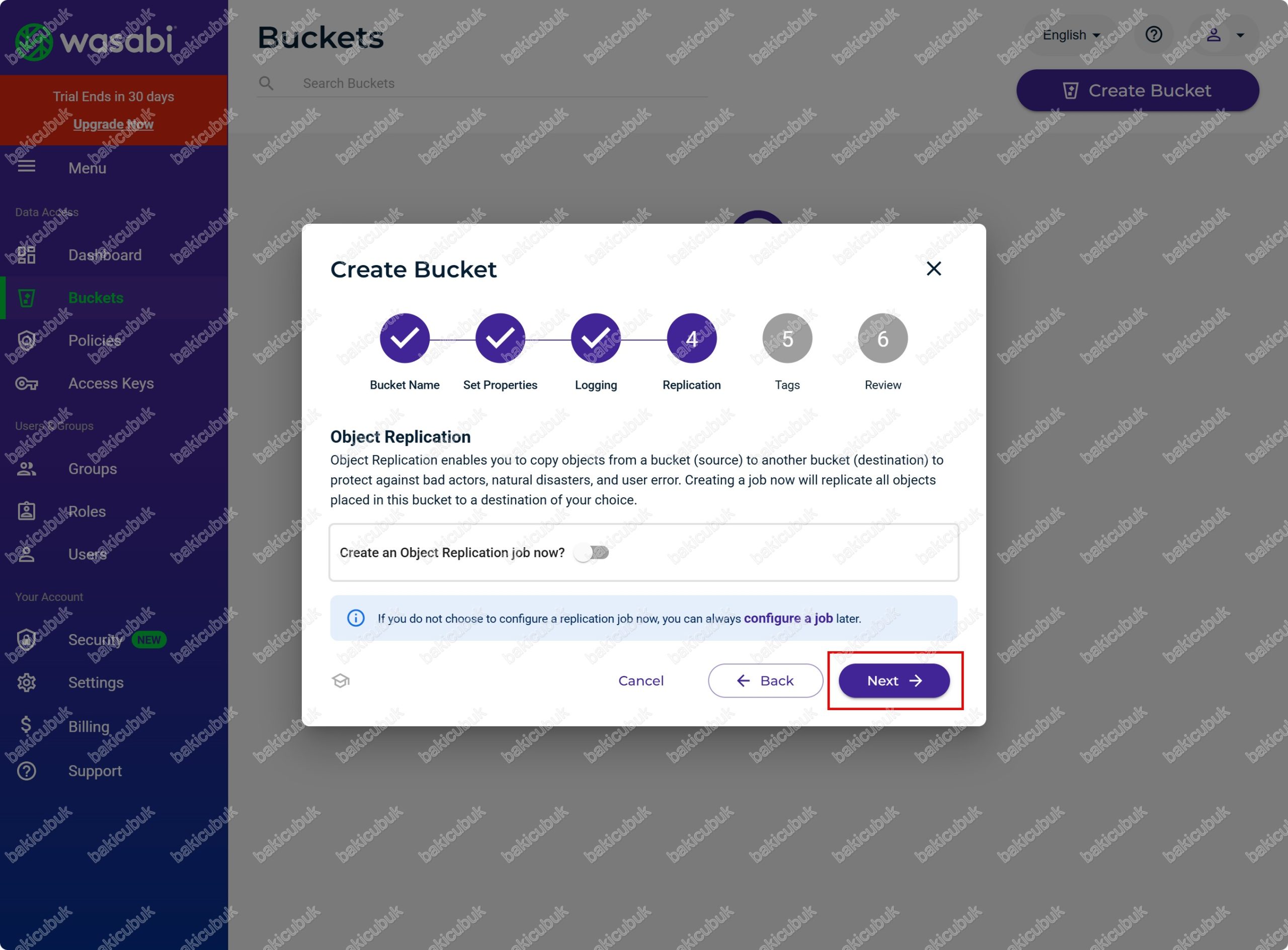

Replication ekranında Create an Object Replication job now seçeneği etkinleştirilmeden Next diyerek devam ediyoruz.

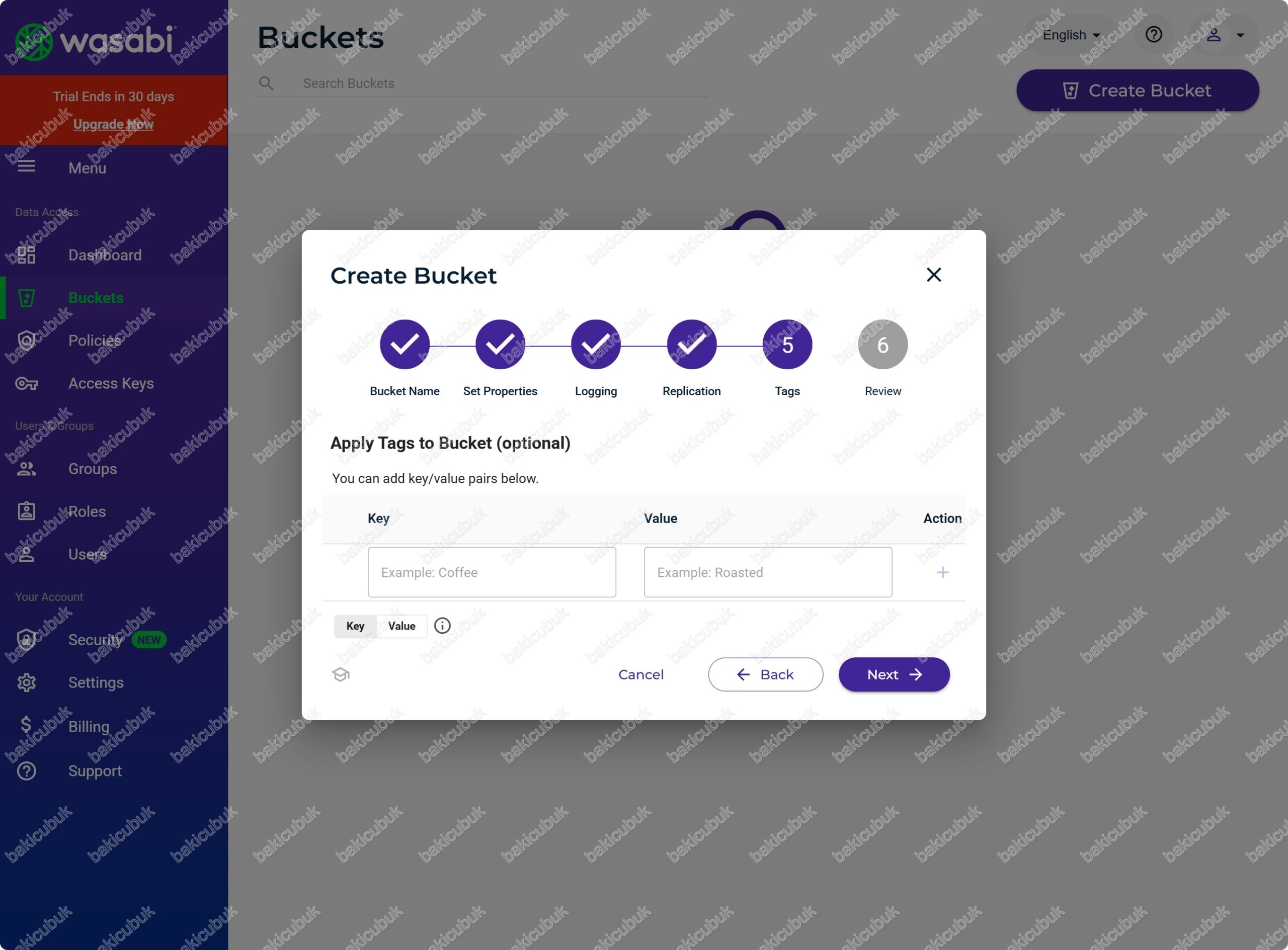

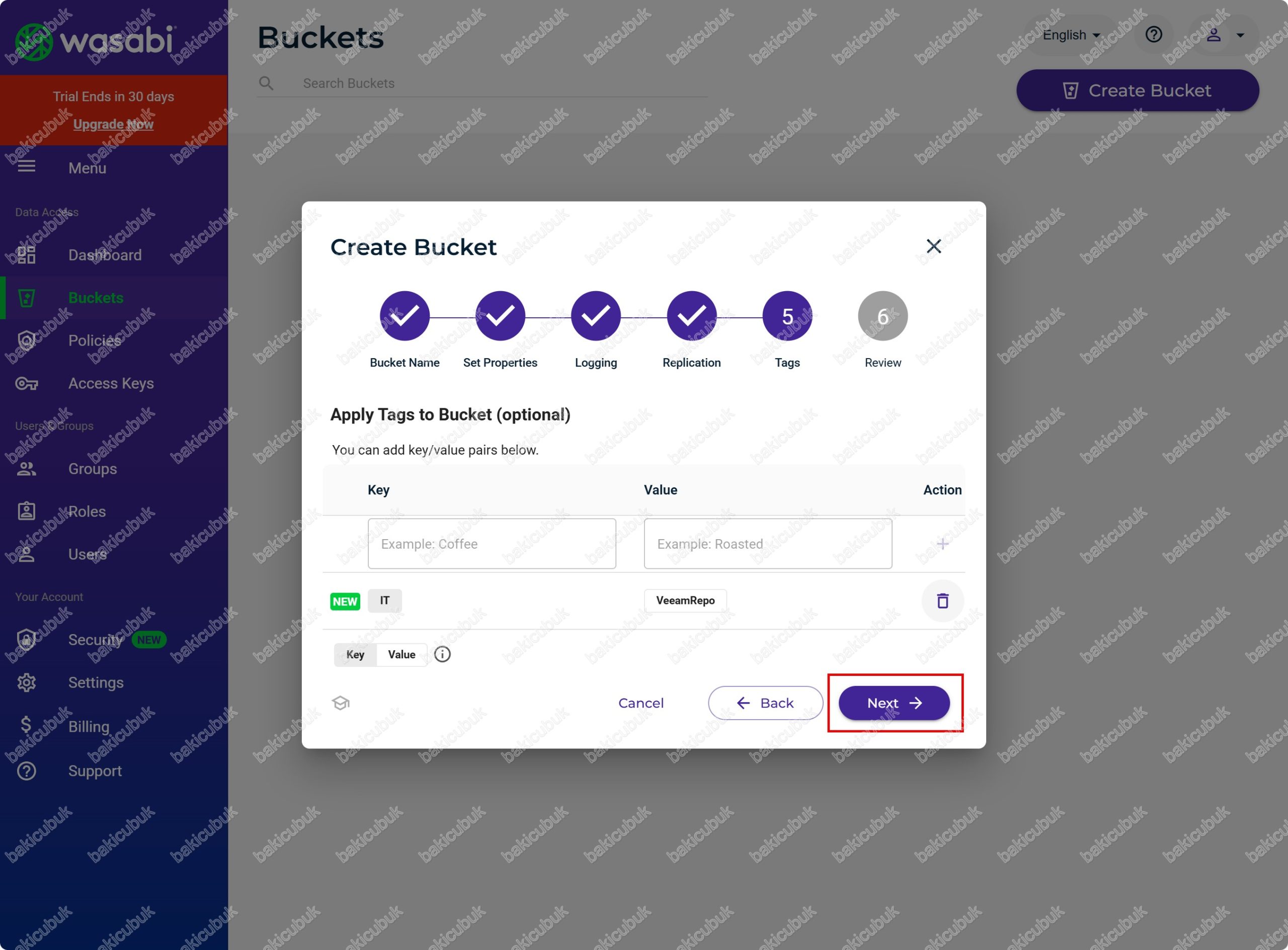

Replication ekranında Apply Tags to Bucket (Optional) seçeneğini

Bir bucket oluşturulurken veya yönetilirken ona Key (Anahtar) ve Value (Değer) çiftlerinden oluşan etiketler eklemenizi sağlayan isteğe bağlı bir özelliktir. Bu etiketler sayesinde bucket’lar daha kolay sınıflandırılabilir, organize edilebilir ve yönetilebilir. Örneğin bir bucket’a Key:Department, Value:Finance ya da Key:Project, Value:Veeam-Backup etiketi eklendiğinde, bu bucket’ın hangi departmana veya projeye ait olduğu kolayca ayırt edilebilir. Aynı şekilde maliyet raporlamalarında veya erişim politikalarında bu etiketler kullanılabilir. Etiketler ayrıca otomasyon senaryolarında da büyük avantaj sağlar. Belirli bir tag’e sahip bucket’lar için yaşam döngüsü kuralları (lifecycle rules), erişim politikaları veya maliyet takibi otomatik olarak uygulanabilir.

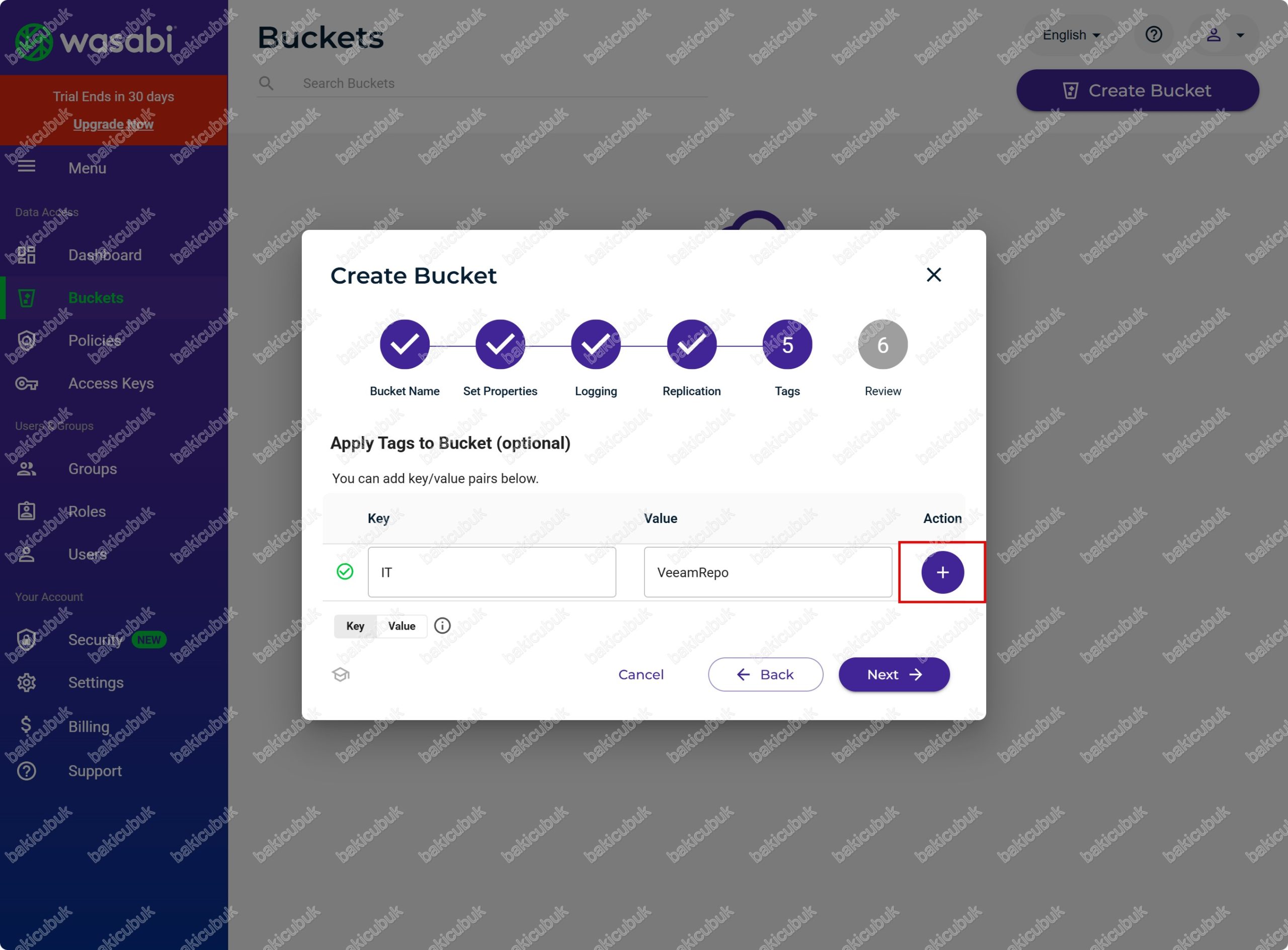

Replication ekranında Apply Tags to Bucket (Optional) seçeneğini altında bulunan Key (Anahtar) ve Value (Değer) seçeneklerini yapılandırıyoruz ve Action bölümü altında + seçeneği ile ekliyoruz.

Replication ekranında Apply Tags to Bucket (Optional) seçeneğini altında bulunan Key (Anahtar) ve Value (Değer) seçeneklerini yapılandırdıktan sonra Next diyerek devam ediyoruz.

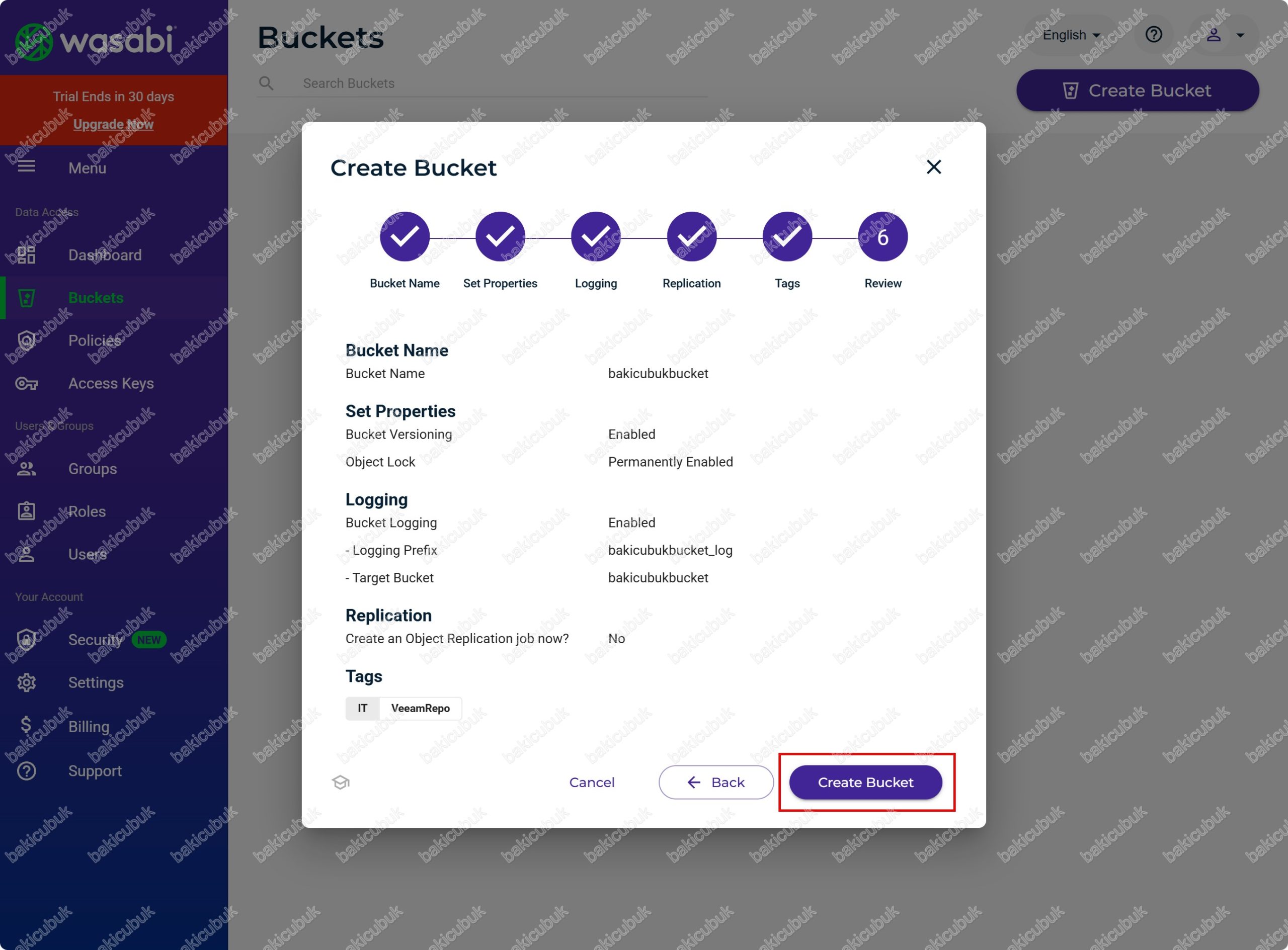

Review ekranında Bucket yapılandırmasının bir özetini görüyoruz.

- Bucket Name: bakicubukbucket isimli bir Bucket yapısının oluşturulacağını görüyoruz.

- Set Properties: bakicubukbucket ismi ile oluşturulacak olan Bucket yapısında Bucket Versioning seçeneğini Enable olarak yani etkinleştirildiğini görüyoruz. Objeck Lock seçeneğini Permanently Enabled olarak yani özelliğin bir kez etkinleştirildikten sonra artık devre dışı bırakılamayacağını görüyoruz. Objeck Lock seçeneğini bucket’ın tüm yaşam döngüsü boyunca kapatılamaz. Bunun nedeni, verilerin değiştirilemez ve silinemez (immutable) olması gerektiğinden, güvenlik açısından geri dönüşe izin verilmemesidir.

- Logging: bakicubukbucket ismi ile oluşturulacak olan Bucket yapısında Bucket Logging seçeneğini Enable olarak yani etkinleştirildiğini görüyoruz. Logging Prefix seçeneğinde bakicubukbucket_log ismi ile oluşturulan log dosyalarının, hedef bucket içerisinde nasıl adlandırılacağını görüyoruz. Target Bucket seçeneğinde oluşturulan log dosyalarının kaydedileceği hedef bucket yapısını görüyoruz.

- Replication: bakicubukbucket ismi ile oluşturulacak olan Bucket yapısında Replication seçeneğini No yani yapılandırılmadığını görüyoruz.

- Tags: bakicubukbucket ismi ile oluşturulacak olan Bucket yapısında Key (Anahtar) ve Value (Değer) yapılandırmasını IT / VeeamRepo olarak görüyoruz.

Review ekranında gerekli yapılandırmaları kontrol ettikten sonra Create Bucket seçeneği ile bakicubukbucket isimli Bucket yapısını oluşturuyoruz.

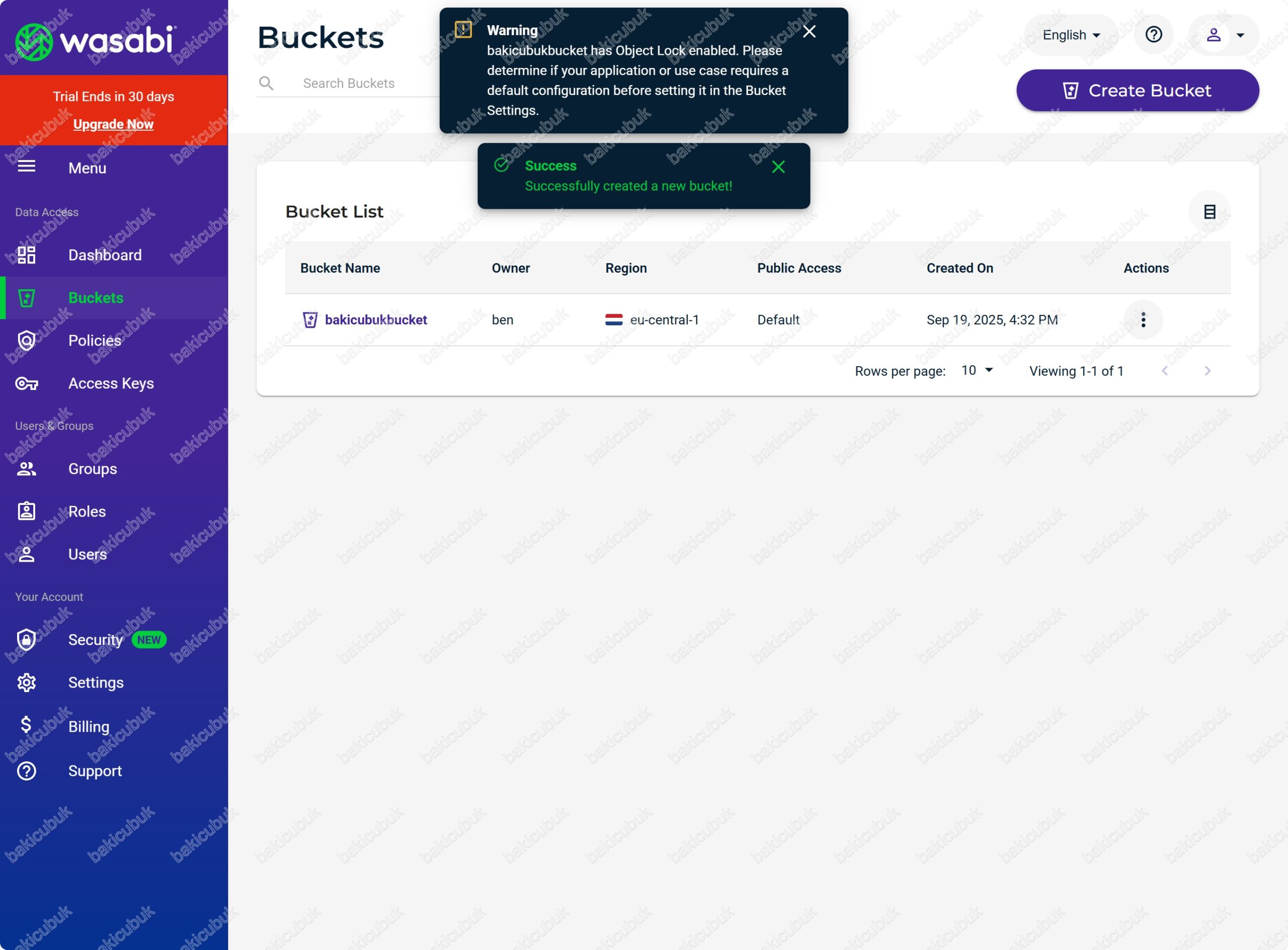

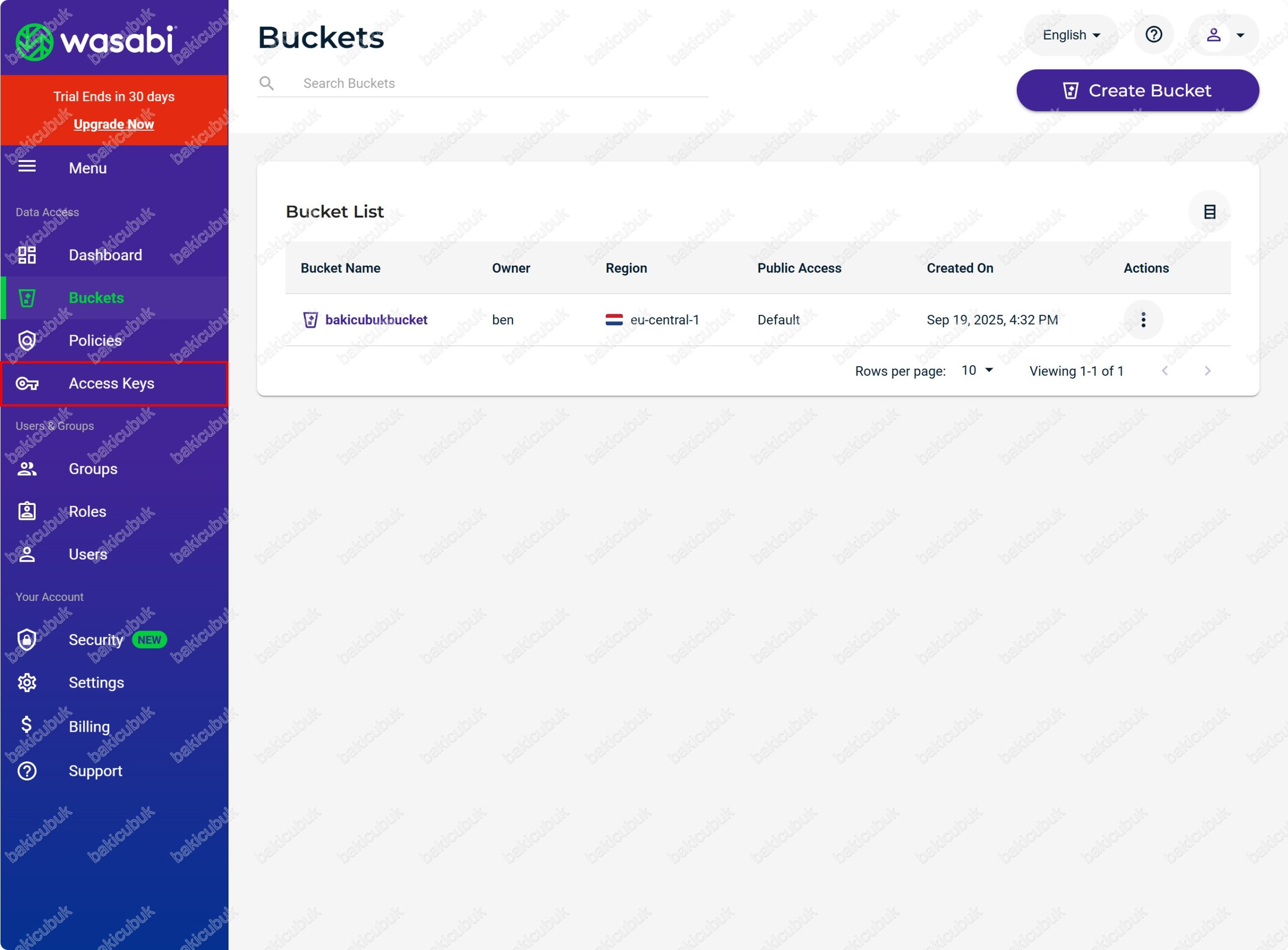

Wasabi Cloud Storage yönetim konsolunda Buckets menüsünde gerekli yapılandırmayı Success olarak görüyoruz.

Wasabi Cloud Storage yönetim konsolunda Buckets menüsünde

Warning: Buradaki uyarı, Object Lock özelliğinin ilgili bucket’ta kalıcı olarak etkinleştirildiğini bildirir. Object Lock sayesinde nesneler belirlenen süre boyunca değiştirilemez veya silinemez. Ancak bu koruma mekanizmasının nasıl çalışacağı, yani varsayılan retention (saklama süresi) politikası tanımlanıp tanımlanmayacağı tamamen sizin kullanım senaryonuza bağlıdır. Örneğin; Eğer veeam yedekleme senaryosu için kullanıyorsanız, her nesneye otomatik olarak belirli bir süre (ör. 30 gün, 90 gün) immutable koruma uygulamak için default configuration tanımlayabilirsiniz. Eğer farklı uygulamalar aynı bucket’ı paylaşıyor ve her biri için farklı saklama süreleri gerekiyorsa, varsayılan bir yapılandırma vermek yerine nesne bazında (per-object) retention ayarları yapmanız daha uygun olur.

Success: Bu uyarıda bakicubukbucket isimli Bucket yapısının başarıyla oluşturulduğunu bildirmektedir.

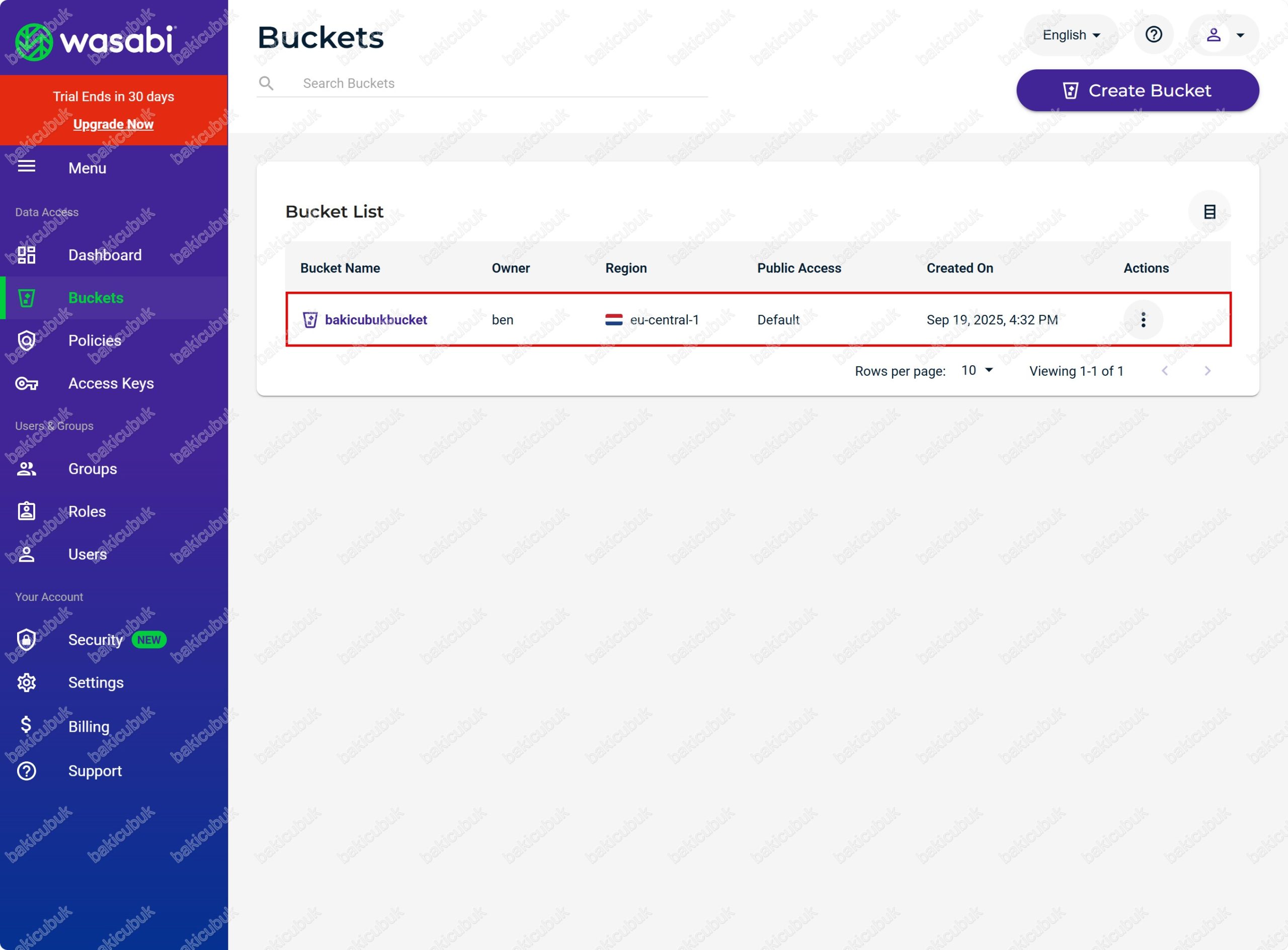

Wasabi Cloud Storage yönetim konsolunda Buckets menüsü altına bakicubukbucket isimli Bucket yapısının geldiğini görüyoruz.

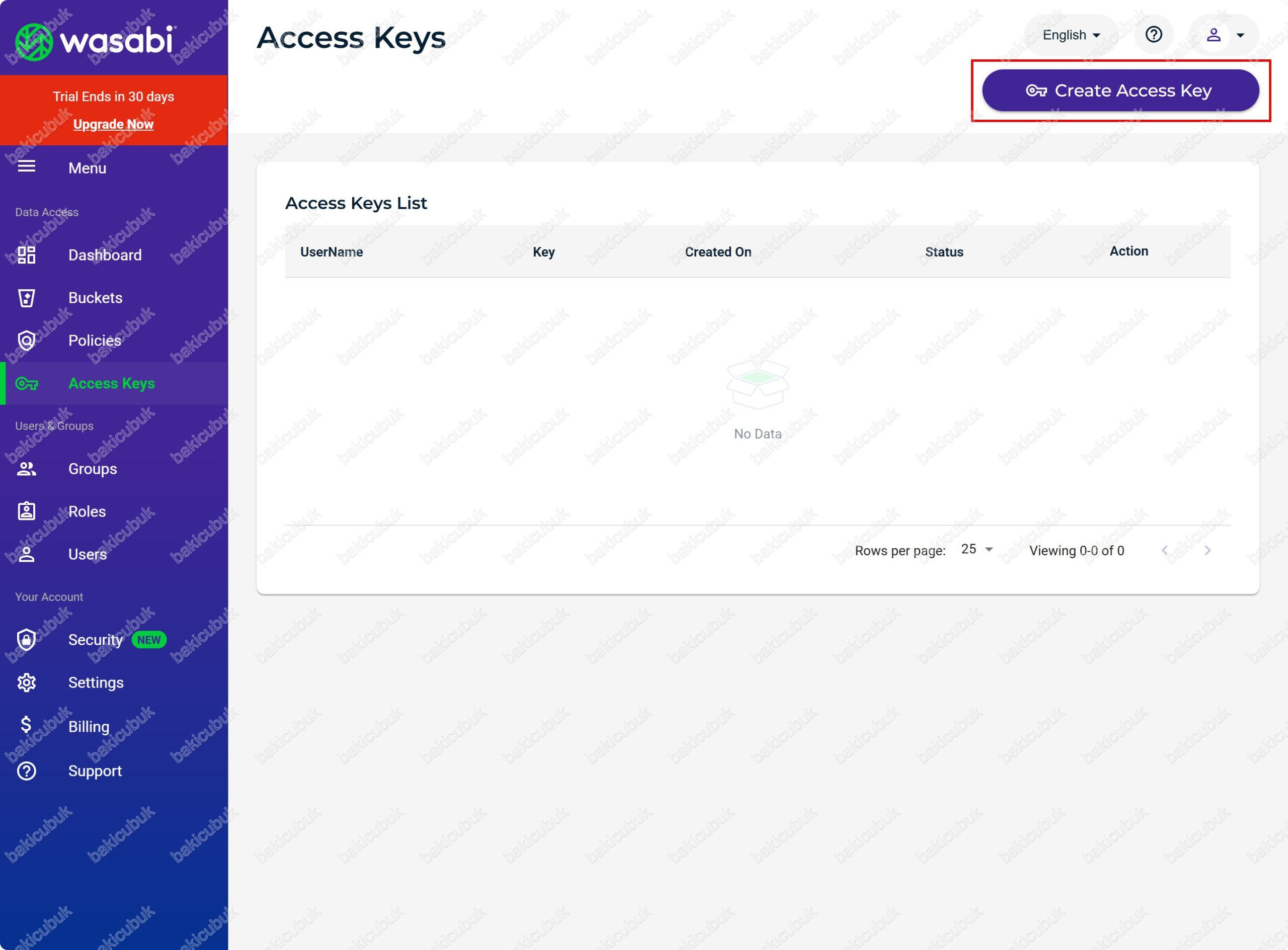

Wasabi Cloud Storage yönetim konsolunda Access Keys menüsüne tıklıyoruz.

Wasabi Cloud Storage yönetim konsolunda Access Keys menüsünde Create Access Key seçeneğine tıklıyoruz.

Buckets menüsü altında oluşturmuş olduğumuz bakicubukbucket isimli Bucket yapısına bağlantı sağlamak için Access key ve Secret key oluşturulmasını sağlıyoruz.

Wasabi Access Key: Wasabi’de (Amazon S3 uyumlu bulut depolama sağlayıcısı), Access Key kimlik doğrulama için kullanılan bir anahtardır. Bu yapı, tıpkı AWS’de olduğu gibi iki parçadan oluşur:

- Access Key ID: Kullanıcıyı tanımlayan benzersiz bir kimlik numarasıdır.

- Secret Access Key: Sadece kullanıcıya özel, şifre gibi saklanması gereken gizli anahtardır.

Bu iki anahtar birlikte kullanılarak Wasabi’nin S3 API’sine ya da destekleyen üçüncü parti yazılımlara (Örneğin. Veeam) güvenli bağlantı sağlanır.

Önemli Noktalar:

- Access Key ID tek başına işe yaramaz; Secret Access Key ile birlikte kullanılmalıdır.

- Root kullanıcı için oluşturulabilse de, güvenlik için Sub-User bazlı Access Key oluşturulması tavsiye edilir (daha sınırlı yetkilendirme için).

- Secret Access Key yalnızca ilk oluşturulduğunda görüntülenebilir. Daha sonra kaybolursa, yeniden yeni bir key oluşturmanız gerekir.

- Anahtarların sızması halinde depolamanız tamamen tehlikeye girebilir; bu yüzden IAM politikaları ve gerektiğinde MFA (Multi-Factor Authentication) kullanılmalıdır.

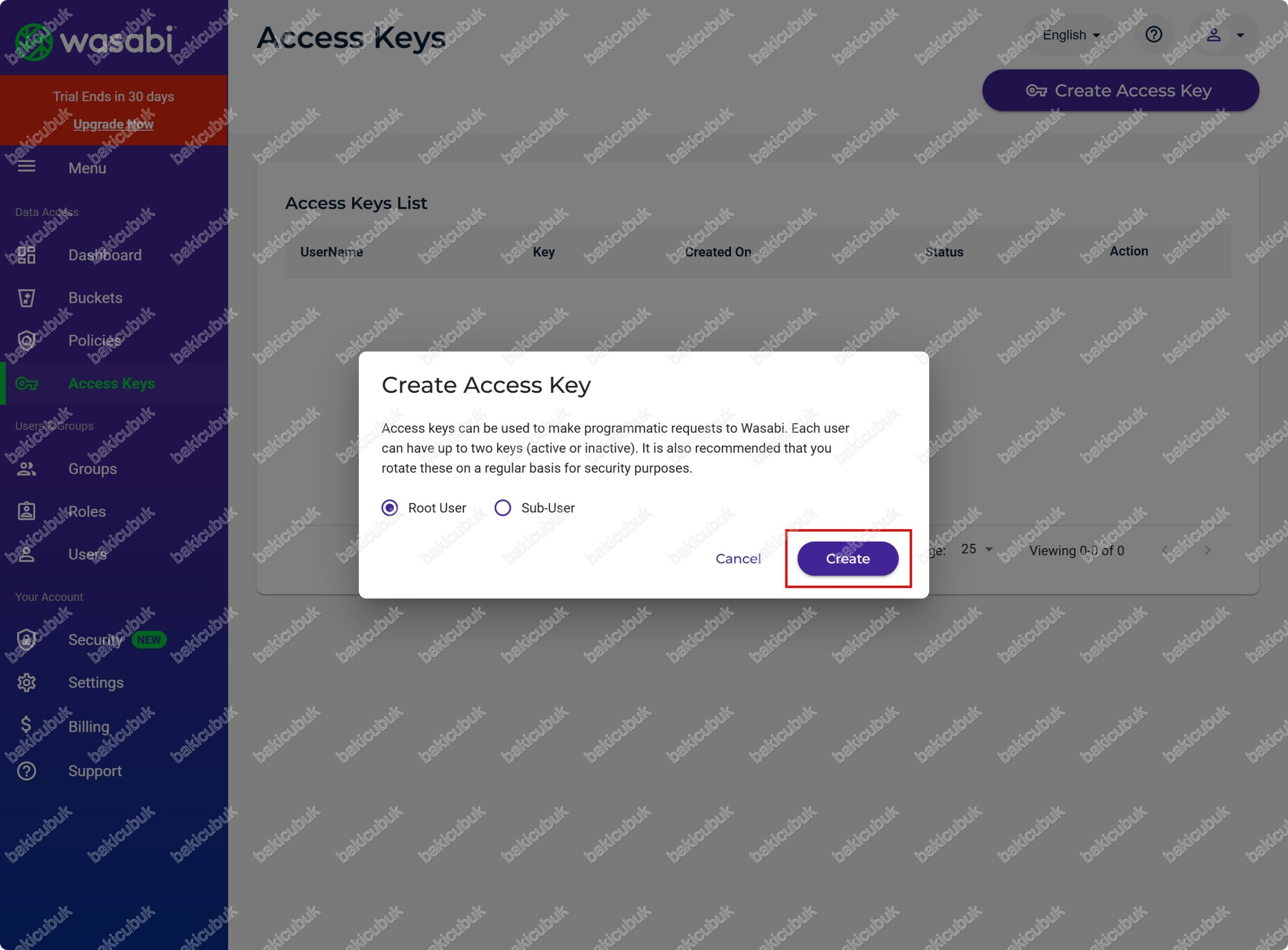

Create Access Key ekranında Root User ve Sub-User seçenekleri bulunmaktadır.

Root User: Wasabi hesabı açıldığında varsayılan olarak oluşturulan kullanıcıya Root User denir. Root, hesap üzerinde tam yetkiye sahiptir. Yani faturalandırmadan bucket yönetimine, kullanıcı oluşturmadan erişim politikalarına kadar tüm işlemleri gerçekleştirebilir. Root üzerinden Access Key oluşturulduğunda, bu anahtar ile hesaptaki tüm veriye ve ayarlara sınırsız erişim sağlanır.

- Avantajı: Hesap yönetimi için tüm yetkileri barındırır.

- Dezavantajı: Güvenlik riski çok yüksektir. Eğer Root Access Key sızarsa, saldırgan sistemin tamamını ele geçirebilir.

- En iyi uygulama: Root Access Key günlük operasyonlarda kullanılmamalı, sadece yönetimsel işlerde Root hesabı tercih edilmelidir.

Sub-User: Root tarafından oluşturulan ve belirli yetkilerle sınırlandırılabilen kullanıcıya Sub-User denir. Sub-User için IAM Policy tanımlanarak yalnızca gerekli bucket veya işlemler (ör. yalnızca yedekleme yazma/okuma) için erişim izni verilir. Sub-User üzerinden Access Key oluşturulduğunda bu anahtar, sadece verilen yetkiler doğrultusunda çalışır.

- Avantajı: En az ayrıcalık prensibiyle güvenliği artırır. Uygulama veya yedekleme yazılımı için özel anahtar üretilebilir.

- Dezavantajı: Root’a göre daha sınırlıdır, bazı yönetimsel işlemleri gerçekleştiremez.

- En iyi uygulama: Veeam, rclone, Cyberduck gibi yedekleme ve entegrasyon yazılımlarında daima Sub-User Access Key kullanılmalıdır.

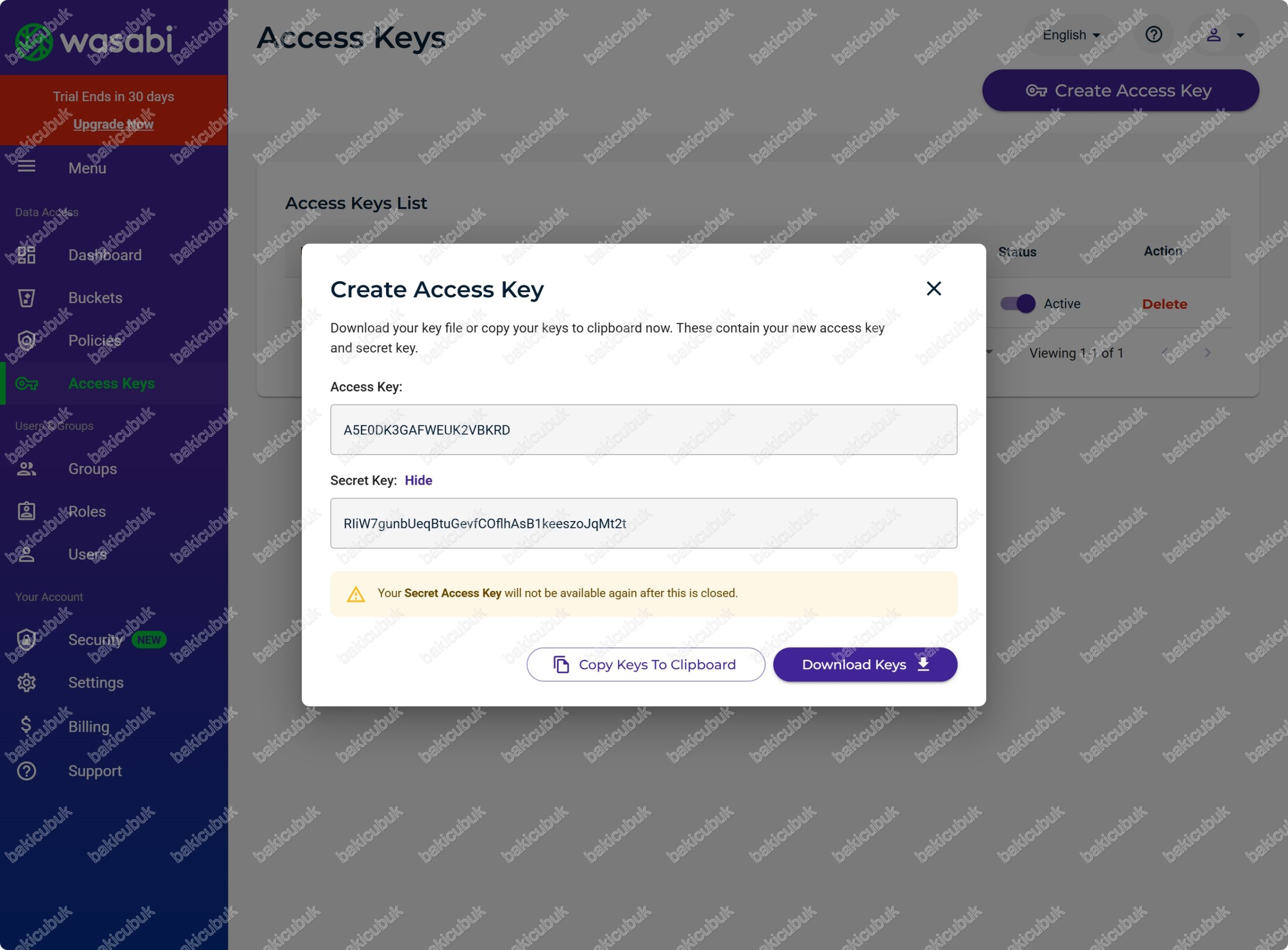

Create Access Key ekranında Root User seçeneğini seçiyoruz ve Create diyerek Access key ve Secret key oluşturulmasını sağlıyoruz.

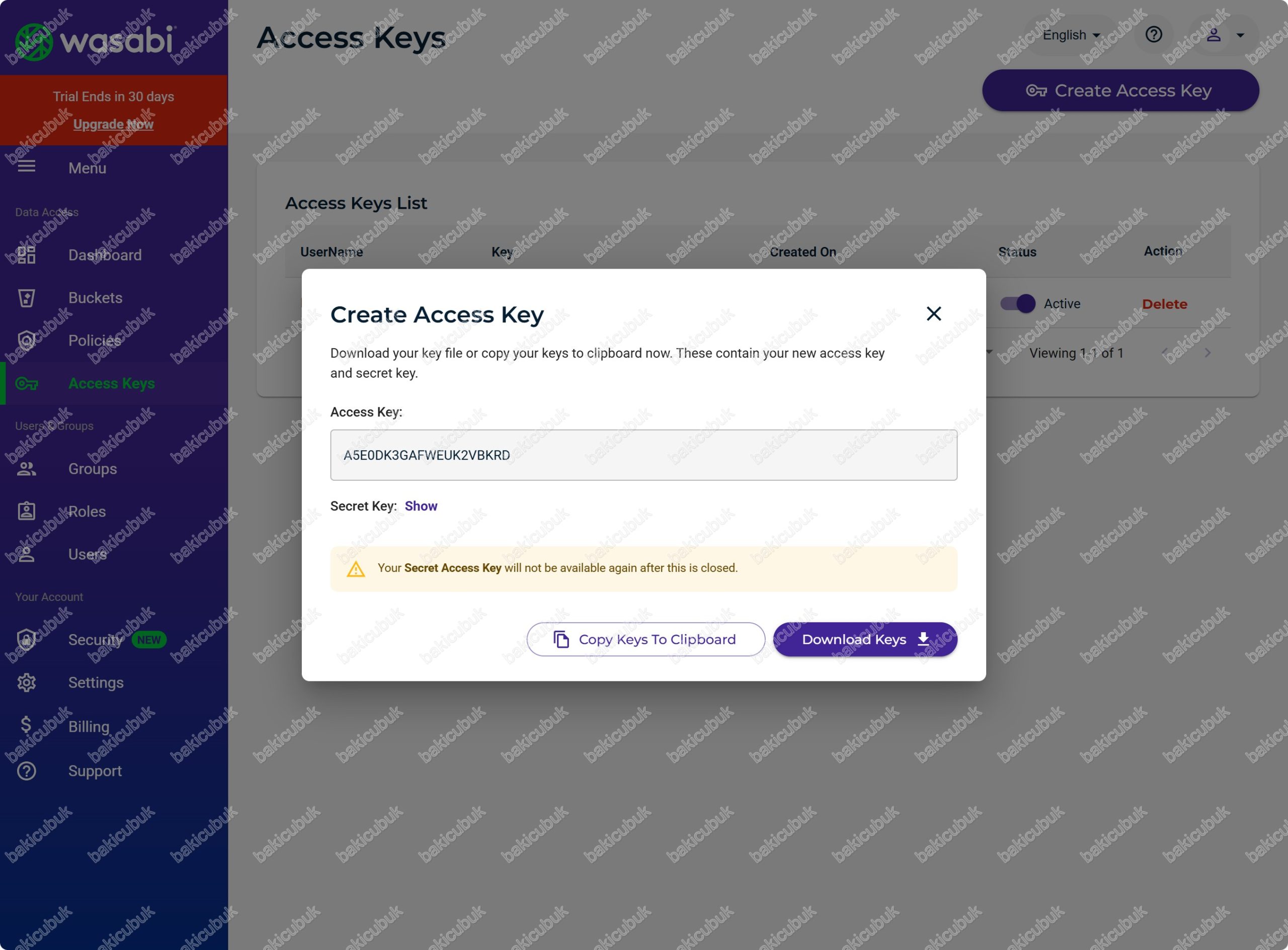

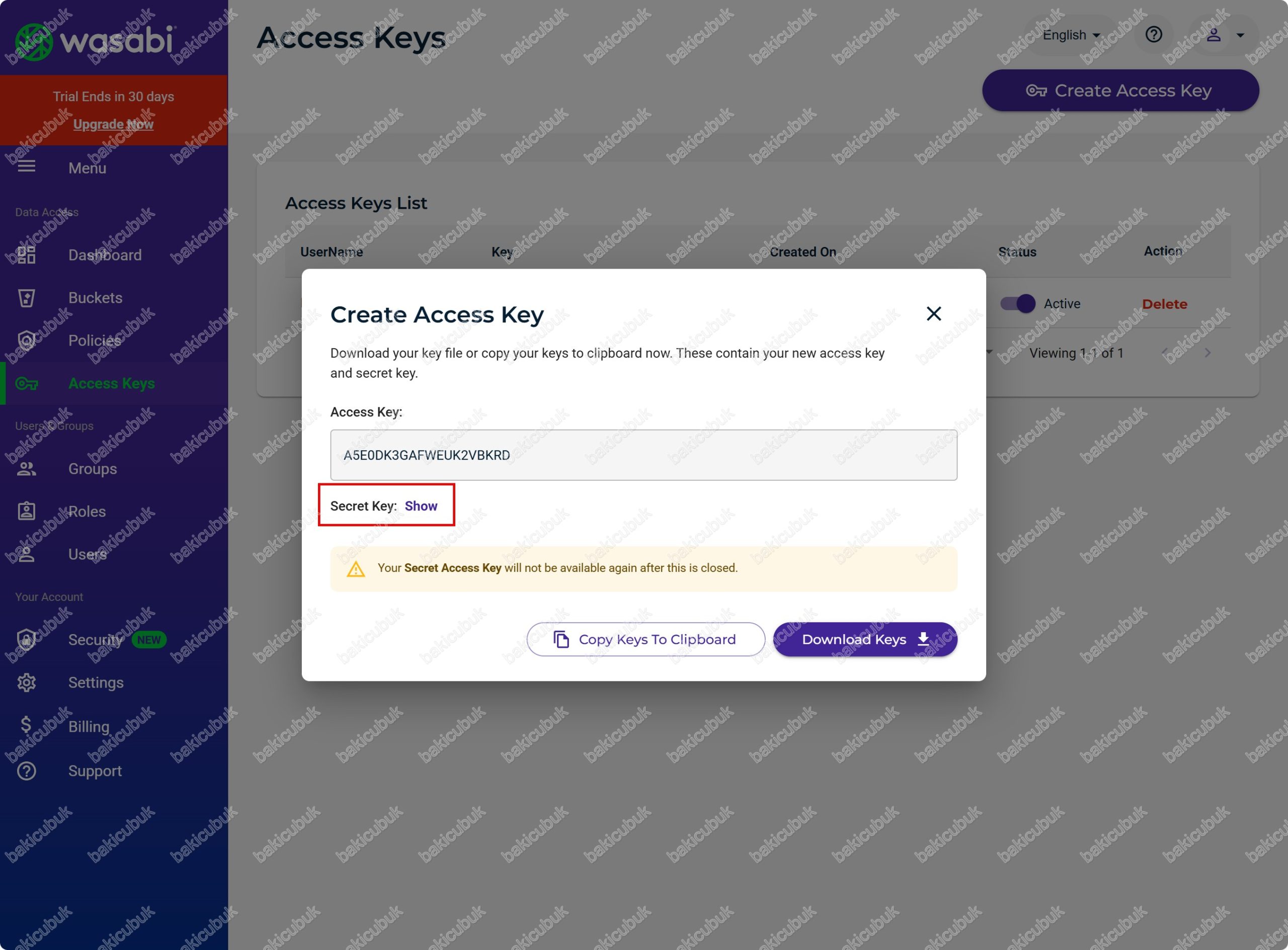

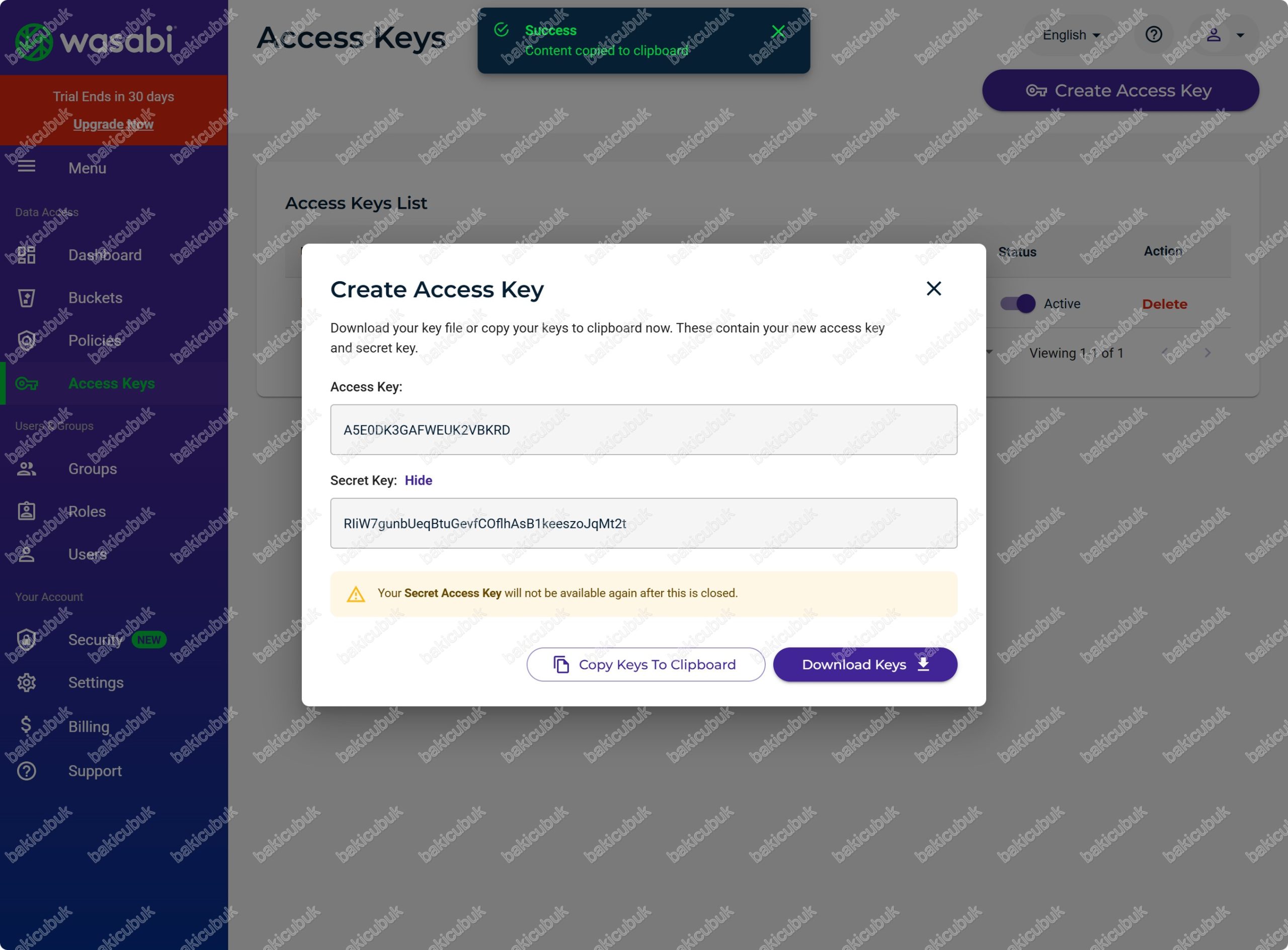

Create Access Key ekranında

- Access Key bölümü altında Access Key ‘in oluşturulduğunu ve oluşturulan Access Key görüyoruz.

- Secret Key bölümü altında Secret Key’in oluşturulduğunu görüyoruz. Show seçeneği ile oluşturulan Secret Key görüntüleyebiliriz.

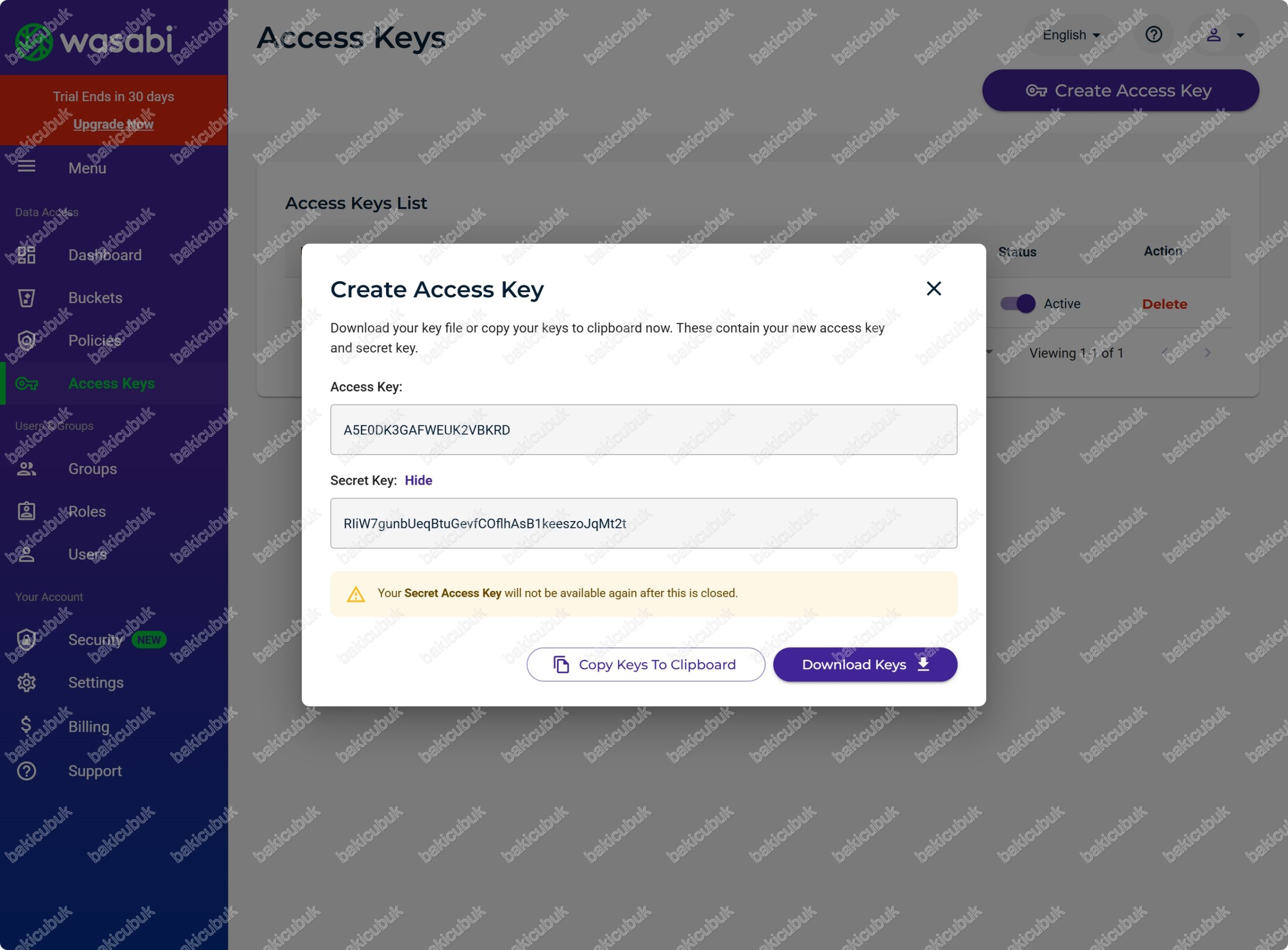

Create Access Key ekranında Secret Key bölümü altında oluşturulan Secret Key’i Show seçeneği ile görüntülüyoruz.

Create Access Key ekranında

- Access Key bölümü altında Access Key ‘in oluşturulduğunu ve oluşturulan Access Key görüyoruz.

- Secret Key bölümü altında Secret Key’in oluşturulduğunu görüyoruz. Show seçeneği ile oluşturulan Secret Key görüntülemiştik.

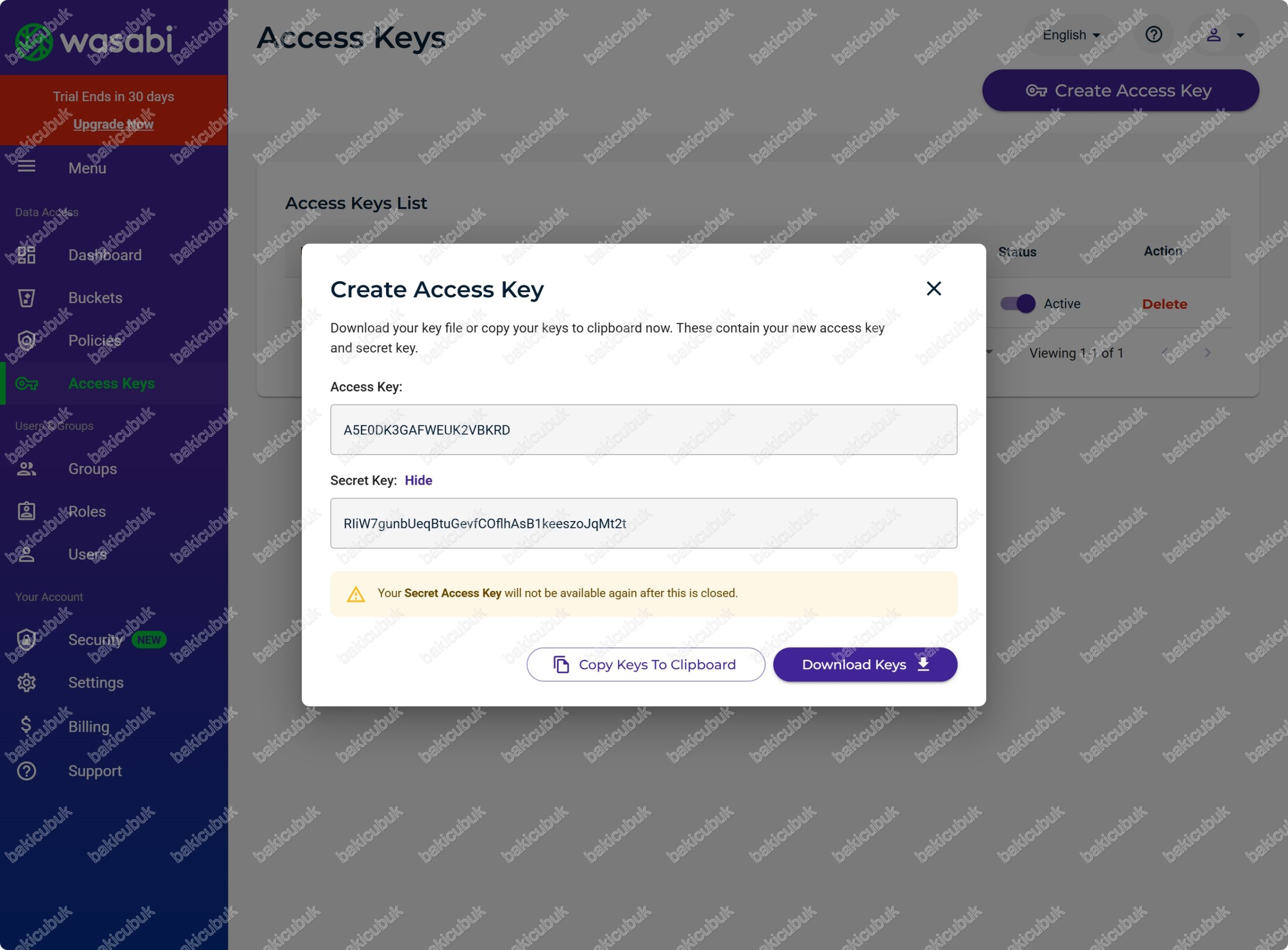

Create Access Key ekranında

- Download Keys seçeneği ile oluşturulan Access Key ve Secret Key bilgilerini .csv dosyası olarak indirebilirsiniz.

- Copy Keys To Clipboard seçeneği ile oluşturulan Access Key ve Secret Key bilgilerini kopyalarak Word ya da Notepad uygulamalarından herhangi birinin açarak içine yapıştırabilirsiniz.

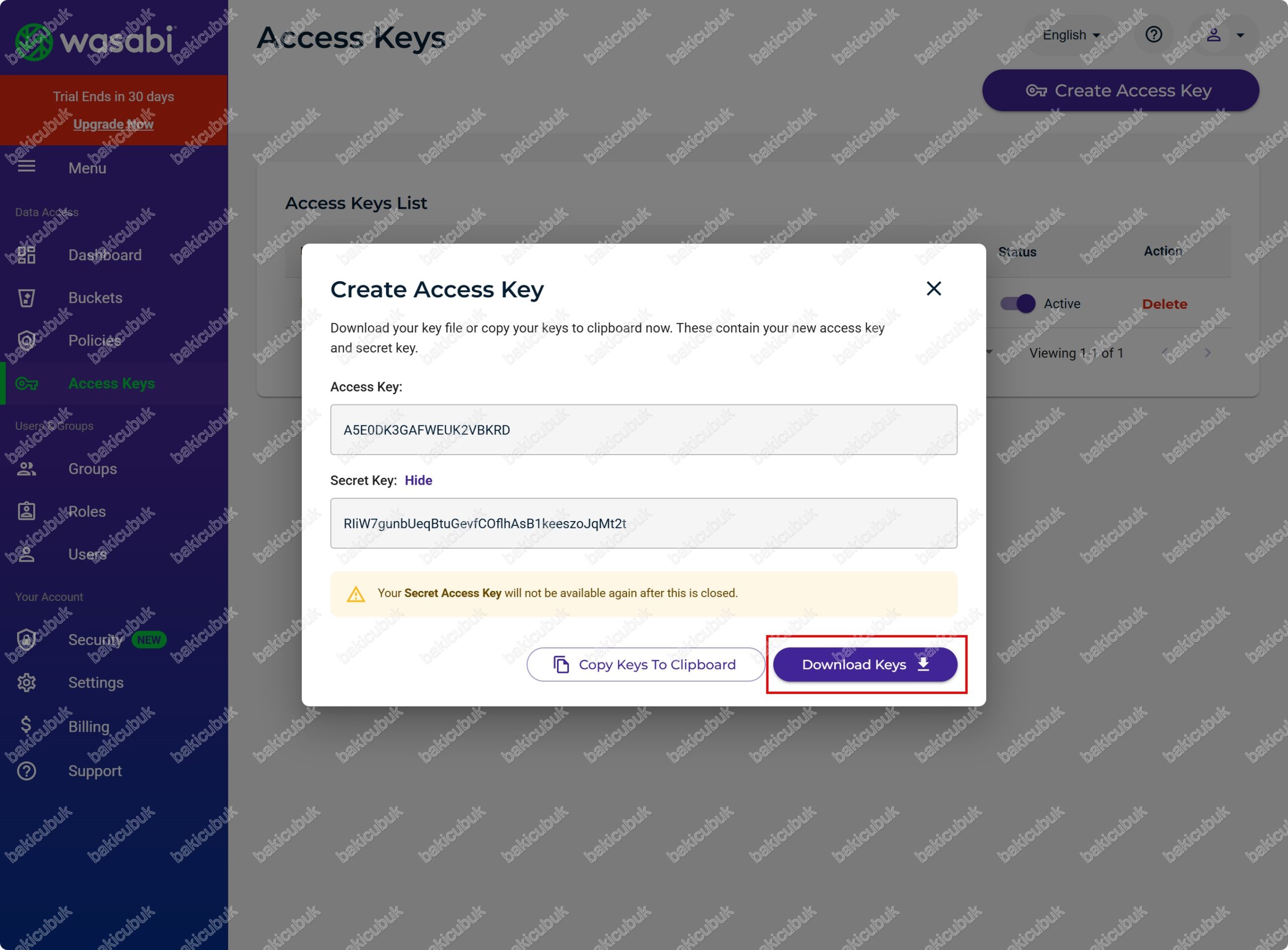

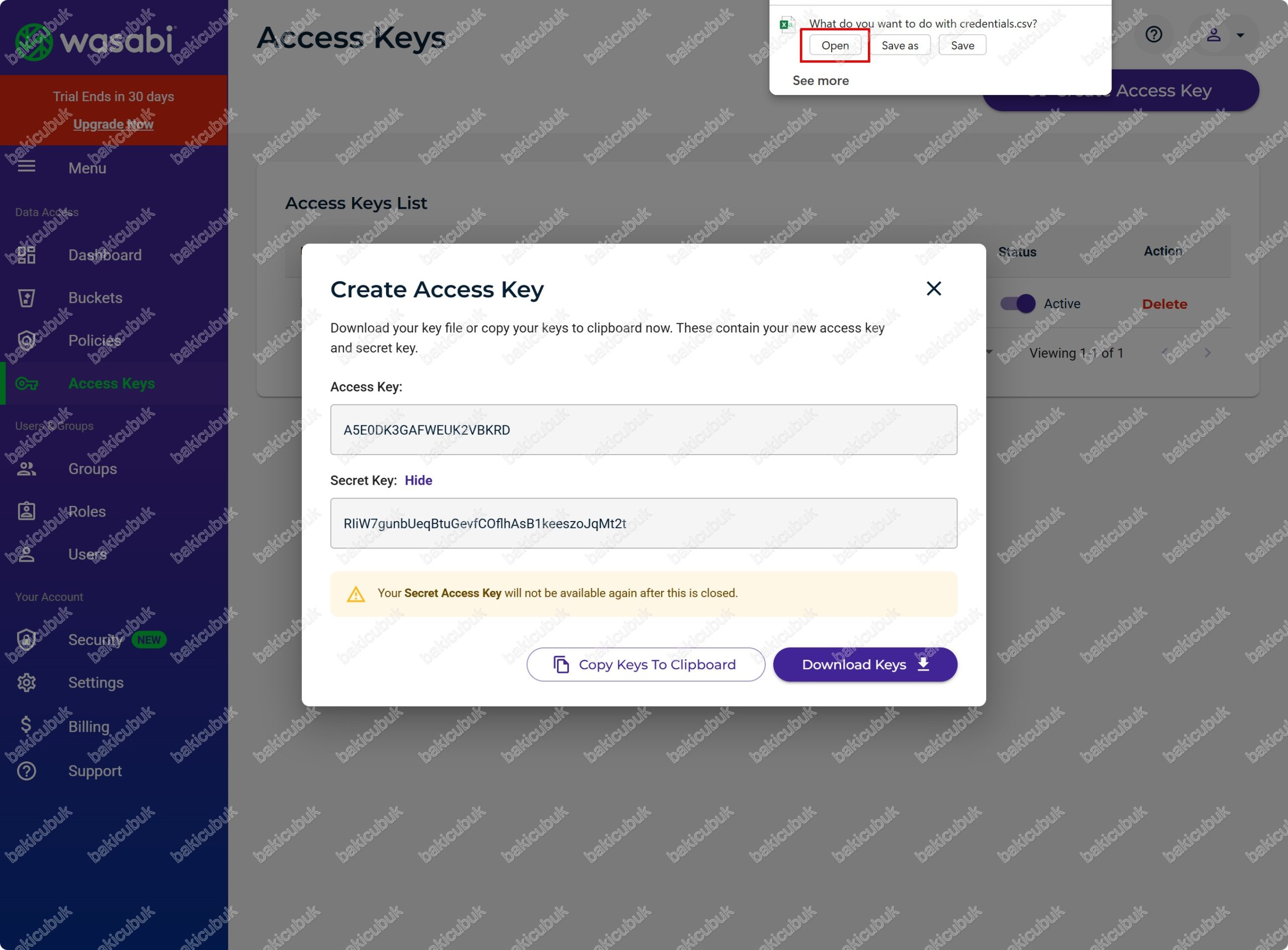

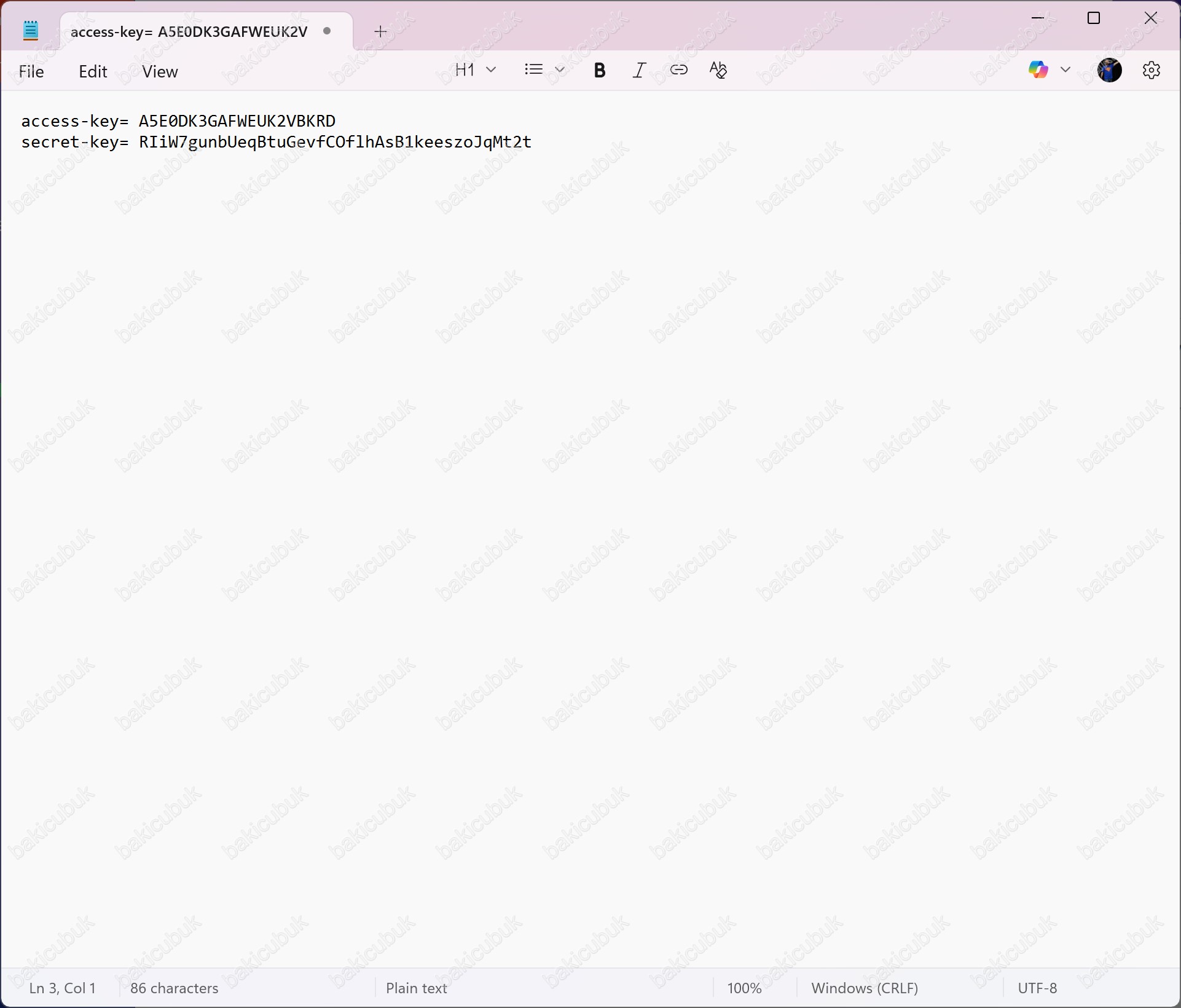

Create Access Key ekranında Download Keys seçeneğine tıklıyoruz.

credentials.csv isimli Excel dosyasını Open seçeneği ile direkt Excel dosyasını açabilirsiniz. Save as ya da Save seçenekleri ile Excel dosyası kaydedebilirsiniz.

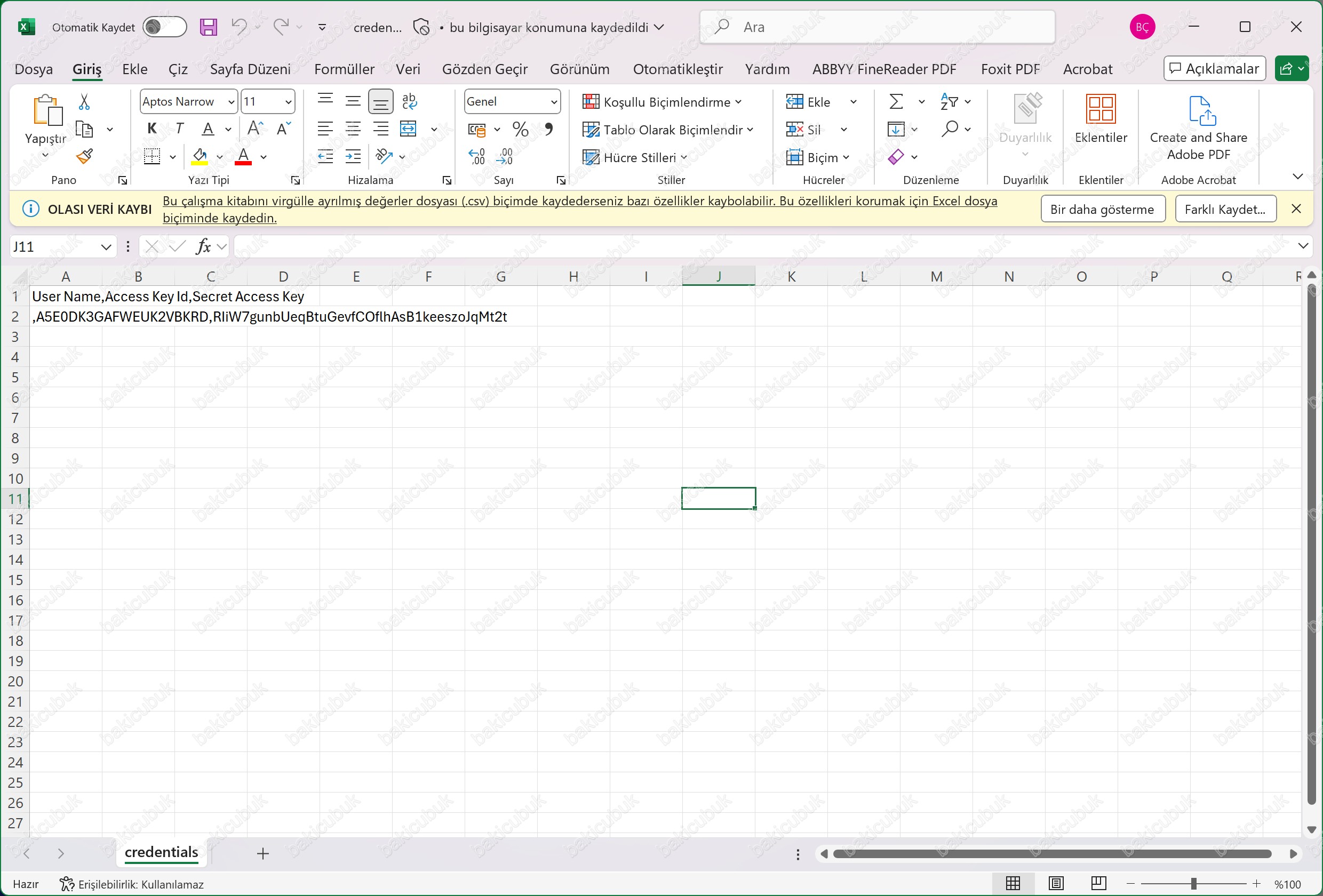

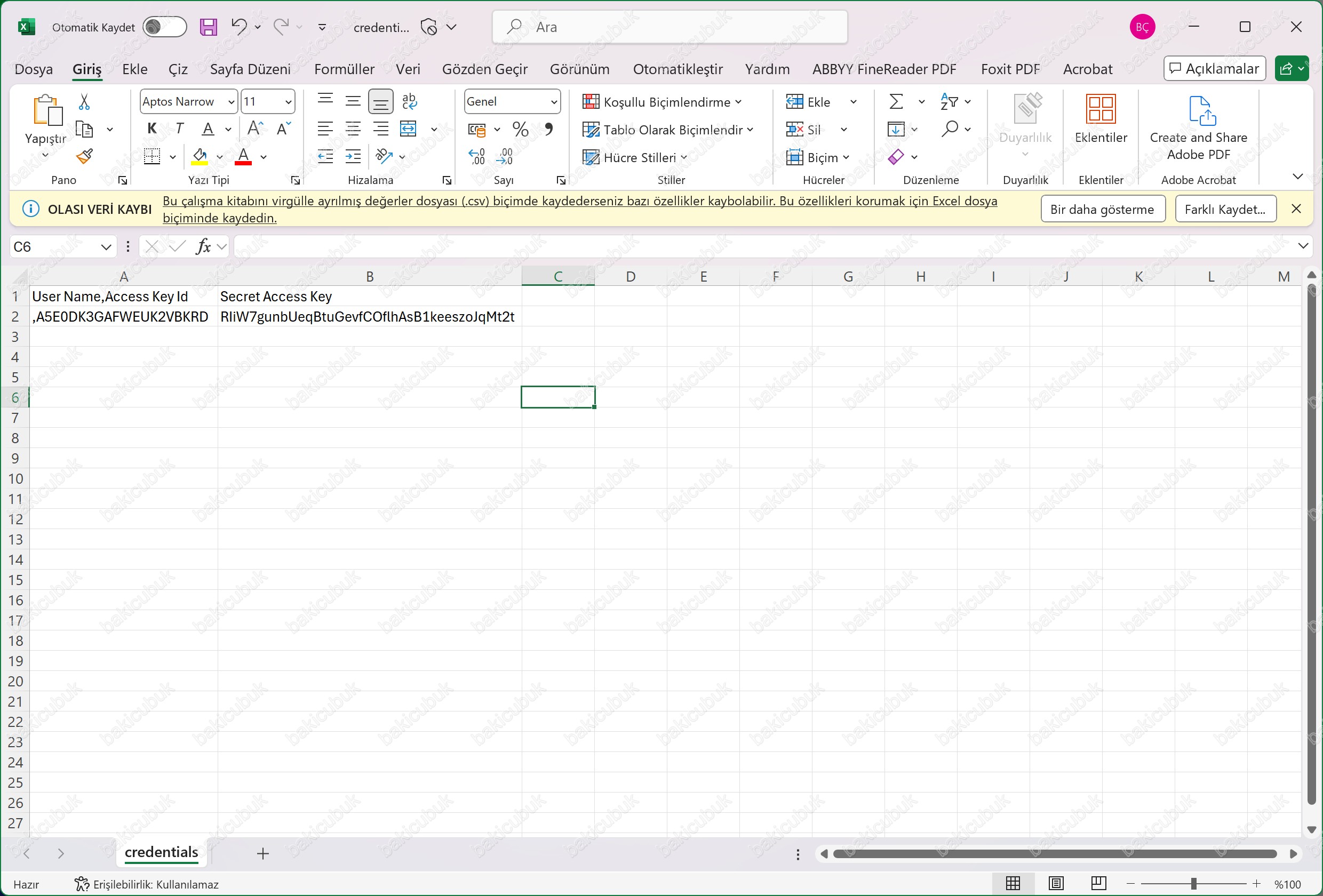

credentials.csv isimli Excel dosyasını Open seçeneği ile Excel dosyasını açıyoruz ve içindeki Access Key ve Secret Key bilgilerini kontrol ediyoruz.

credentials.csv isimli Excel dosyası içindeki Access Key ve Secret Key bilgilerini görüyoruz.

credentials.csv isimli Excel dosyası içindeki Access Key ve Secret Key bilgilerini aşağıdaki şekilde düzenleyebilirsiniz.

Sonraki yazımızda Veeam Software Appliance 13.0.0.4967 üzerinde Wasabi Cloud Storage yapısını Backup Repository olarak ekleme ve yapılandırmasında buradaki Access Key ve Secret Key bilgilerini kullanıyor olacağız.

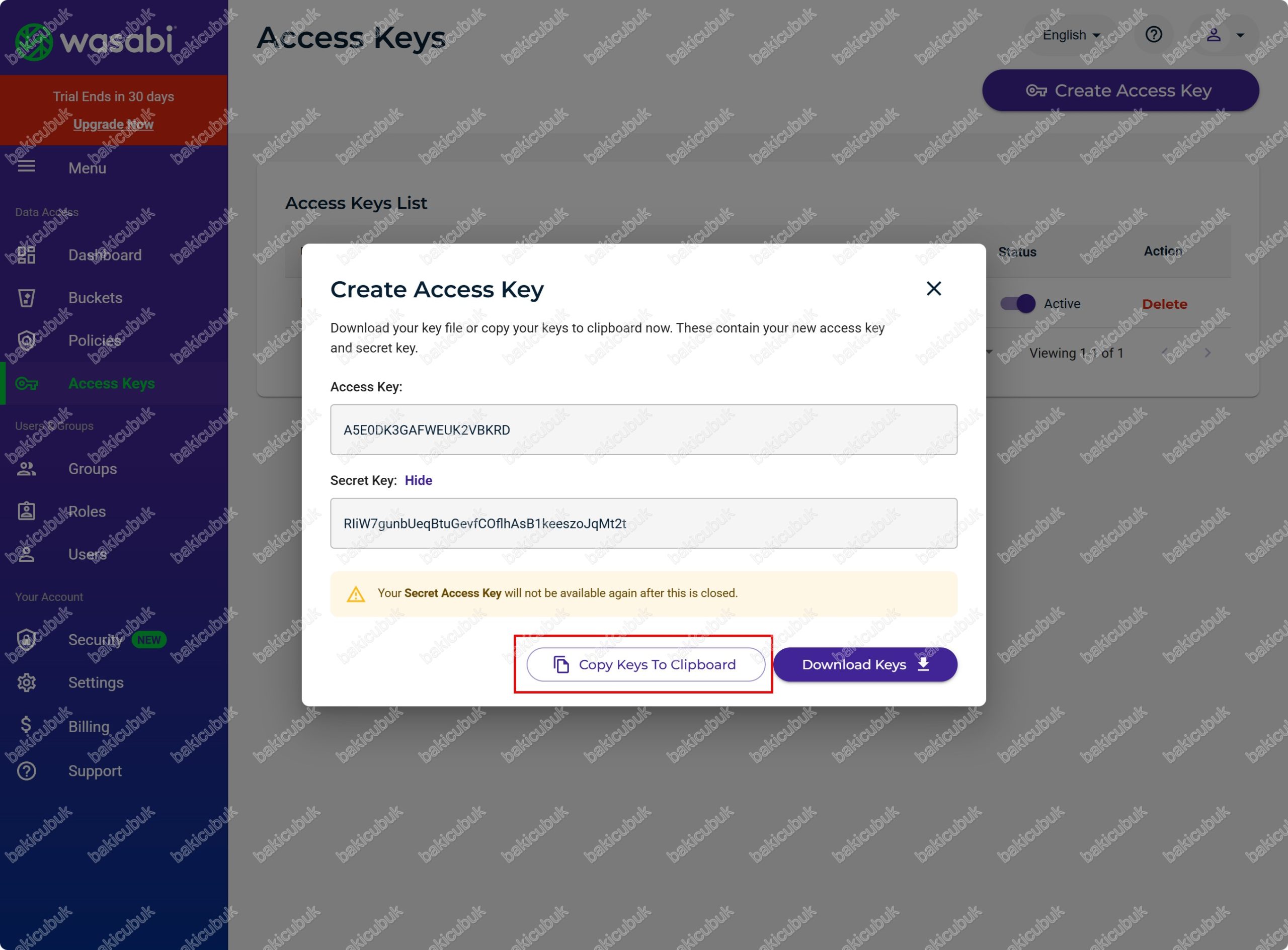

Create Access Key ekranında Copy Keys To Clipboard seçeneğine tıklıyoruz.

Create Access Key ekranında Copy Keys To Clipboard seçeneğine tıkladığımızda Access Key ve Secret Key bilgilerini kopyaladığımızı görüyoruz.

Notepad uygulamasını açarak kopyaladığımız Access Key ve Secret Key bilgilerini yapıştırıyoruz.

Create Access Key ekranında Access Key ve Secret Key bilgilerini aldıktan sonra kapatıyoruz.

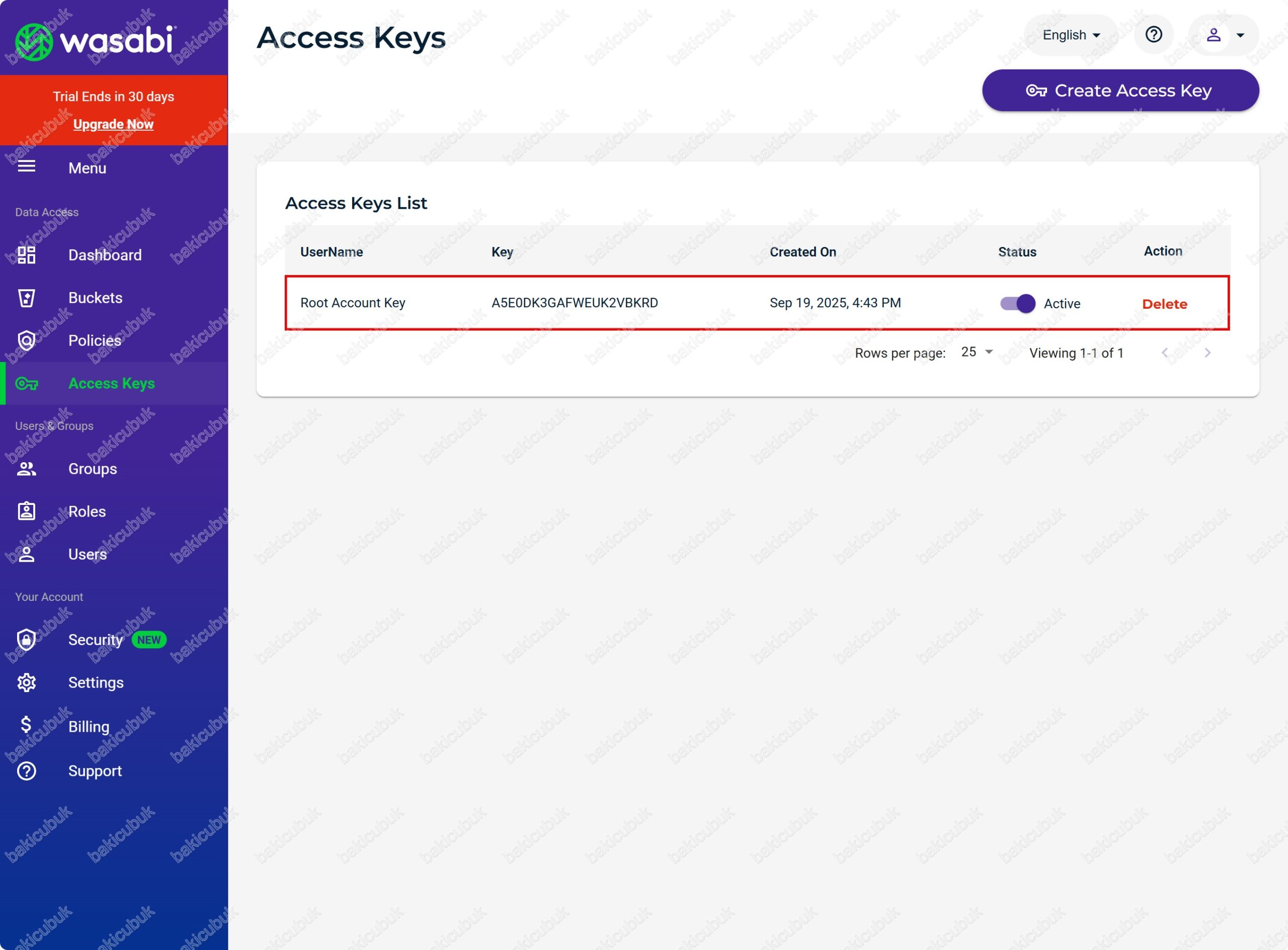

Wasabi Cloud Storage yönetim konsolunda Access Keys menüsünde Access Keys List bölümü altına oluşturduğumuz Access Key bilgisini görüyoruz. Secret Key bilgisi tekrar görüntülenememektedir. Eğer Access Key ve Secret Key bilgilerini kayıt etmediyseniz ya da önceden oluşturulan Access Key ve Secret Key bilgilerine sahip değilseniz yeniden oluşturmanız gerekmektedir.

Bu yazımız da Wasabi Cloud Storage üzerinde Bucket yapılandırmasını tamamaladık.

Sonraki yazımızda Veeam Software Appliance 13.0.0.4967 üzerinde Wasabi Cloud Storage yapısını Backup Repository olarak ekleme ve yapılandırmasını anlatıyor olacağız.

Başka bir yazımızda görüşmek dileğiyle…