Merhaba

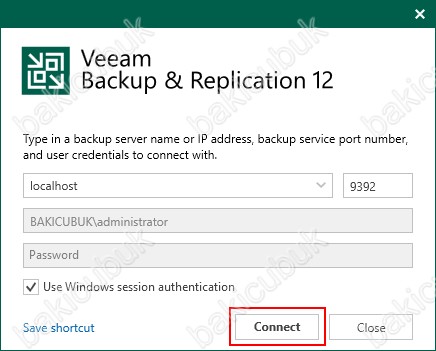

Veeam Backup & Replication 12.1 konsoluna Connect diyerek açıyoruz.

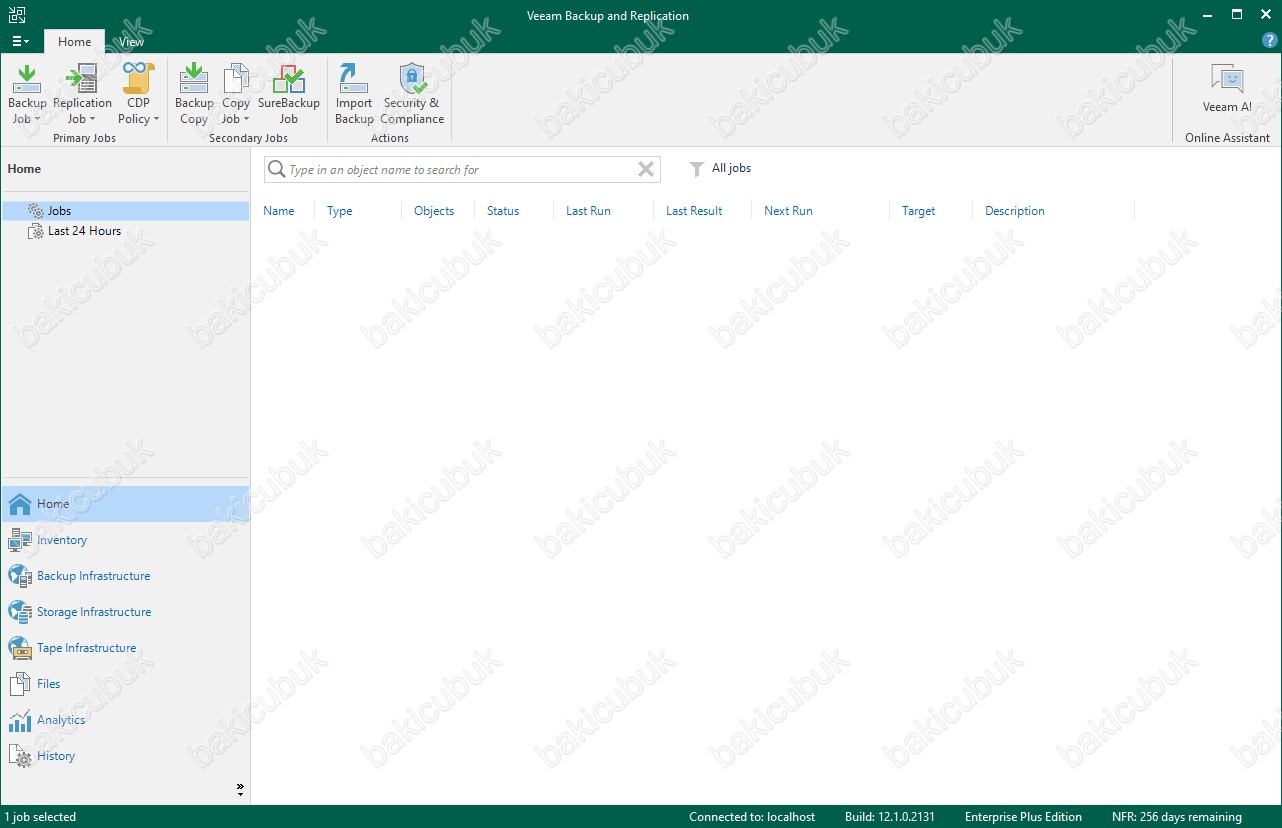

Veeam Backup & Replication 12.1 konsolu geliyor karşımıza.

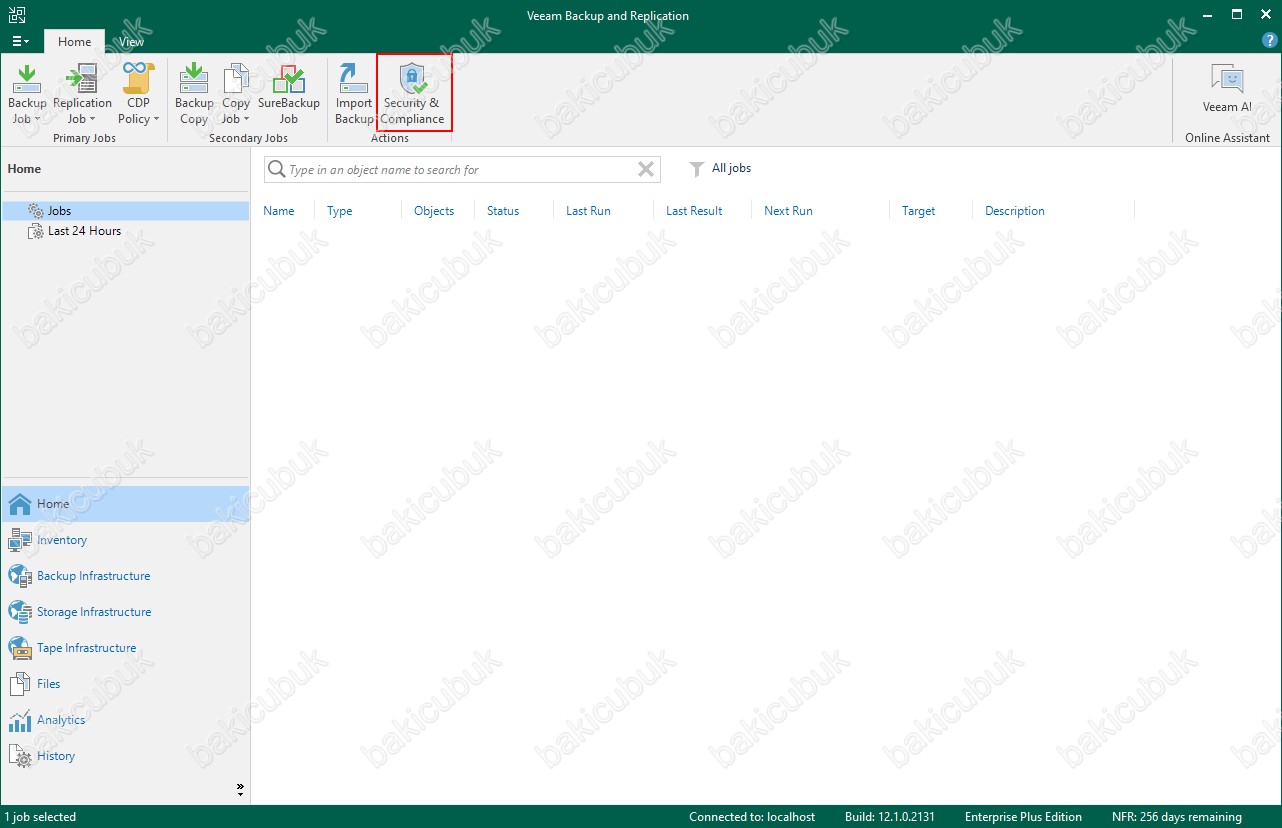

Veeam Backup & Replication 12.1 konsolunda bulunan Security & Compliance seçeneğine tıklıyoruz.

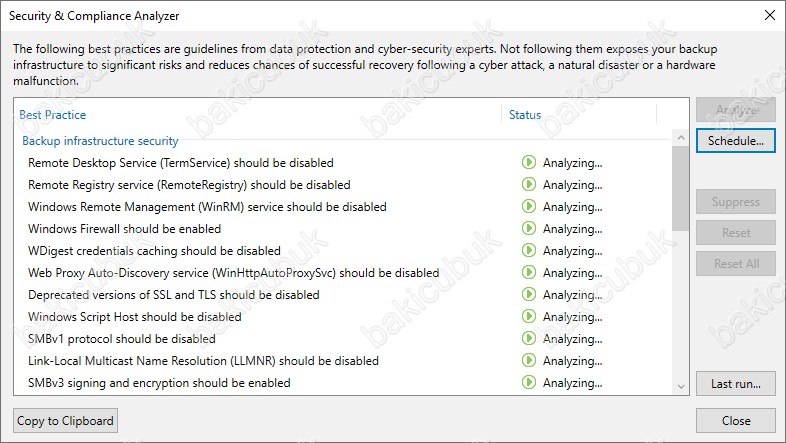

Security & Compliance Analyzer ekranı geliyor karşımıza.

Security & Compliance Analyzer ekranın da Status bölümünü Analyzing olarak görüyoruz. Veeam Backup & Replication 12.1 üzerinde analiz işlemi gerçekleştiriliyor.

Security & Compliance Analyzer ekranın da Veeam Backup & Replication 12.1 üzerinde analiz işlemi tamamlanıyor.

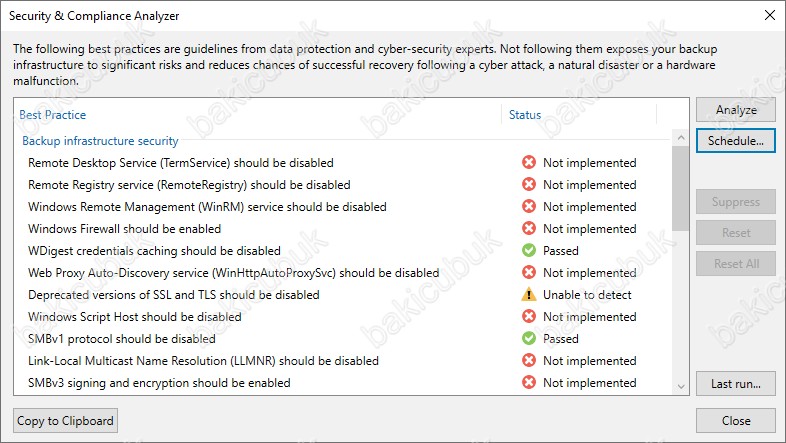

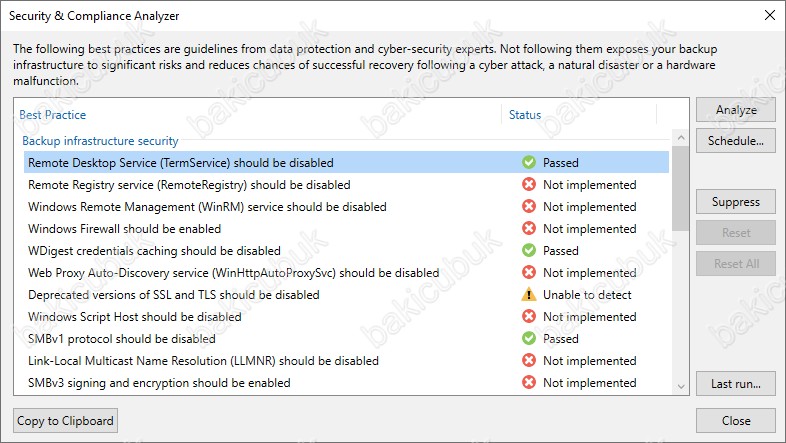

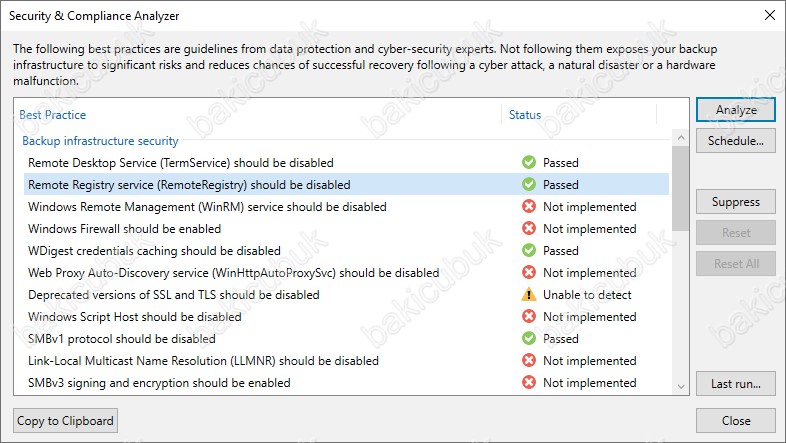

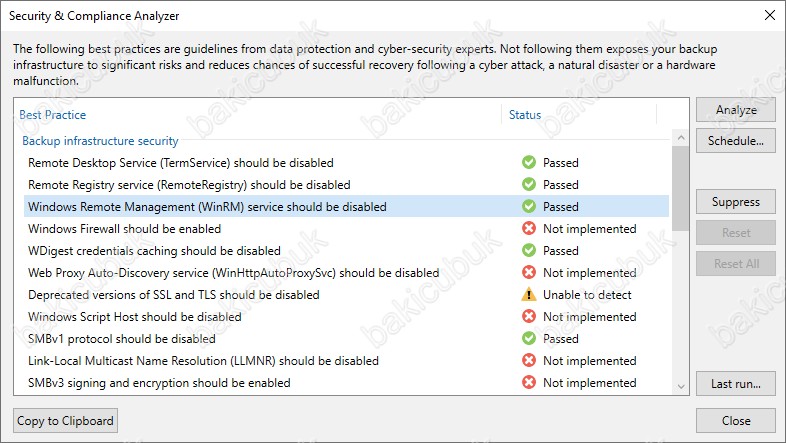

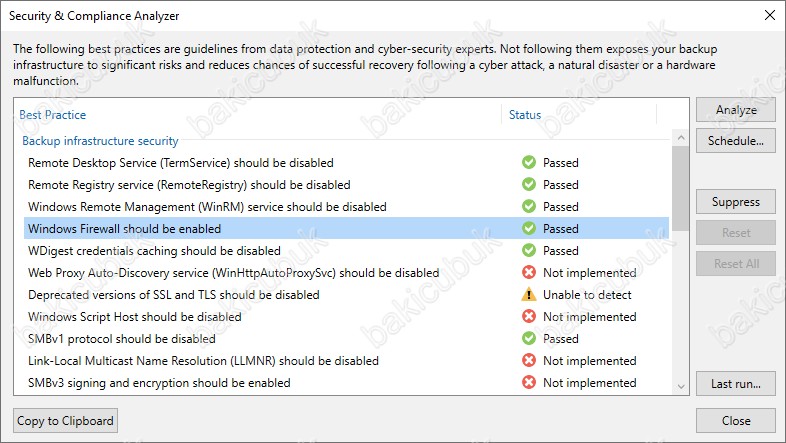

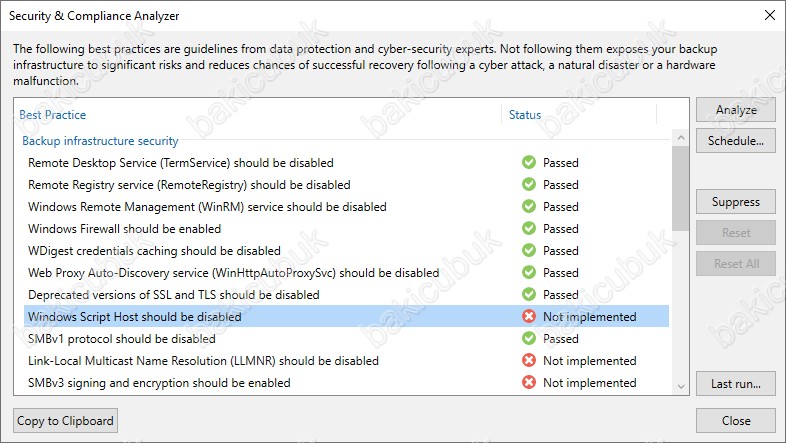

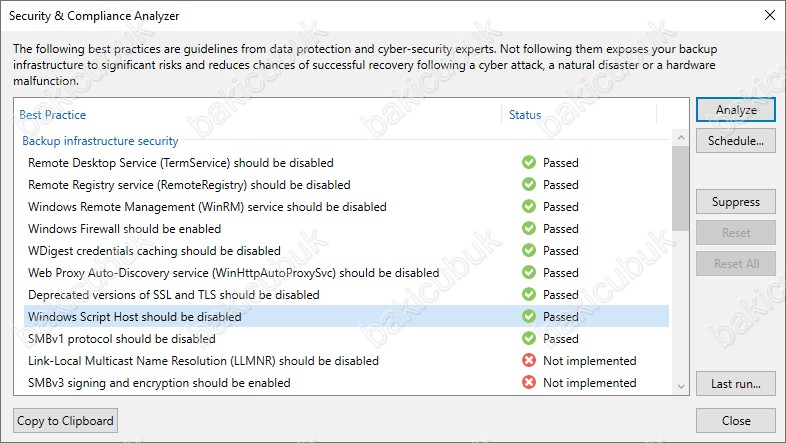

Security & Compliance Analyzer ekranın da Status bölümünde Not implemented olarak görünenleri yapılandırmamız gerekiyor.

Security & Compliance Analyzer ekranın da Status bölümünde Passed olarak görünenlerde herhangi bir yapılandırma yapmamız gerekmiyor.

Security & Compliance Analyzer ekranın da Backup infrastructure security altında bulunan servis ve özellikleri yapılandırıyoruz.

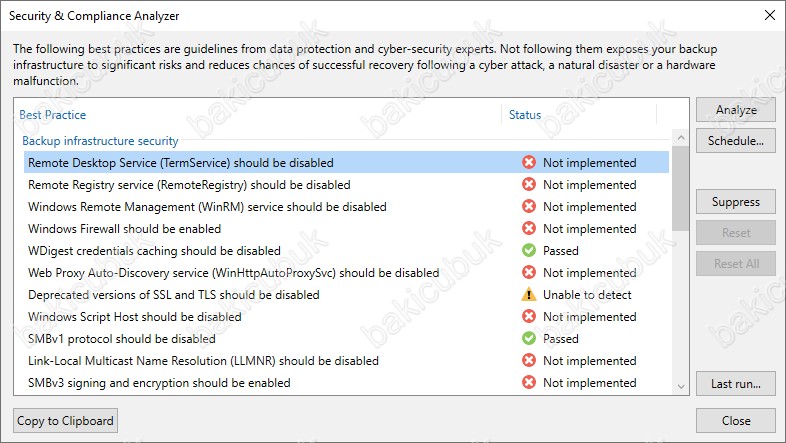

Security & Compliance Analyzer ekranın da Remote Desktop Service (TermService) servisini Disabled ( Devre Dışı ) olarak yapılandırmamız gerekiyor.

Remote Desktop Service (TermService) servisini Disabled ( Devre Dışı ) olarak yapılandırıyoruz.

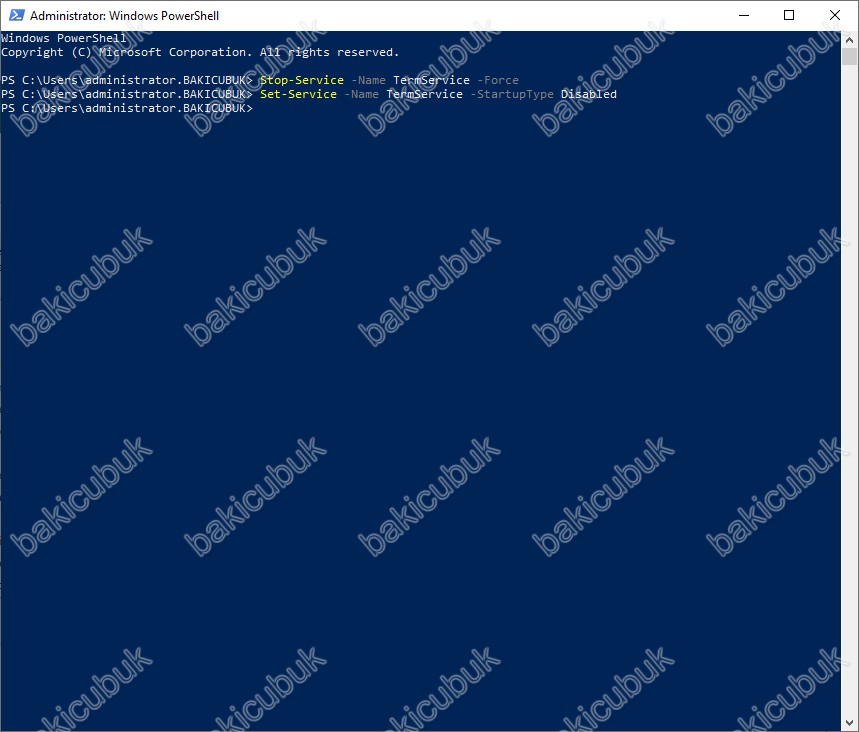

Windows PowerShell konsolunu Administrator yetkisi ile çalıştırıyoruz ve aşağıdaki komutları çalıştırıyoruz.

Stop-Service -Name TermService -Force

Set-Service -Name TermService -StartupType Disabled

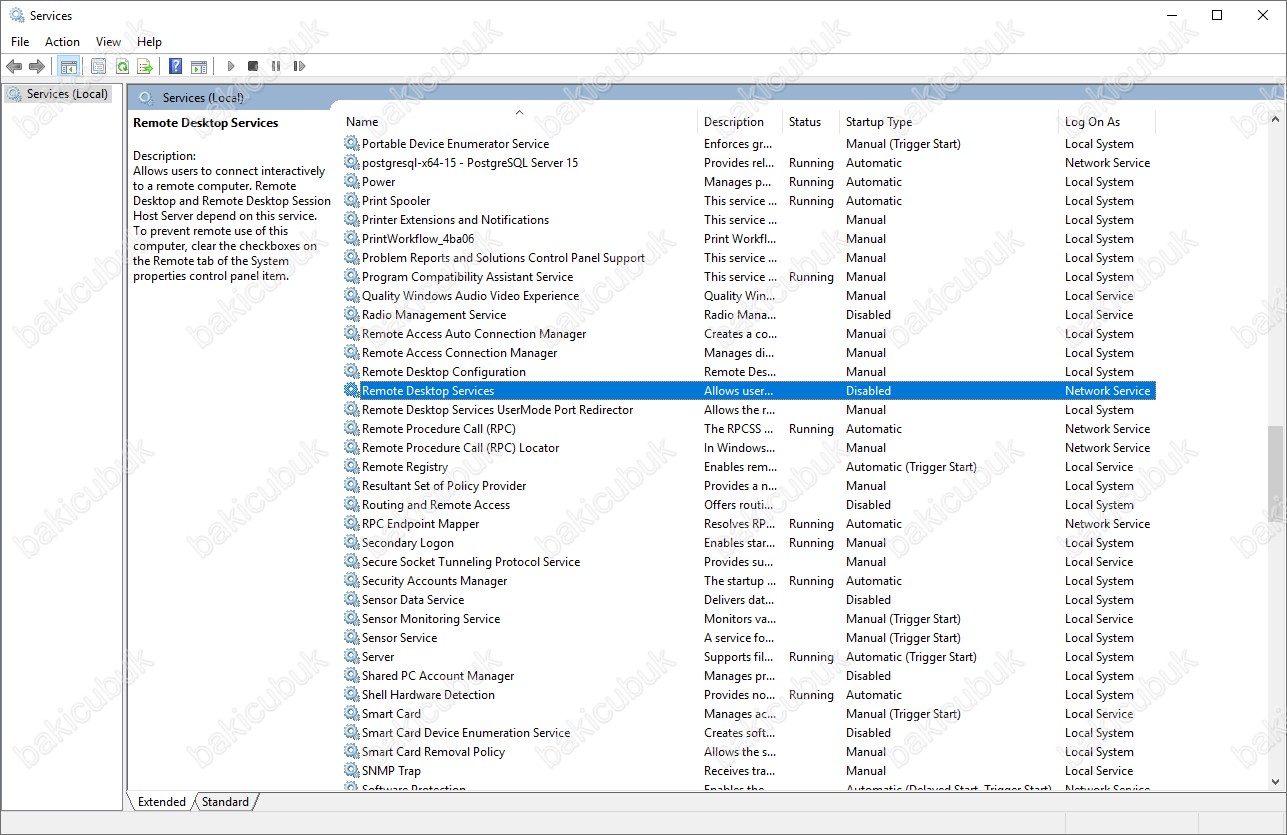

Service konsolunda Remote Desktop Service (TermService) servisinin Disabled ( Devre Dışı ) olarak yapılandırıldığını görüyoruz.

Security & Compliance Analyzer ekranın da Remote Desktop Service (TermService) servisinin Disabled ( Devre Dışı ) olarak yapılandırıldığını ve Status bölümünü Passed olarak görüyoruz.

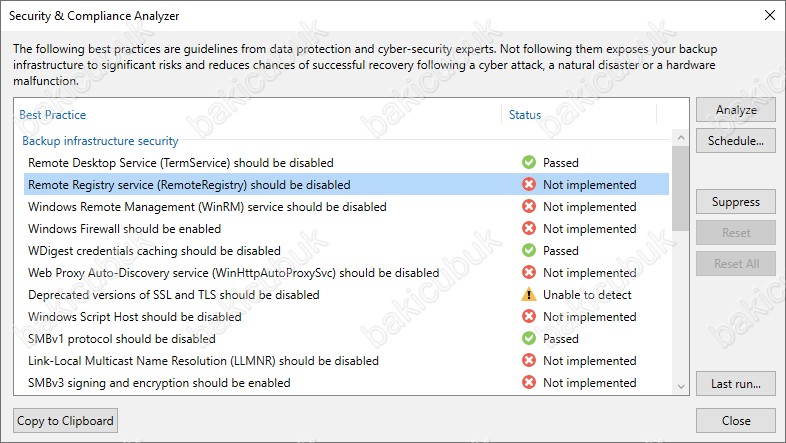

Security & Compliance Analyzer ekranın da Remote Registry service (RemoteRegistry) servisini Disabled ( Devre Dışı ) olarak yapılandırmamız gerekiyor.

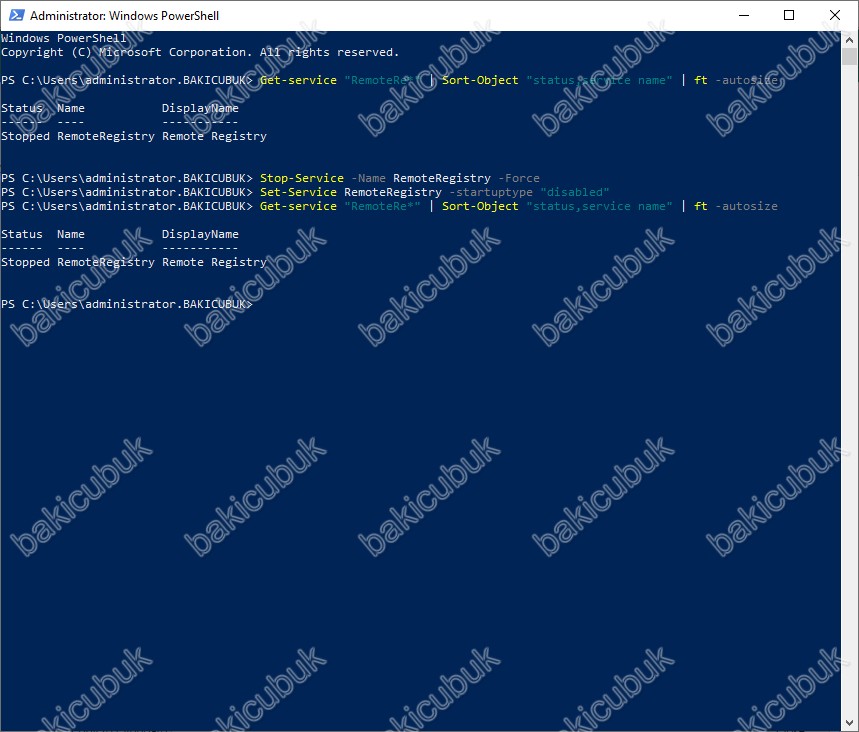

Remote Registry service (RemoteRegistry) servisini Disabled ( Devre Dışı ) olarak yapılandırıyoruz.

Windows PowerShell konsolunu Administrator yetkisi ile çalıştırıyoruz ve aşağıdaki komutları çalıştırıyoruz.

Get-service “RemoteRe*” | Sort-Object “status,service name” | ft -autosize

Stop-Service -Name RemoteRegistry -Force

Set-Service RemoteRegistry -startuptype “disabled”

Get-service “RemoteRe*” | Sort-Object “status,service name” | ft -autosize

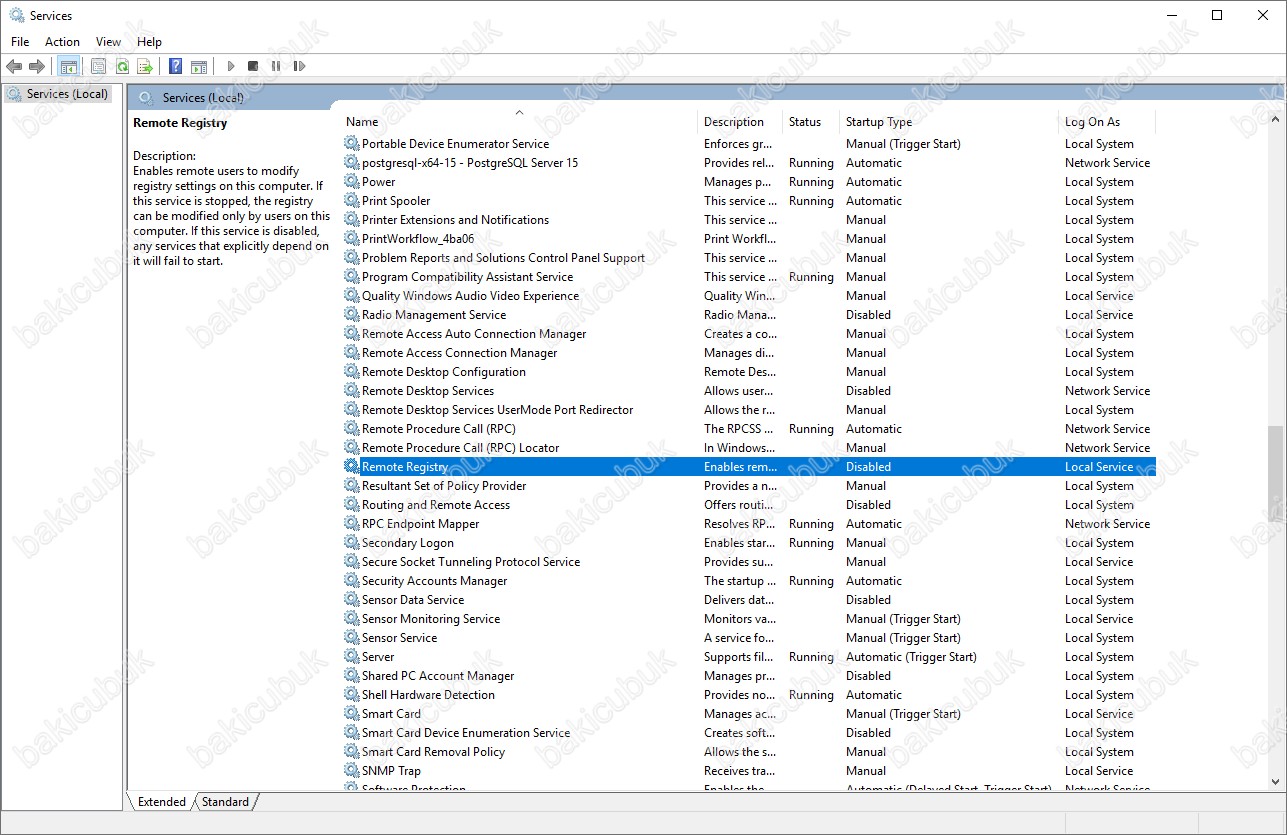

Service konsolunda Remote Registry service (RemoteRegistry) servisinin Disabled ( Devre Dışı ) olarak yapılandırıldığını görüyoruz.

Security & Compliance Analyzer ekranın da Remote Registry service (RemoteRegistry) servisinin Disabled ( Devre Dışı ) olarak yapılandırıldığını ve Status bölümünü Passed olarak görüyoruz.

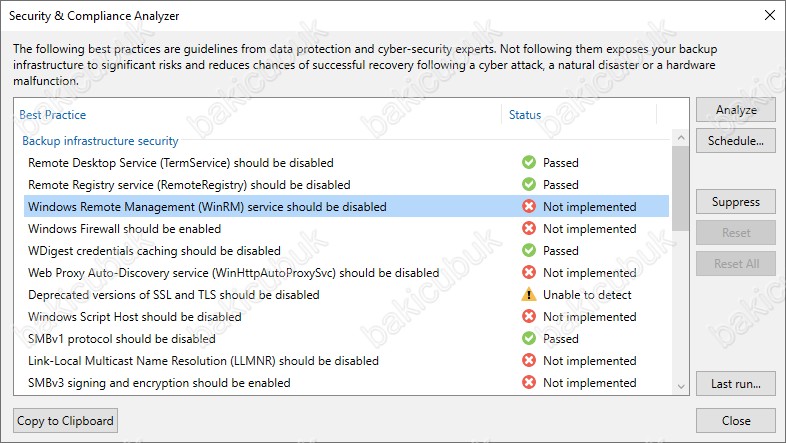

Security & Compliance Analyzer ekranın da Windows Remote Management (WinRM) servisini Disabled ( Devre Dışı ) olarak yapılandırmamız gerekiyor.

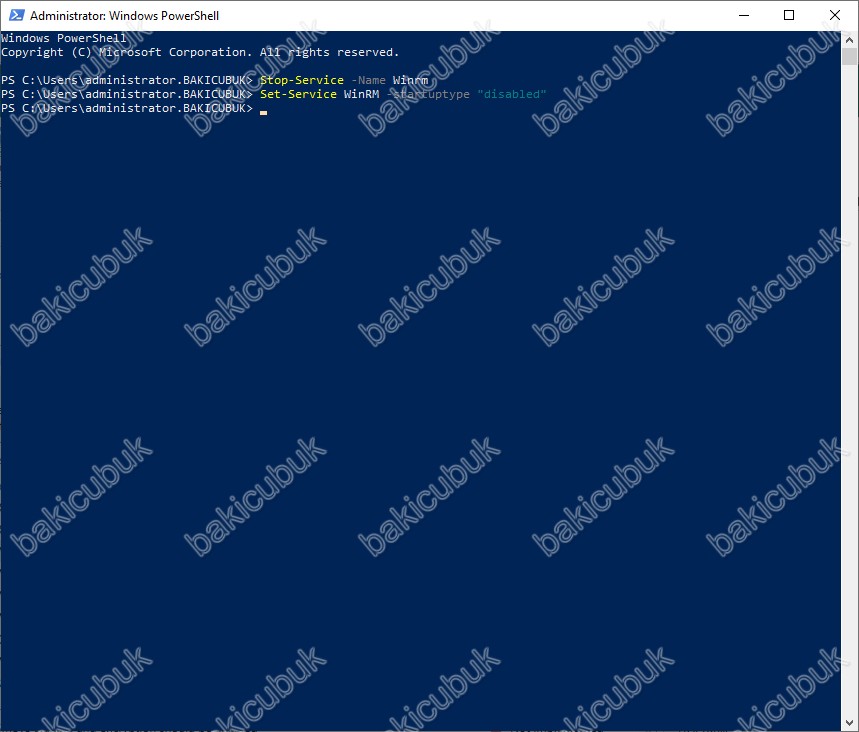

Windows Remote Management (WinRM) servisini Disabled ( Devre Dışı ) olarak yapılandırıyoruz.

Windows PowerShell konsolunu Administrator yetkisi ile çalıştırıyoruz ve aşağıdaki komutları çalıştırıyoruz.

Stop-Service -Name Winrm

Set-Service WinRM -startuptype “disabled”

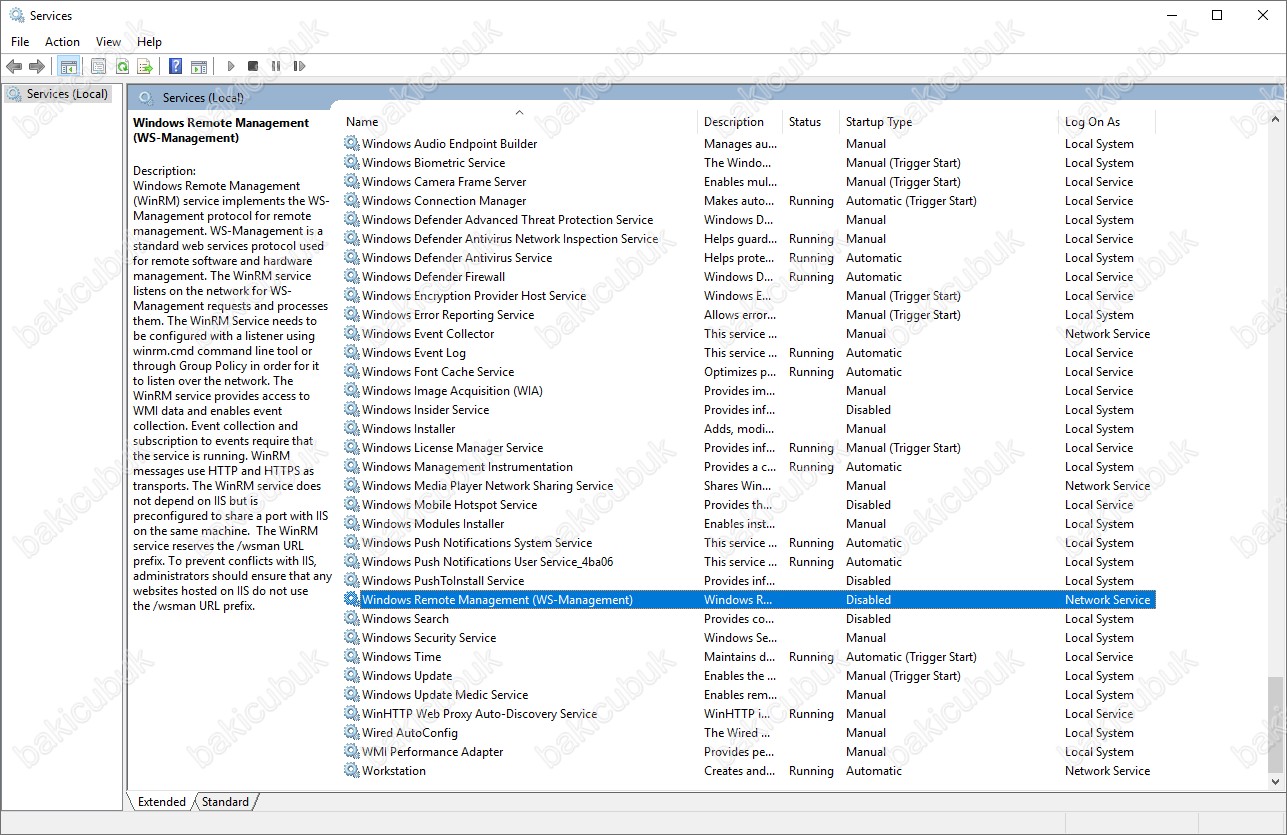

Service konsolunda Windows Remote Management (WinRM) servisinin Disabled ( Devre Dışı ) olarak yapılandırıldığını görüyoruz.

Security & Compliance Analyzer ekranın da Windows Remote Management (WinRM) servisinin Disabled ( Devre Dışı ) olarak yapılandırıldığını ve Status bölümünü Passed olarak görüyoruz.

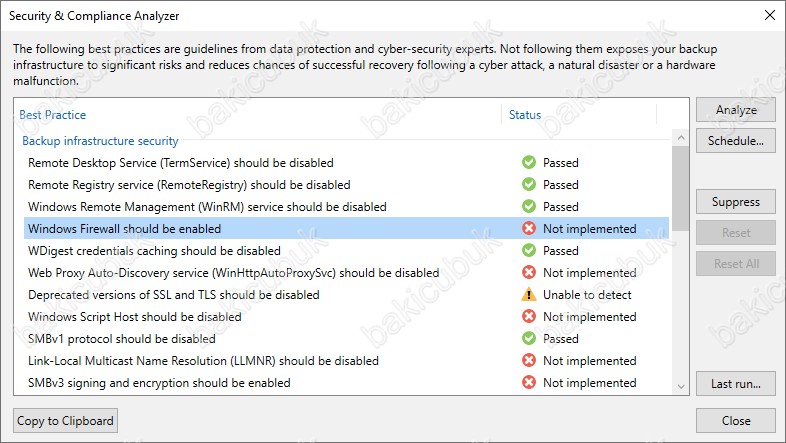

Security & Compliance Analyzer ekranın da Windows Firewall servisini Enabled ( Etkin ) olarak yapılandırmamız gerekiyor.

Windows Firewall servisini Enabled ( Etkin ) olarak yapılandırıyoruz.

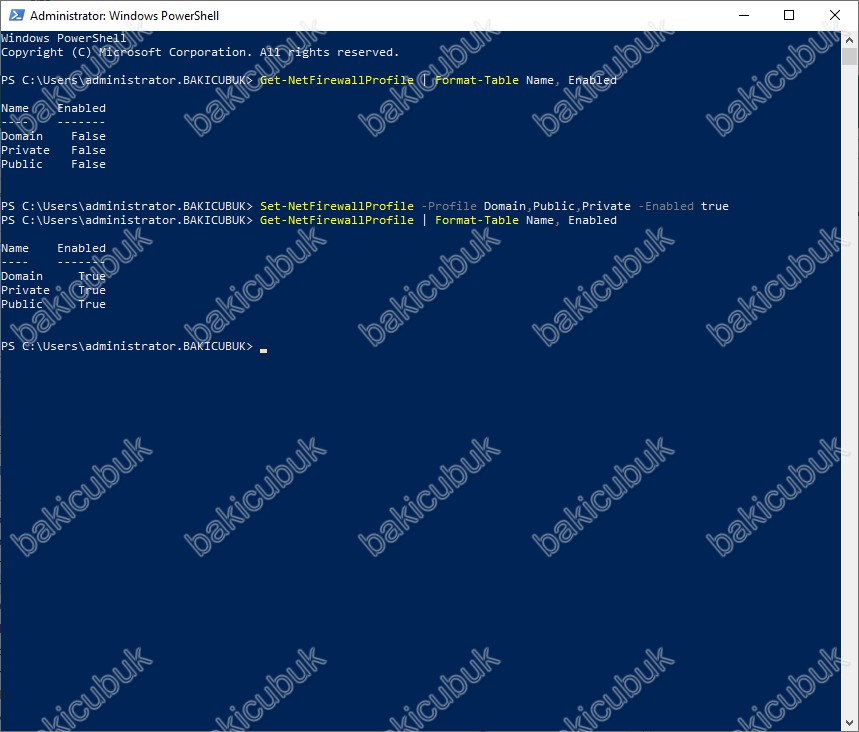

Windows PowerShell konsolunu Administrator yetkisi ile çalıştırıyoruz ve aşağıdaki komutları çalıştırıyoruz.

Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled true

Get-NetFirewallProfile | Format-Table Name, Enabled

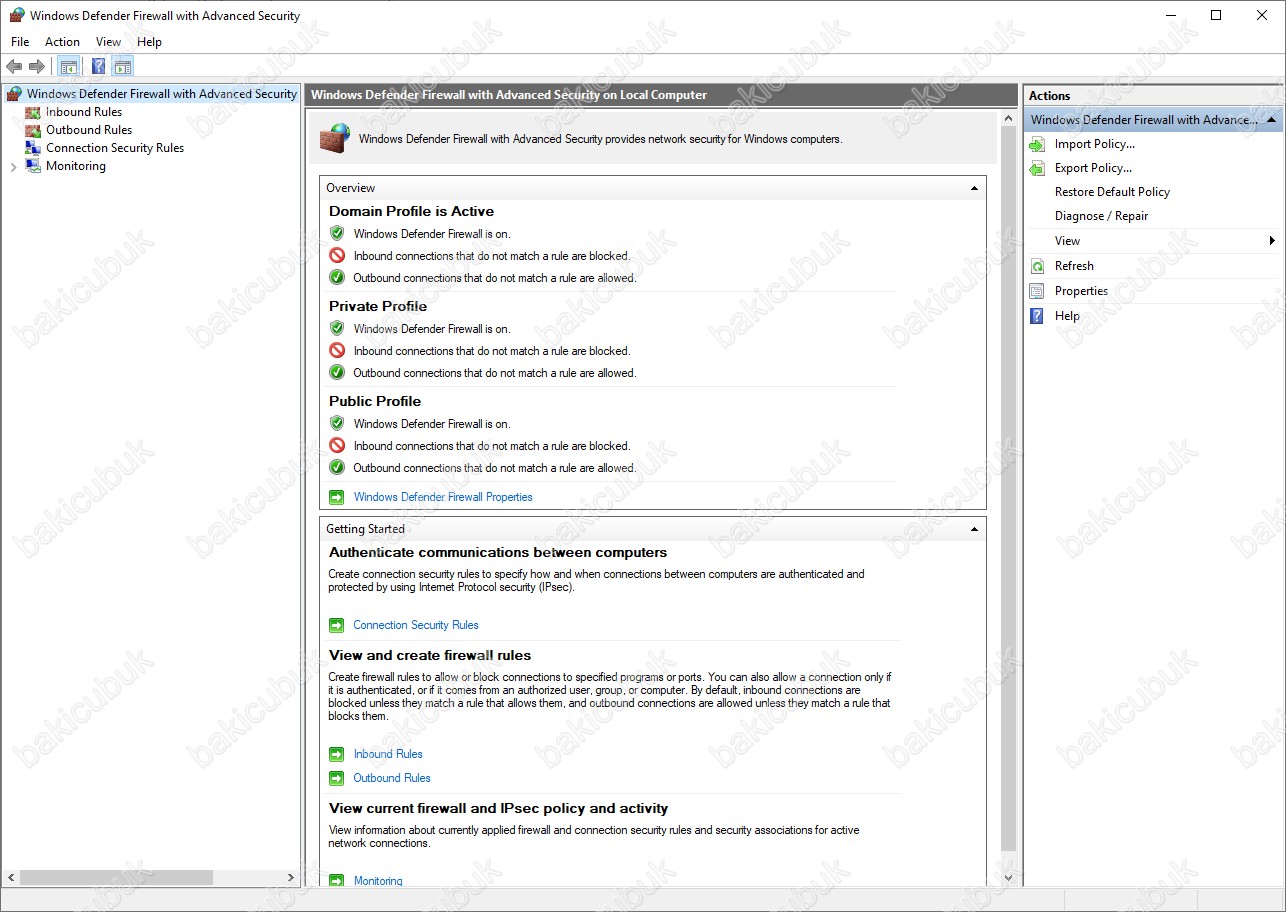

Windows Defender Firewall with Advanced Security konsolunda Windows Firewall servisinin Enabled ( Etkin ) olarak yapılandırıldığını görüyoruz.

Security & Compliance Analyzer ekranın da Windows Firewall servisinin Enabled ( Etkin ) olarak yapılandırıldığını ve Status bölümünü Passed olarak görüyoruz.

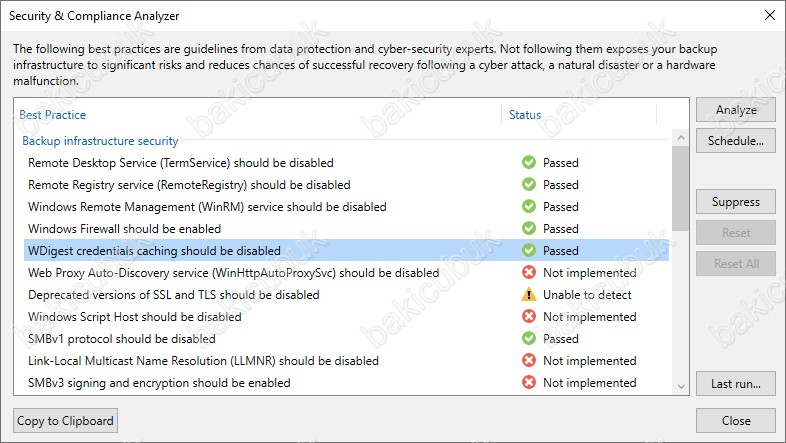

Security & Compliance Analyzer ekranın da WDigest credentials caching servisinin Disabled ( Devre Dışı ) olarak yapılandırıldığını ve Status bölümünü Passed olarak görüyoruz.

Windows Server 2019 işletim sistemi üzerinde Veeam Backup & Replication 12.1 kurulumunu yaptığımız için herhangi bir işlem yapmamız gerekmedi. Ancak daha önceki sunucu işletim sisteminde bir kurulum yapmışsanız aşağıdaki linkteki işlemi yapabilirsiniz.

WDigest settings linki üzerinde WDigest ilgili olarak detaylara ulabilirsiniz.

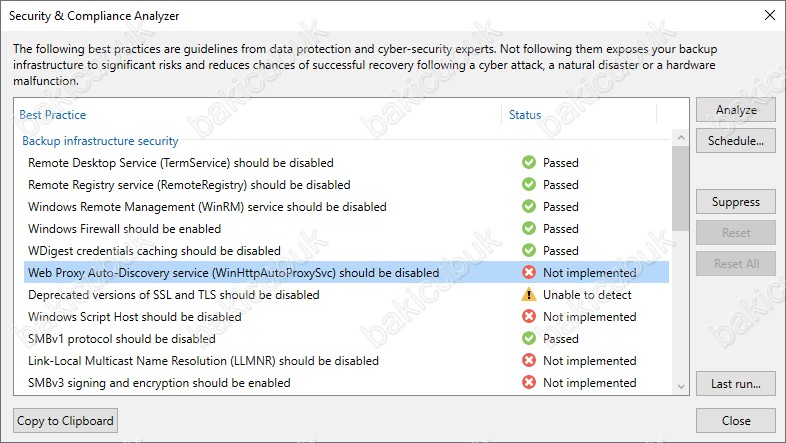

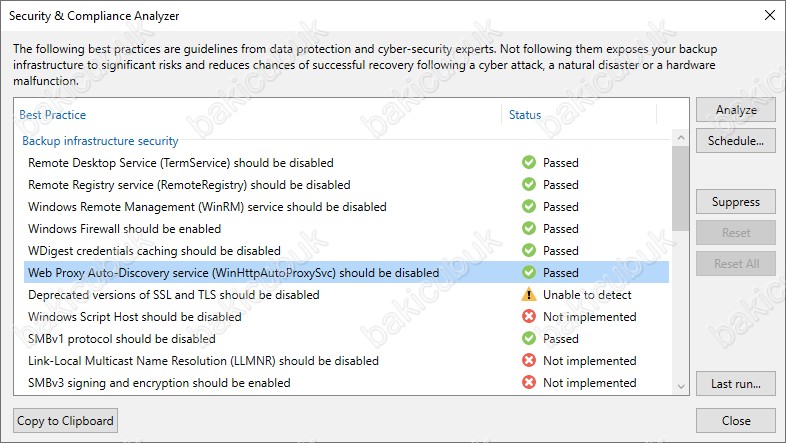

Security & Compliance Analyzer ekranın da Web Proxy Auto-Discovery service (WinHttpAutoProxySvc) servisini Disabled ( Devre Dışı ) olarak yapılandırmamız gerekiyor.

Web Proxy Auto-Discovery service (WinHttpAutoProxySvc) servisini Disabled ( Devre Dışı ) olarak yapılandırıyoruz.

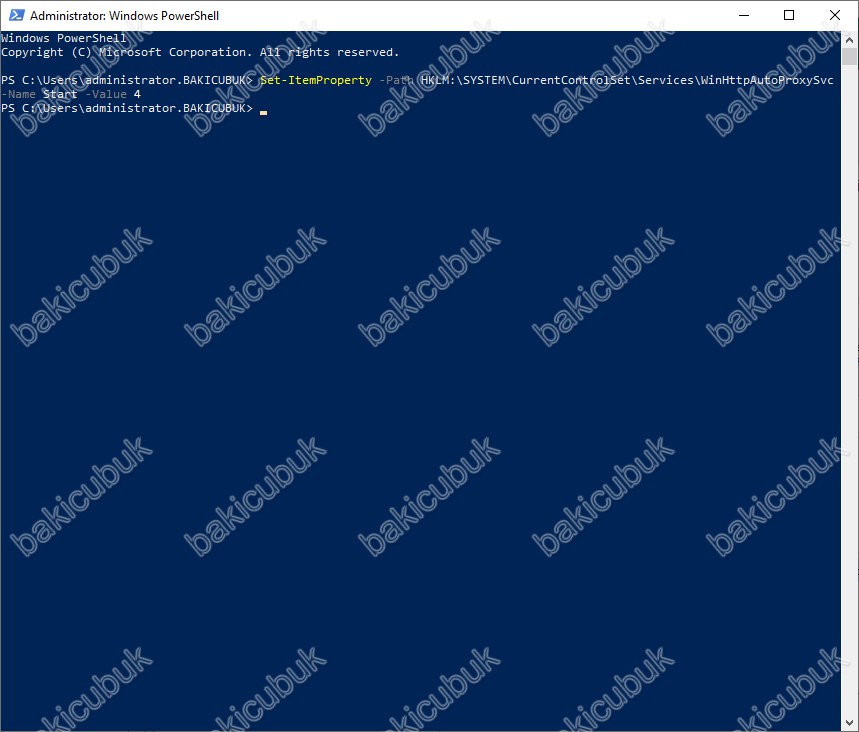

Windows PowerShell konsolunu Administrator yetkisi ile çalıştırıyoruz ve aşağıdaki komutları çalıştırıyoruz.

Set-ItemProperty -Path HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinHttpAutoProxySvc -Name Start -Value 4

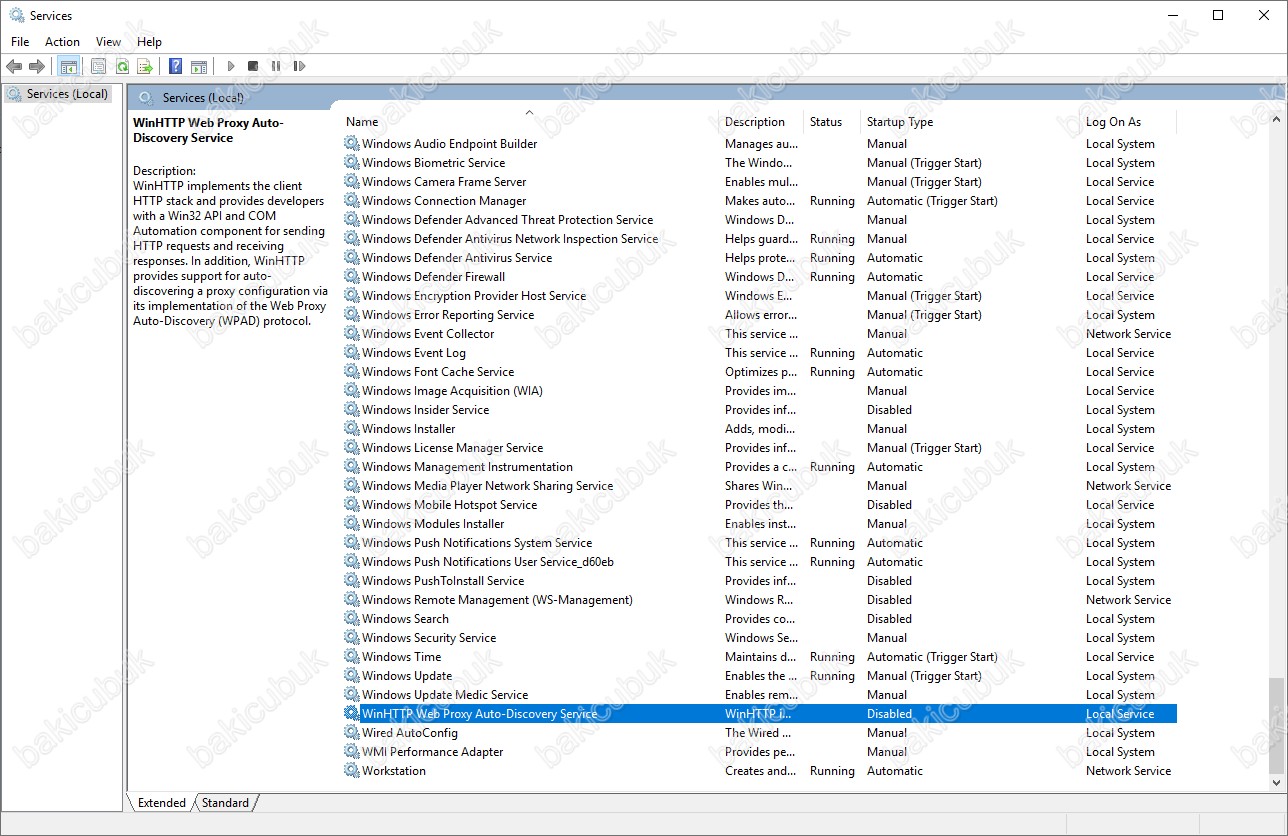

Service konsolunda Web Proxy Auto-Discovery service (WinHttpAutoProxySvc) servisinin Disabled ( Devre Dışı ) olarak yapılandırıldığını görüyoruz.

Security & Compliance Analyzer ekranın da Web Proxy Auto-Discovery service (WinHttpAutoProxySvc) servisinin Disabled ( Devre Dışı ) olarak yapılandırıldığını ve Status bölümünü Passed olarak görüyoruz.

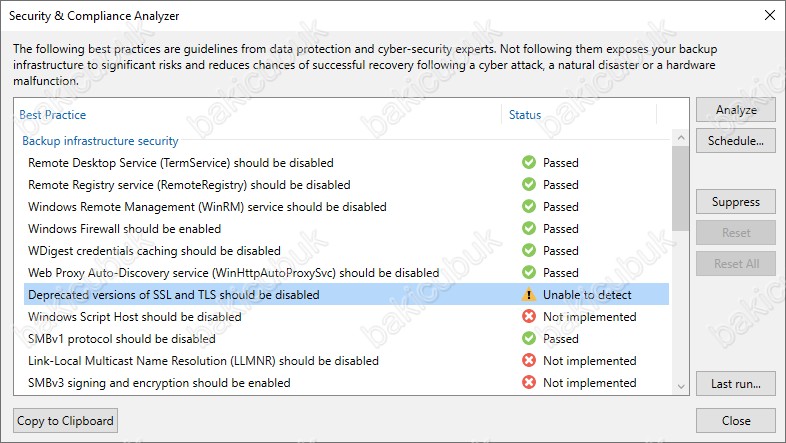

Security & Compliance Analyzer ekranın da Deprecated versions of SSL and TLS servisini Disabled ( Devre Dışı ) olarak yapılandırmamız gerekiyor.

Deprecated versions of SSL and TLS servisini Disabled ( Devre Dışı ) olarak yapılandırıyoruz.

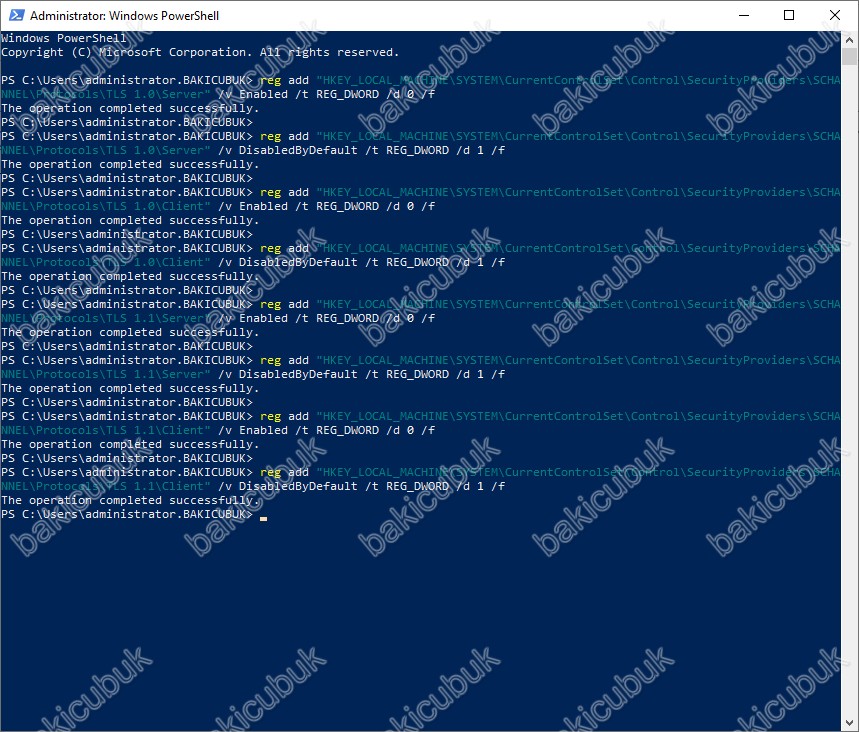

Windows PowerShell konsolunu Administrator yetkisi ile çalıştırıyoruz ve aşağıdaki komutları çalıştırıyoruz.

TLS 1.0 ve TLS 1.1 servislerini Disabled ( Devre Dışı ) olarak yapılandırıyoruz.

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server” /v Enabled /t REG_DWORD /d 0 /f

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server” /v DisabledByDefault /t REG_DWORD /d 1 /f

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client” /v Enabled /t REG_DWORD /d 0 /f

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client” /v DisabledByDefault /t REG_DWORD /d 1 /f

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server” /v Enabled /t REG_DWORD /d 0 /f

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server” /v DisabledByDefault /t REG_DWORD /d 1 /f

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client” /v Enabled /t REG_DWORD /d 0 /f

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client” /v DisabledByDefault /t REG_DWORD /d 1 /f

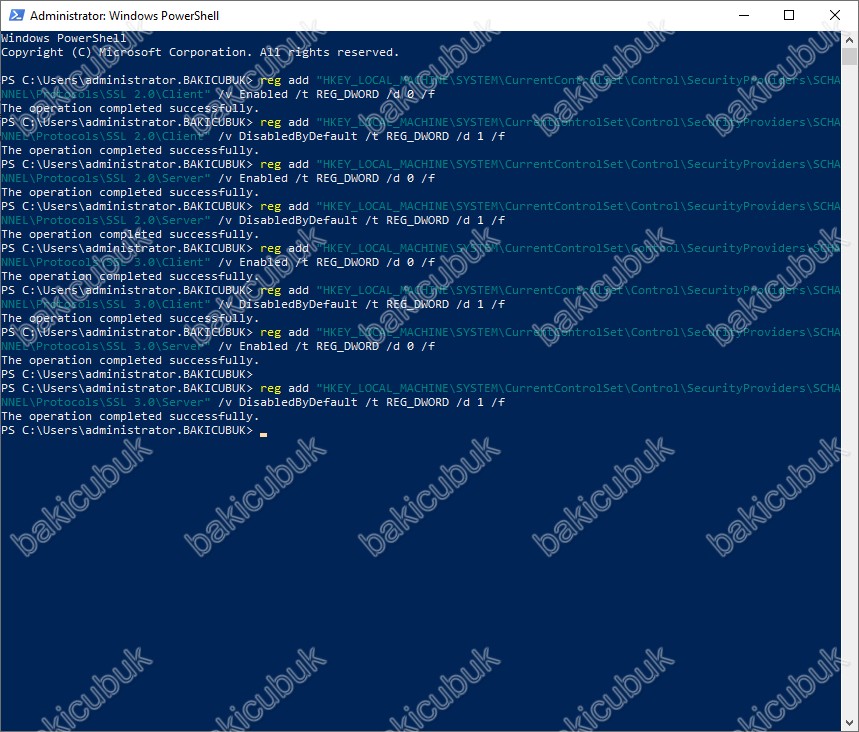

Windows PowerShell konsolunu Administrator yetkisi ile çalıştırıyoruz ve aşağıdaki komutları çalıştırıyoruz.

SSL2 ve SSL3 servislerini Disabled ( Devre Dışı ) olarak yapılandırıyoruz.

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client” /v Enabled /t REG_DWORD /d 0 /f

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client” /v DisabledByDefault /t REG_DWORD /d 1 /f

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server” /v Enabled /t REG_DWORD /d 0 /f

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server” /v DisabledByDefault /t REG_DWORD /d 1 /f

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client” /v Enabled /t REG_DWORD /d 0 /f

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client” /v DisabledByDefault /t REG_DWORD /d 1 /f

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server” /v Enabled /t REG_DWORD /d 0 /f

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server” /v DisabledByDefault /t REG_DWORD /d 1 /f

Security & Compliance Analyzer ekranın da Deprecated versions of SSL and TLS servisinin Disabled ( Devre Dışı ) olarak yapılandırıldığını ve Status bölümünü Passed olarak görüyoruz.

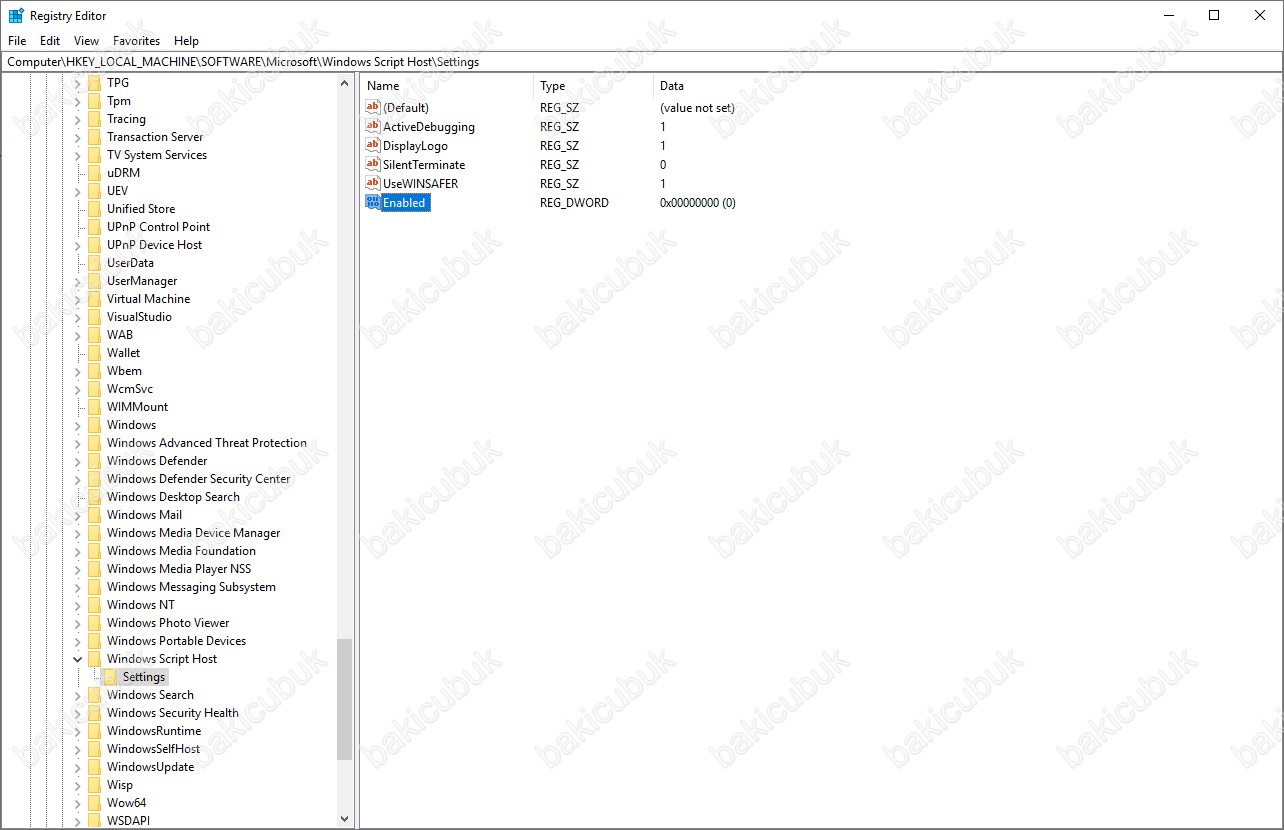

Security & Compliance Analyzer ekranın da Windows Script Host servisini Disabled ( Devre Dışı ) olarak yapılandırmamız gerekiyor.

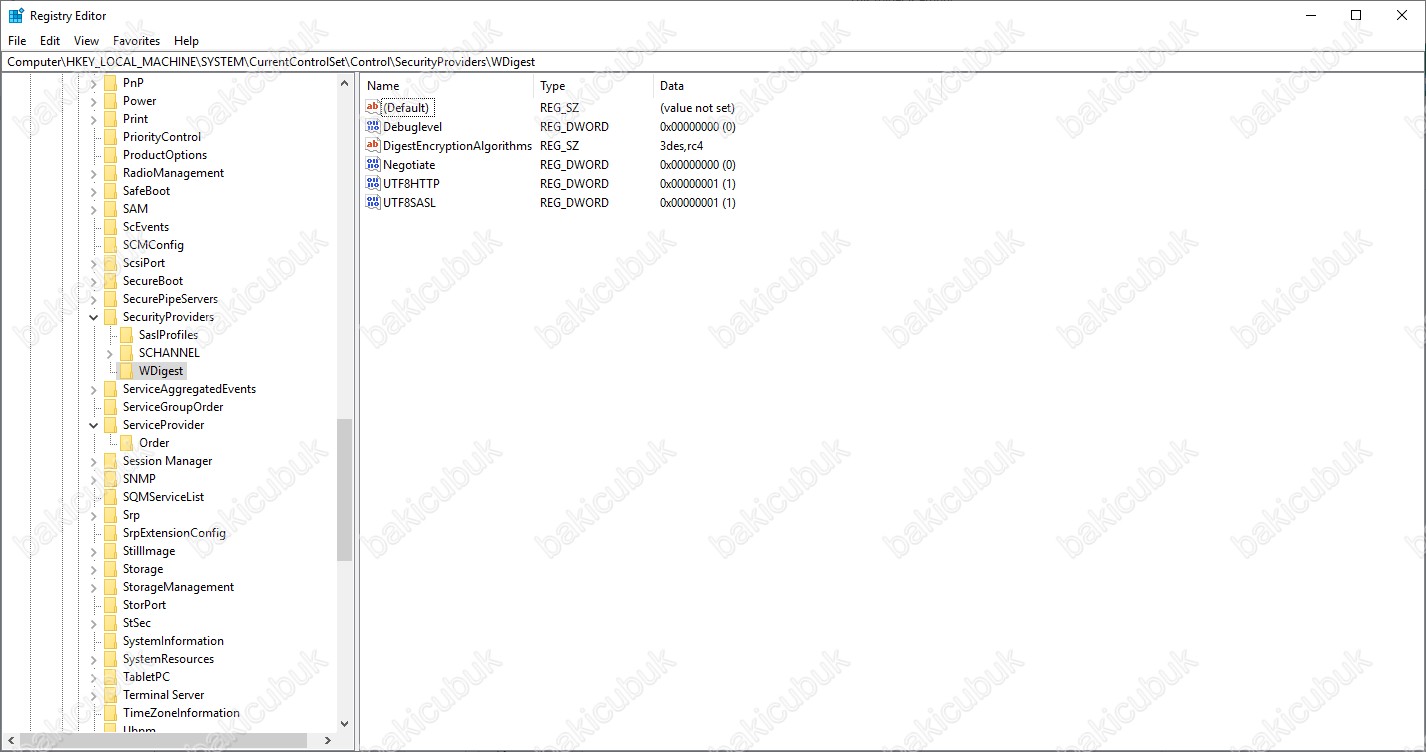

Registry Editor konsolunda

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Script Host\Settings altında Enable adında bir DWORD değeri oluşturun ve değerini 0 olarak yapılandırın.

Security & Compliance Analyzer ekranın da Windows Script Host servisinin Disabled ( Devre Dışı ) olarak yapılandırıldığını ve Status bölümünü Passed olarak görüyoruz.

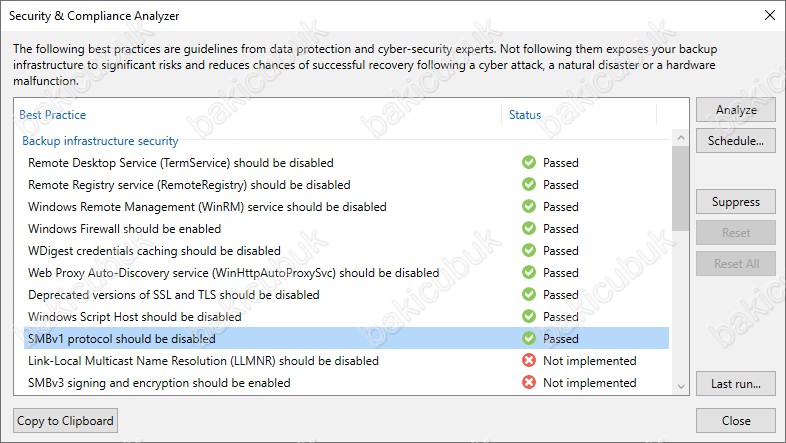

Security & Compliance Analyzer ekranın da SMBv1 protocol servisiniStatus bölümünü Passed olarak görüyoruz.

How to detect, enable and disable SMBv1, SMBv2, and SMBv3 in Windows linki üzerinde SMB protokolüyle ilgili olarak detaylara ulabilirsiniz.

Windows PowerShell konsolunu Administrator yetkisi ile çalıştırıyoruz ve aşağıdaki komutları çalıştırıyoruz.

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Bu komut ile SMBv1 Protokolüyle ilgili detayları kontrol edebilirsiniz.

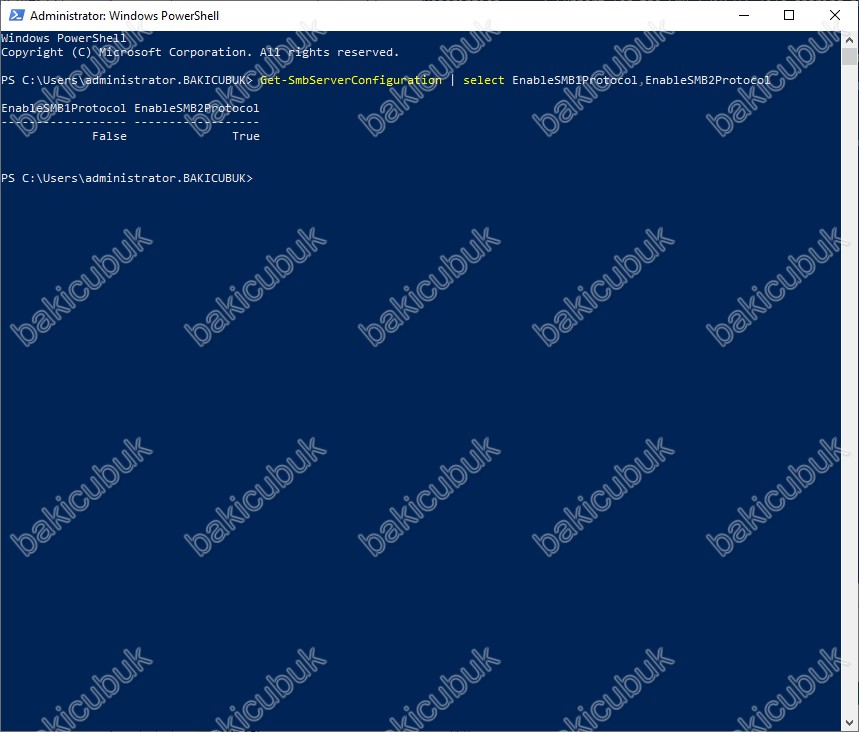

Windows PowerShell konsolunu Administrator yetkisi ile çalıştırıyoruz ve aşağıdaki komutları çalıştırıyoruz.

Get-SmbServerConfiguration | select EnableSMB1Protocol,EnableSMB2Protocol

Bu komut ile kullandıgınız işletim sisteminde ki SMB versiyonunu öğrenmek için kullanabilirsiniz.

SMBv1 Protokolünü Disabled ( Devre Dışı ) yapmak için aşağıdaki komutu çalıştırabilirsiniz.

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

SMBv1 Protokolünü Enabled ( Etkin ) yapmak için aşağıdaki komutu çalıştırabilirsiniz.

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

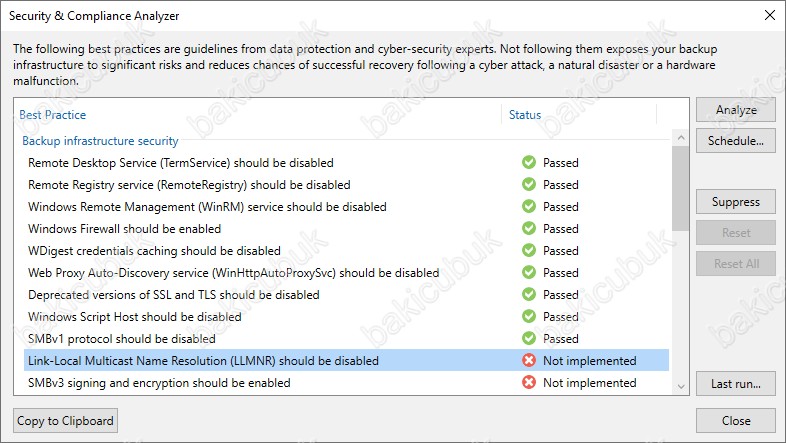

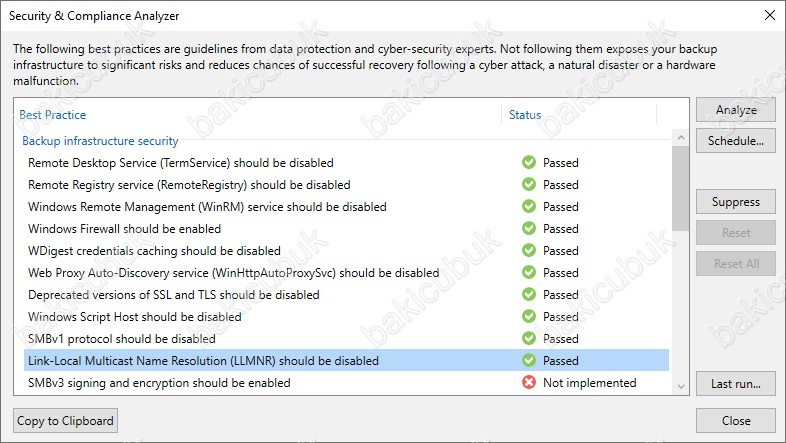

Security & Compliance Analyzer ekranın da Link-Local Multicast Name Resolution (LLMNR) servisini Disabled ( Devre Dışı ) olarak yapılandırmamız gerekiyor.

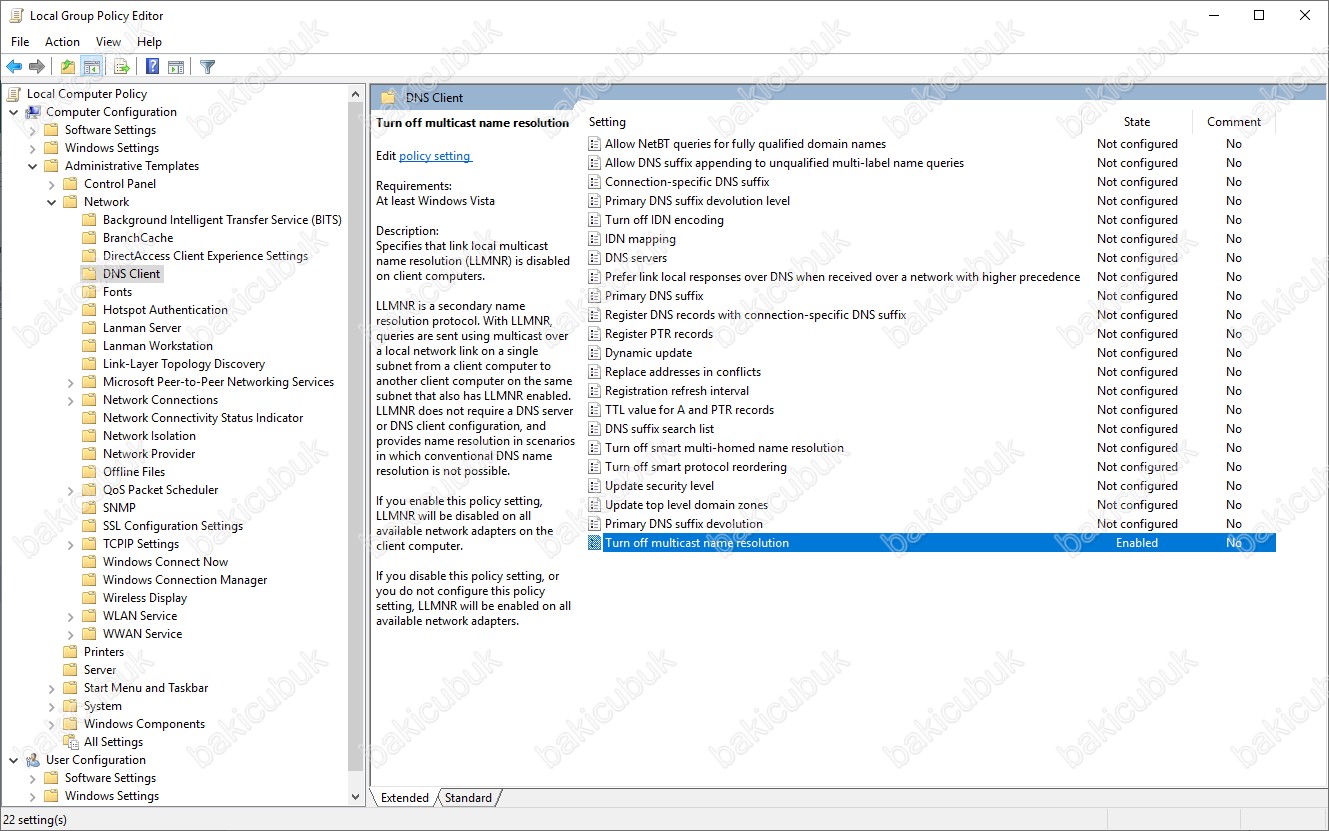

Local Group Policy Editor konsolunu açıyoruz.

Computer Configuration -> Administrative Templates -> Network -> DNS Client altında bulunan Turn off Multicast Name Resolution seçeneğini Enabled ( Etkin ) olarak yapılandırıyoruz.

NOT : Run ( Çalıştır ) gpedit.msc yazarak Local Group Policy Editor konsolunu açabilirsiniz.

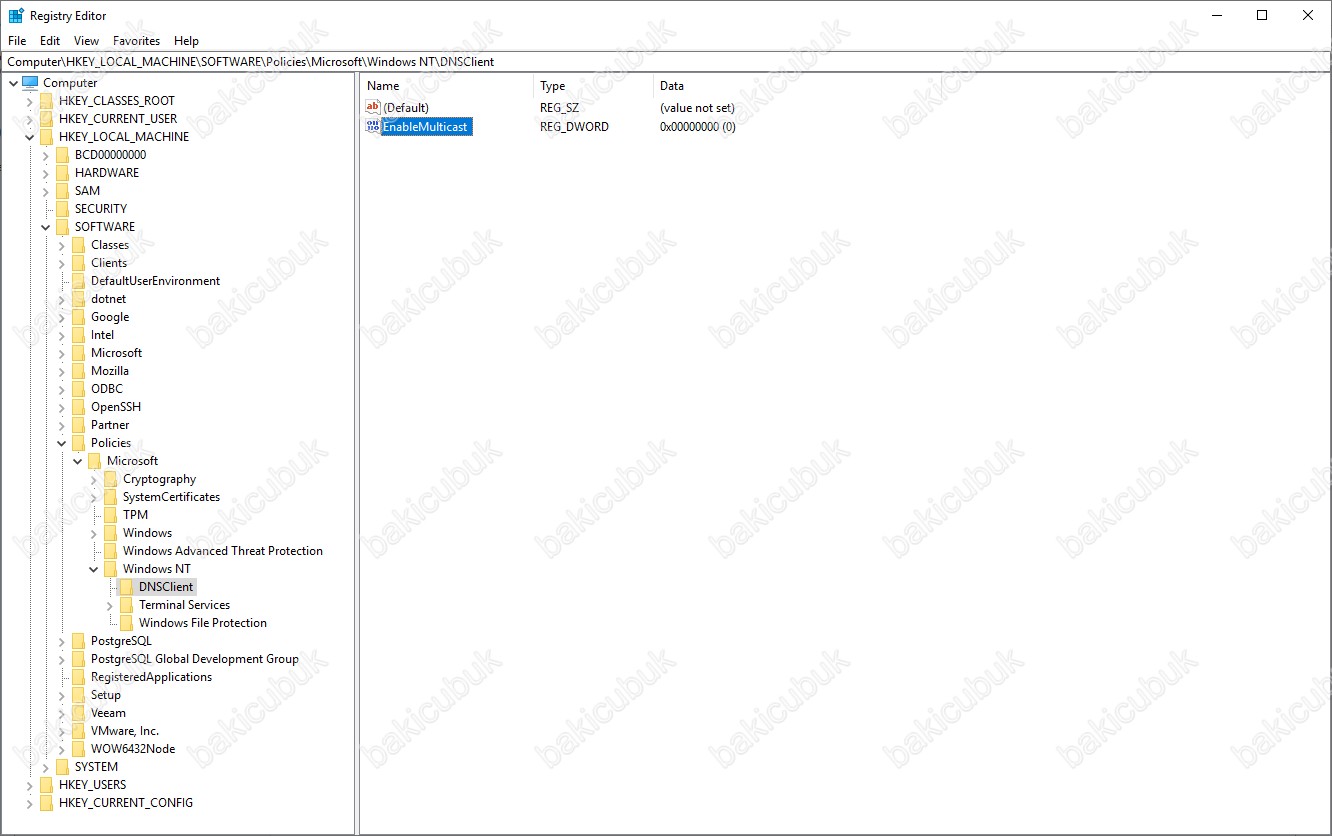

Registry Editor konsolunda

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient altında DNSClient anahtarı mevcut değilse, oluşturmanız gerekebilir.

EnableMulticast adında bir DWORD değeri oluşturun ve değerini 0 olarak yapılandırın.

Security & Compliance Analyzer ekranın da Link-Local Multicast Name Resolution (LLMNR) servisinin Disabled ( Devre Dışı ) olarak yapılandırıldığını ve Status bölümünü Passed olarak görüyoruz.

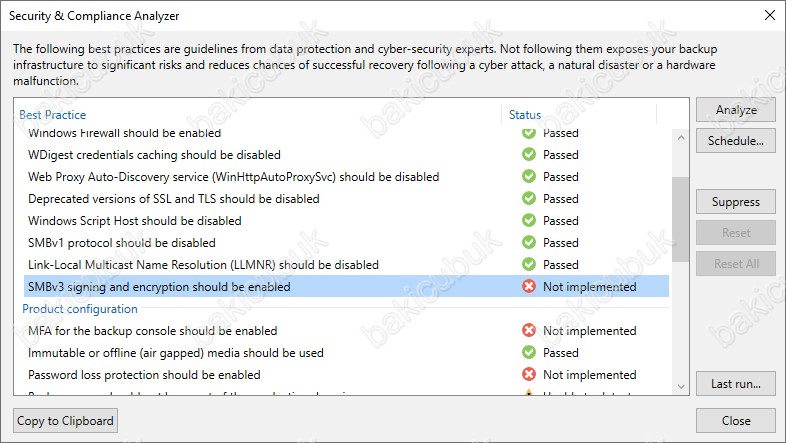

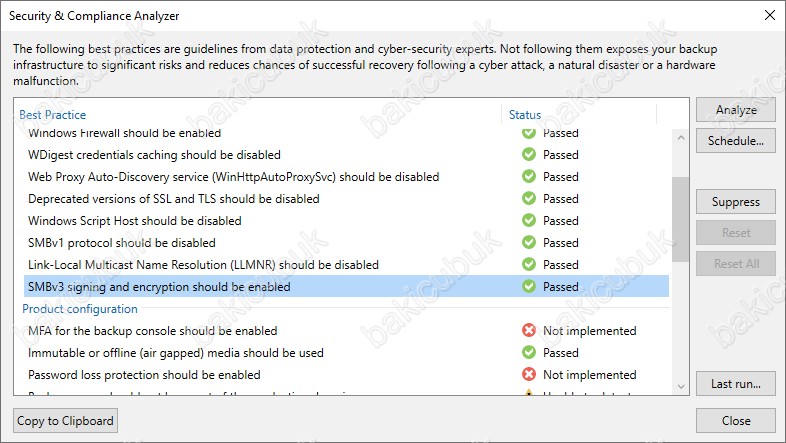

Security & Compliance Analyzer ekranın da SMBv3 signing and encryption servisini Enabled ( Etkin ) olarak yapılandırmamız gerekiyor.

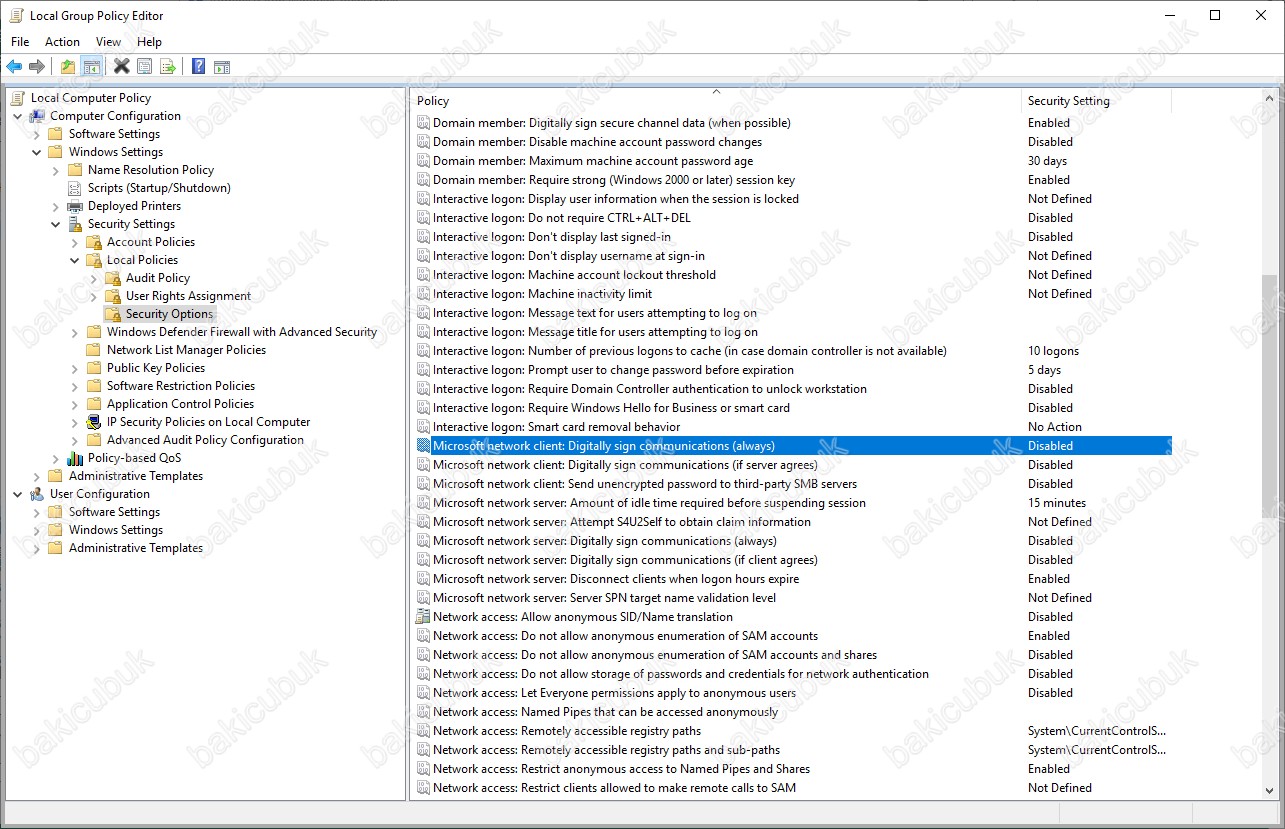

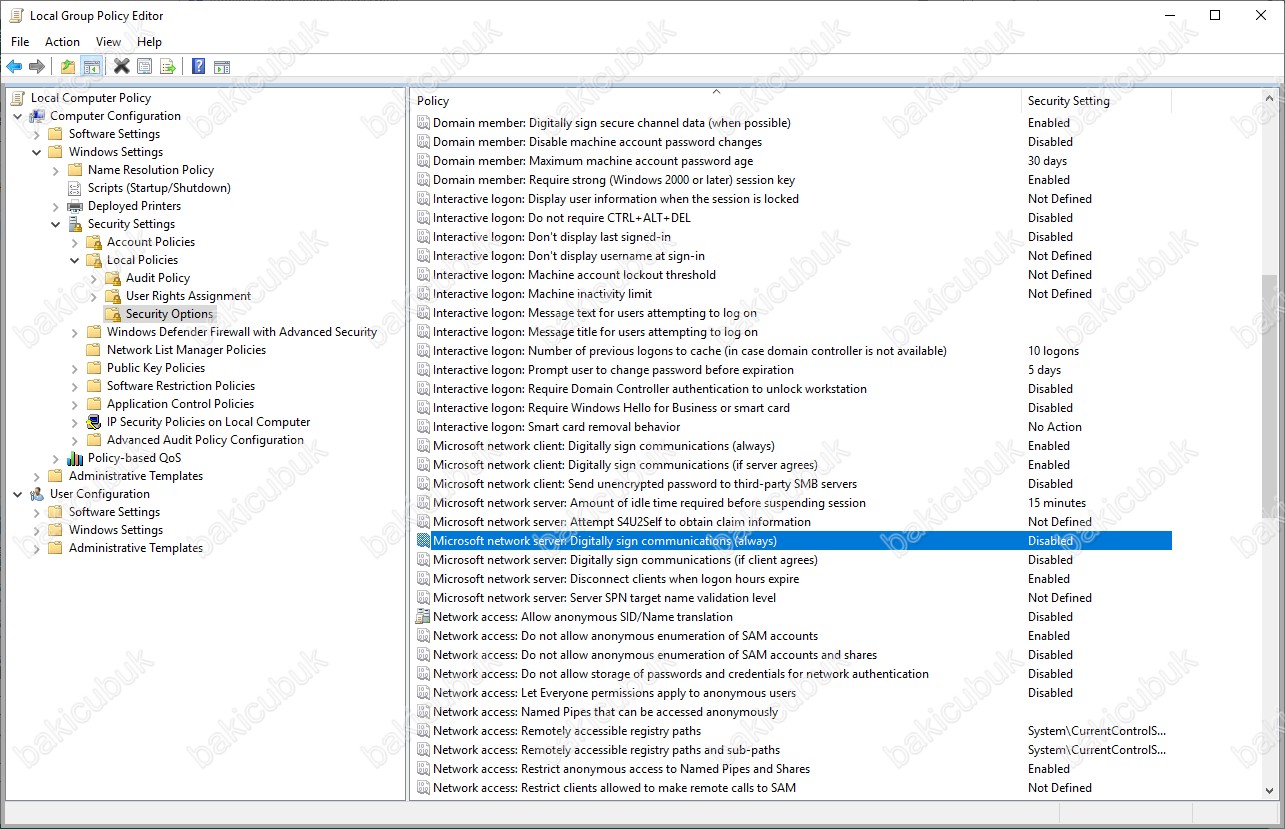

Local Group Policy Editor konsolunu açıyoruz.

Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options altında bulunan Microsoft network client: Digitally sign communications (always) seçeneğini Enabled ( Etkin ) olarak yapılandırıyoruz.

NOT : Run ( Çalıştır ) gpedit.msc yazarak Local Group Policy Editor konsolunu açabilirsiniz.

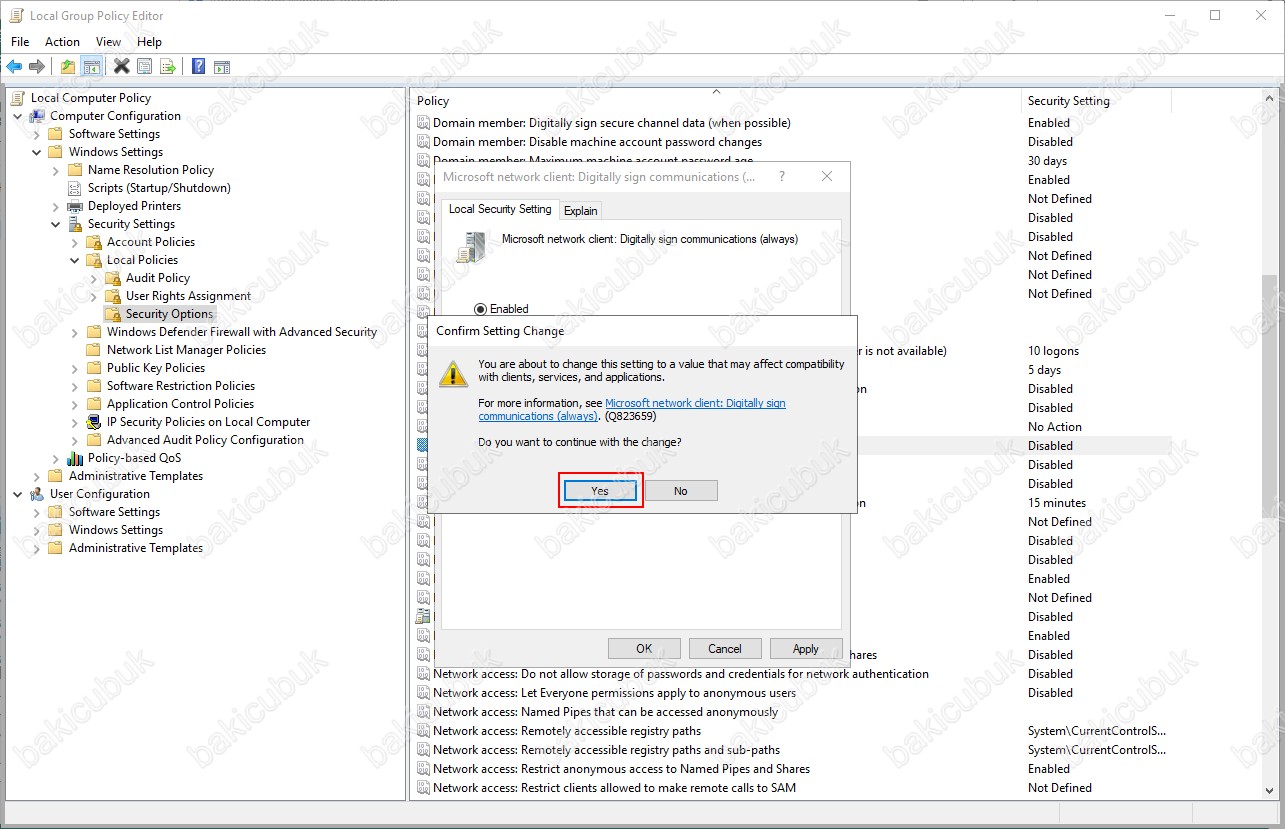

Confirm Settings Change ekranın da Yes diyerek devam ediyoruz.

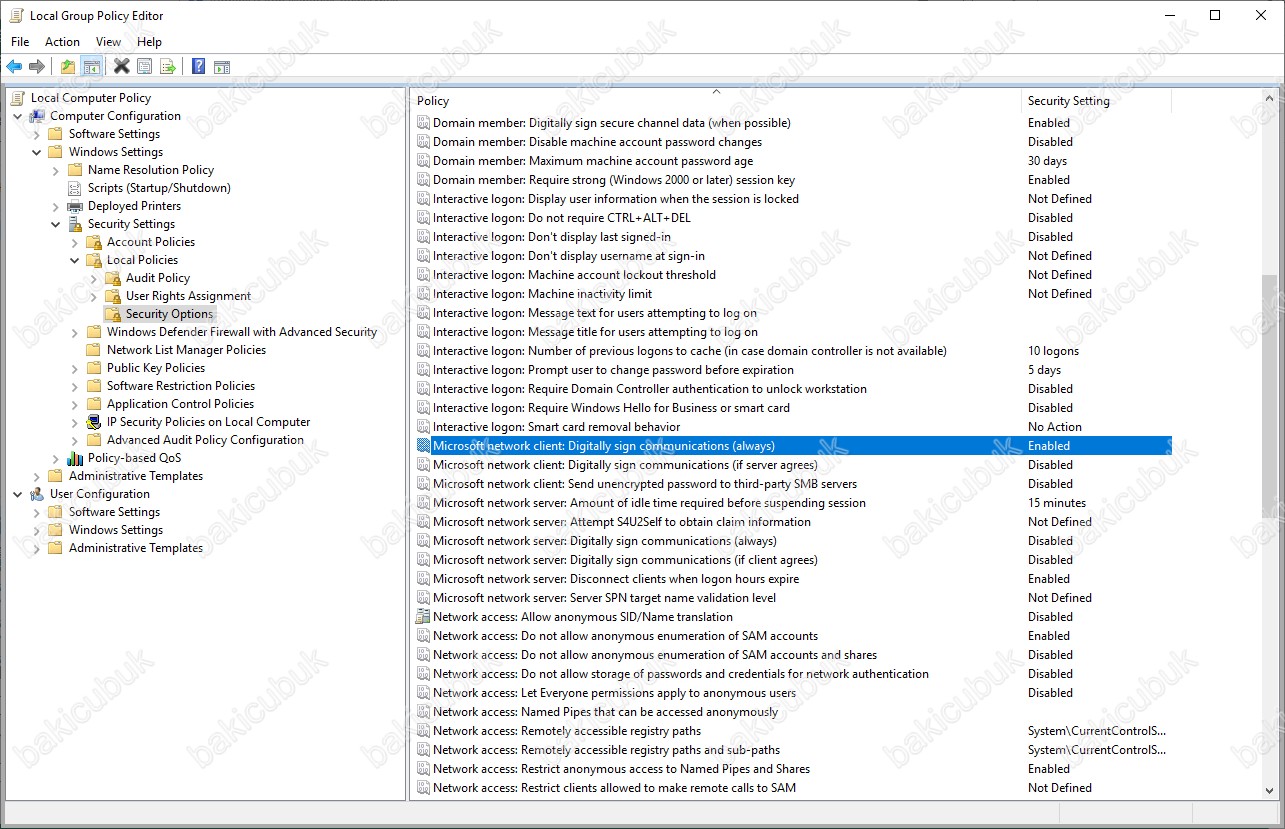

Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options altında bulunan Microsoft network client: Digitally sign communications (always) seçeneğini Enabled ( Etkin ) olarak yapılandırıldığını görüyoruz.

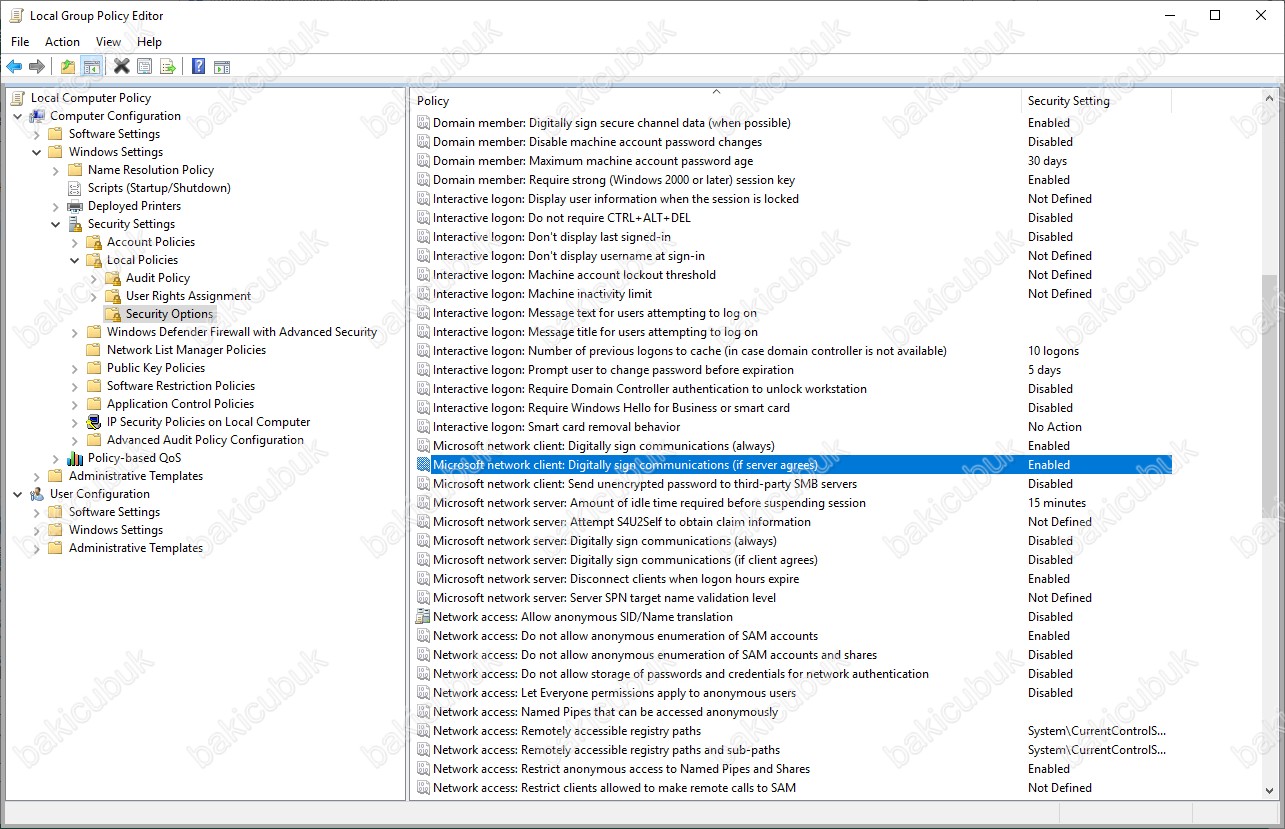

Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options altında bulunan Microsoft network client: Digitally sign communications (if server agress) seçeneğini Enabled ( Etkin ) olarak yapılandırıyoruz.

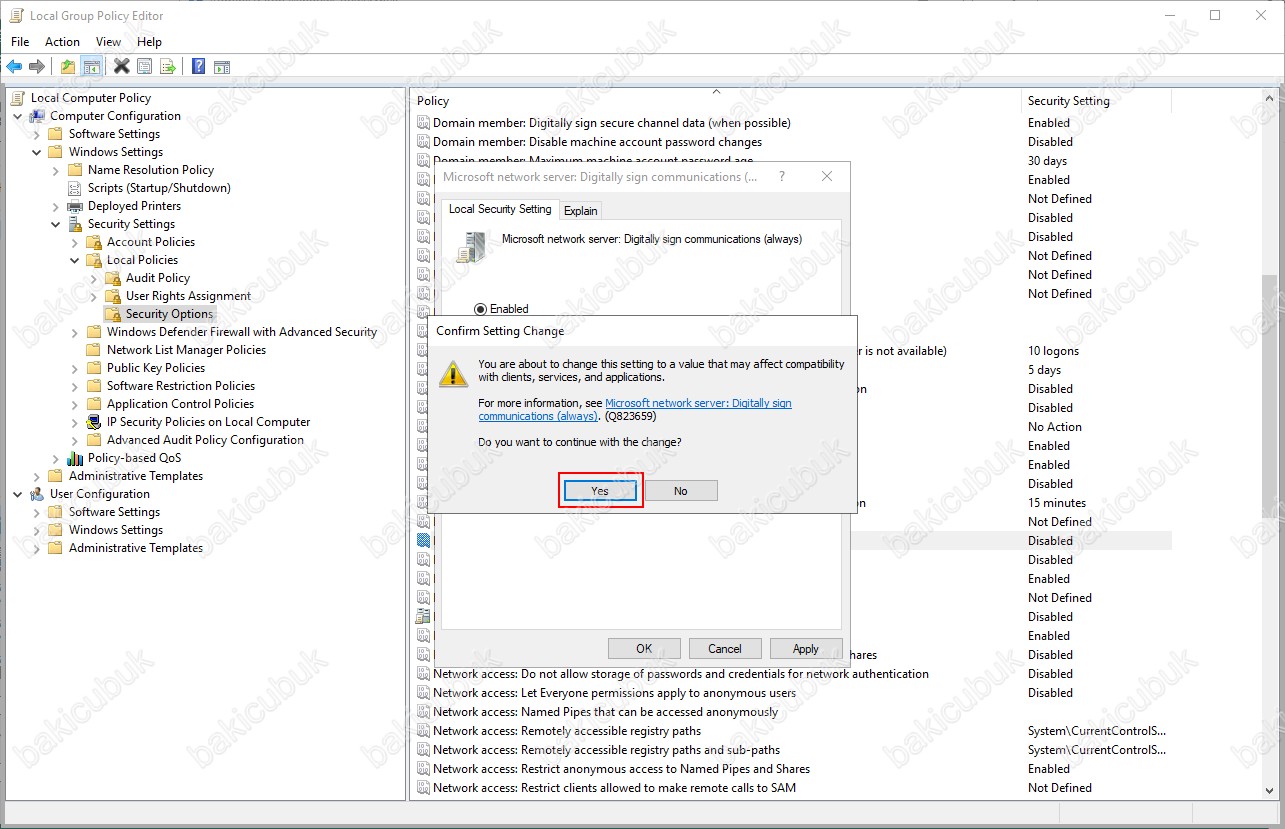

Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options altında bulunan Microsoft network server: Digitally sign communications (always) seçeneğini Enabled ( Etkin ) olarak yapılandırıyoruz.

Confirm Settings Change ekranın da Yes diyerek devam ediyoruz.

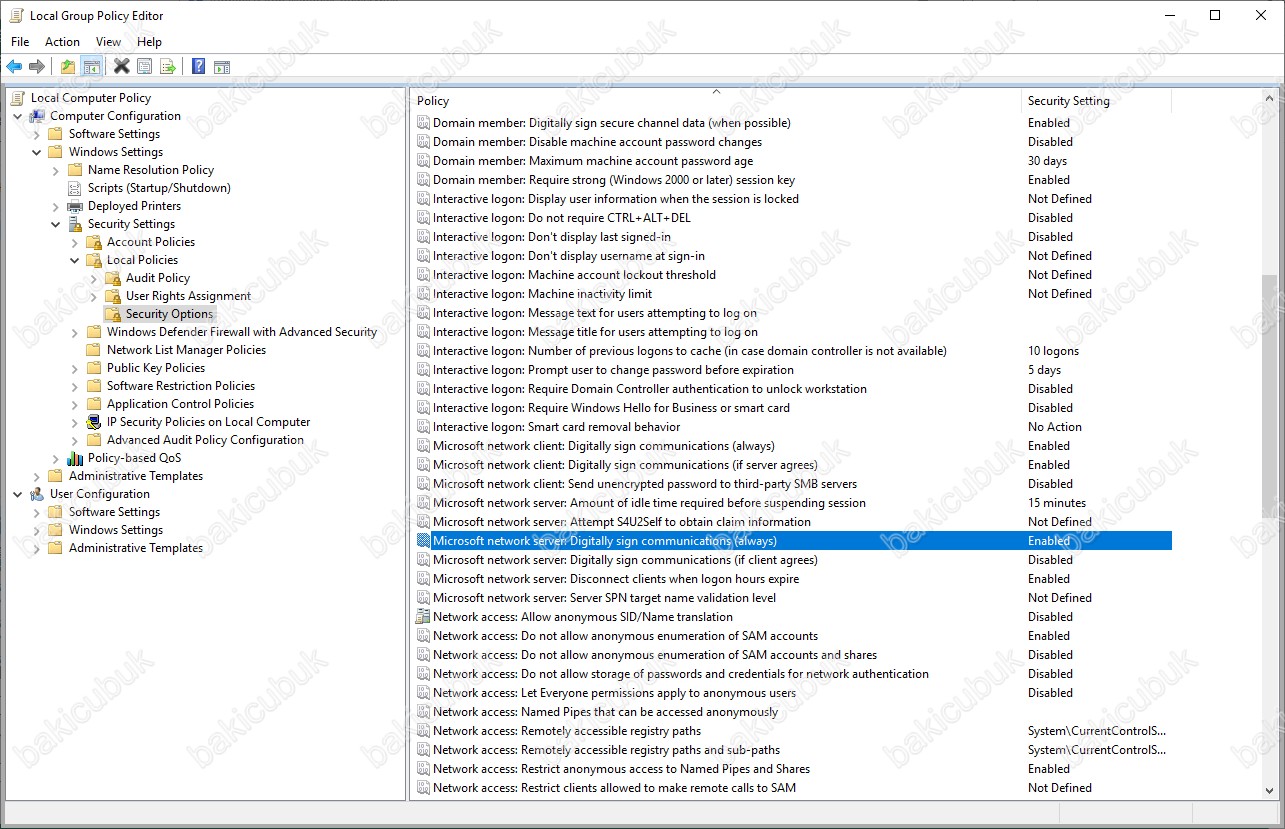

Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options altında bulunan Microsoft network server: Digitally sign communications (always) seçeneğini Enabled ( Etkin ) olarak yapılandırıldığını görüyoruz.

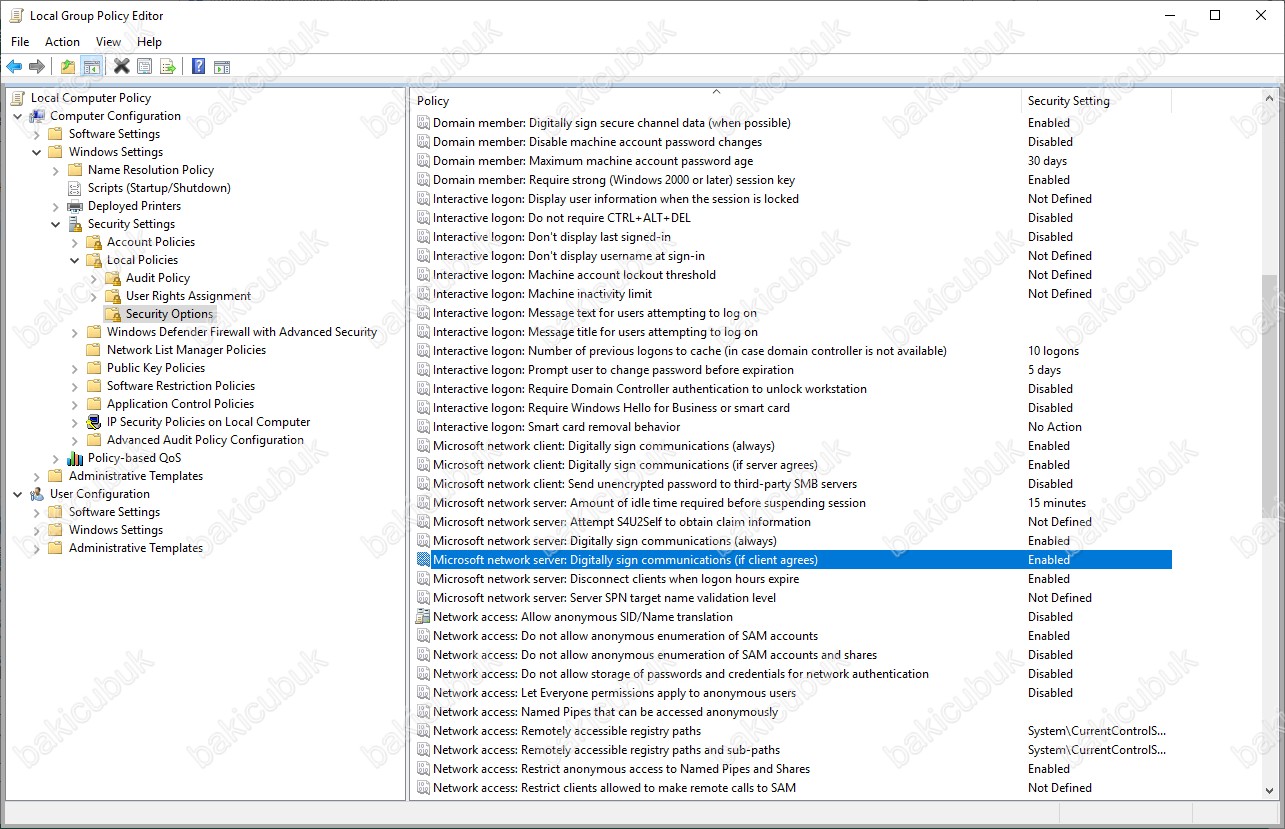

Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options altında bulunan Microsoft network server: Digitally sign communications (if server agress) seçeneğini Enabled ( Etkin ) olarak yapılandırıyoruz.

Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options altında bulunan

- Microsoft network client: Digitally sign communications (always)

- Microsoft network client: Digitally sign communications (if server agress)

- Microsoft network server: Digitally sign communications (always)

- Microsoft network server: Digitally sign communications (if server agress)

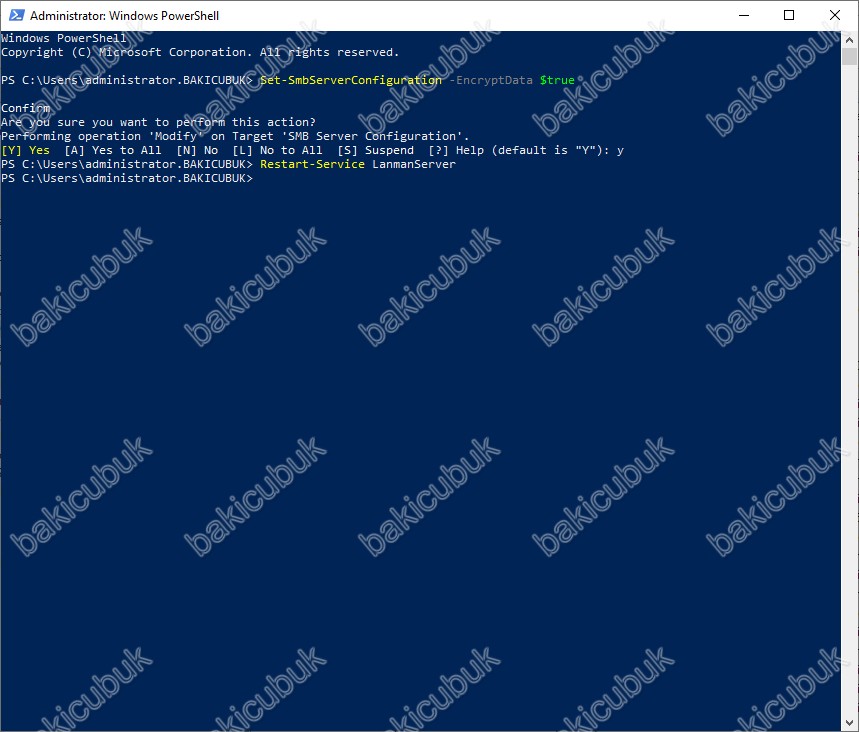

seçeneklerini Enabled ( Etkin ) olarak yapılandırdıktan sonra Windows PowerShell konsolunu Administrator yetkisi ile çalıştırıyoruz ve aşağıdaki komutları çalıştırıyoruz.

Set-SmbServerConfiguration -EncryptData $true

Security & Compliance Analyzer ekranın da SMBv3 signing and encryption servisinin Enabled ( Etkin ) olarak yapılandırıldığını ve Status bölümünü Passed olarak görüyoruz.

Başka bir yazımızda görüşmek dileğiyle…