Merhaba

Daha önceki yazılarımızda

Windows Server 2019 Active Directory Domain Services Kurulumu

ve

sizlerle paylaşmıştık.

Bu yazımızda da Windows Server 2019 üzerinde Child Domain Controller kurulumu ve yapılandırmasını anlatıyor olacağız.

Peki Nedir Child Domain :

Çok şubeli bir yapımız olduğunu düşünelim.İstanbul merkez binamız ve K.D.Z Ereğli de bir fabrikamız olduğunu düşünelim. Biz merkez ofisimizden tüm yapıyı yöneten bir IT Müdürü olarak çalışıyoruz. K.D.Z Ereğli de bulunan fabrikamızda bize bağlı olarak çalışan bir başka IT elemani çalışıyor olsun. Böyle bir yapıda hem merkez ofisimizi hem de fabrikamızı yönetmek zor olacağından fabrikamız yapısı içine bize bağlı bir Child Domain kurulumu ve yapılandırmasi yaparız ve oradaki Active Directory Domain ortamını ve fabrikadaki IT elemanını bize bağlı olarak yönetmesini sağlamış oluruz. Biz İstanbuldaki merkez ofisimizden Child Domain üzerinden işlem yapabilirken fabrikadaki IT elemanımız merkez ofisimizdeki Forest Root Domain üzerinde müdahale bulunamaz.

Child Domain, ortama ilk kurulan Forest Root Domain a da Tree Root Domain’ler altında yer almaktadır. Holding gibi büyük ölçekli kuruluşların, her bir şirketini ayrı bir Active Directory Domain olarak çalıştırma ihtiyacını karşılamak için Child Domain’ler kurulabilir. Bu sayede her bir kullanıcı grubu, birbirinden ayrı durumda olacaktır. Aynı zaman da her bir şirket için farklı güvenlik politikaları uygulanabilir. Coğrafi olarak farklı ülkeler ve ya illerde bulunan şubelerin, bilgi teknolojileri alt yapısının birbirlerinden bağımsız olması sağlayabiliriz.

Kurulum ve yapılandırmaya geçmeden önce ortamımızla ilgili kısa bir bilgi aktarmak istiyorum.

Birinci sunucumuz Windows Server 2019 Datacenter işletim sistemine sahip W19DC isimli ve IP Address ( IP Adresi ) 192.168.1.200 olarak yapılandırılmıştır. Sunucumuz üzerinde Active Directory Domain Services rolü kurularak bakicubuk.local isimli Active Directory Domain yapısı kurulmuştur.

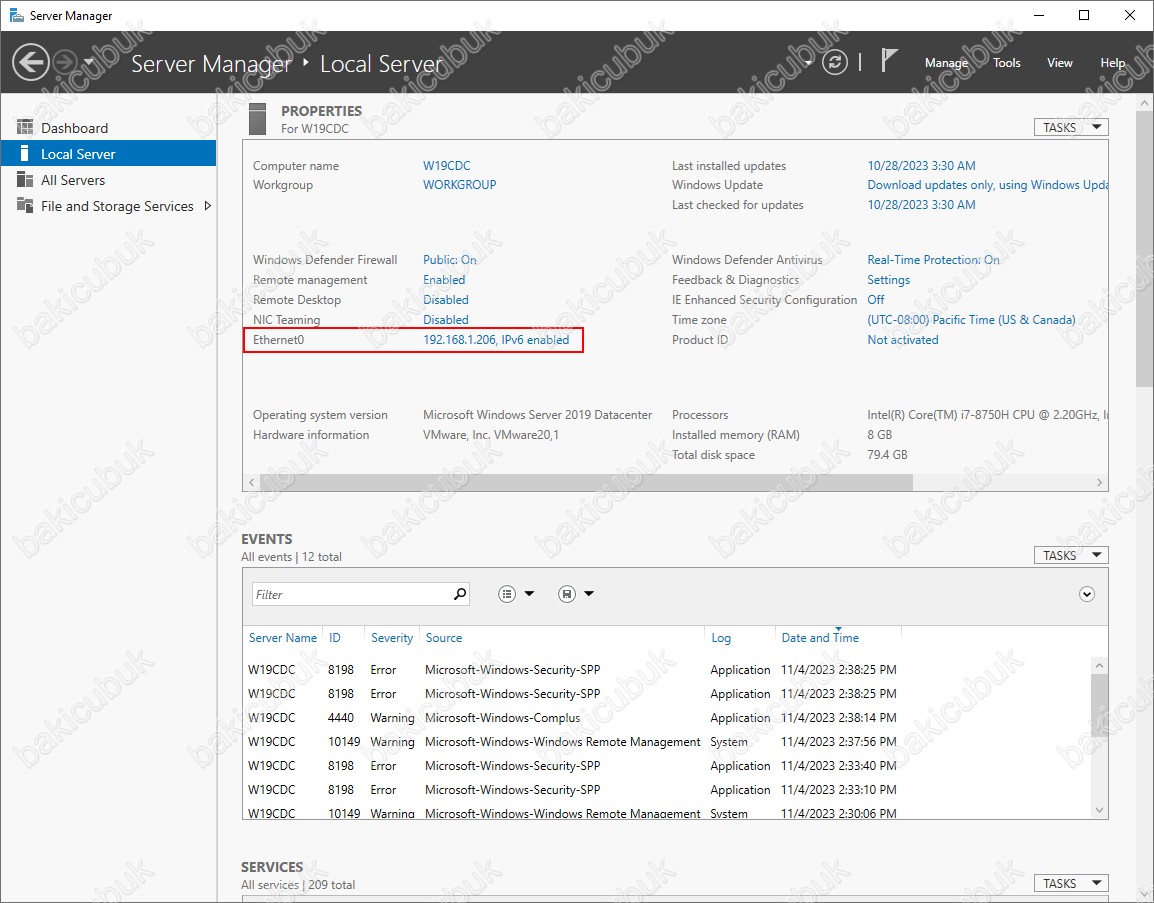

İkinci sunucumuz Windows Server 2019 Datacenter işletim sistemine sahip W19CDC isimli ve IP Address ( IP Adresi ) 192.168.1.206 olarak yapılandırılmıştır. Sunucumuz üzerinde Active Directory Domain Services rolünü kurulumunu yaptıktan sonra sunucumuzu Child Domain Controller olarak yapılandırılmasını anlatıyor olacağız.

Active Directory Domain Services rolünün kurulumu ve Child Domain Controller yapılandırmasına geçmeden önce aşağıdaki işlemleri yapıyoruz.

- Sunucumuzun Computer Name yani Sunucu İsmini düzenliyoruz.

- Sunucumuz üzerinde IP Address ( IP Adresi ) statik olarak yapılandıracağız.

- Sunucumuzu Child Domain Controller olarak yapılandırmak için Active Directory Domain yapısına dahil etmeden Child Domain Controller olarak yapılandırabiliriz ya da sunucumuzu Active Directory Domain yapısına dahil ettikten sonra sunucumuz üzerinde Child Domain Controller olarak yapılandırabiliriz.

Öncelikli olarak sunucumuzun Computer Name yani sunucu ismini yapılandırıyoruz.

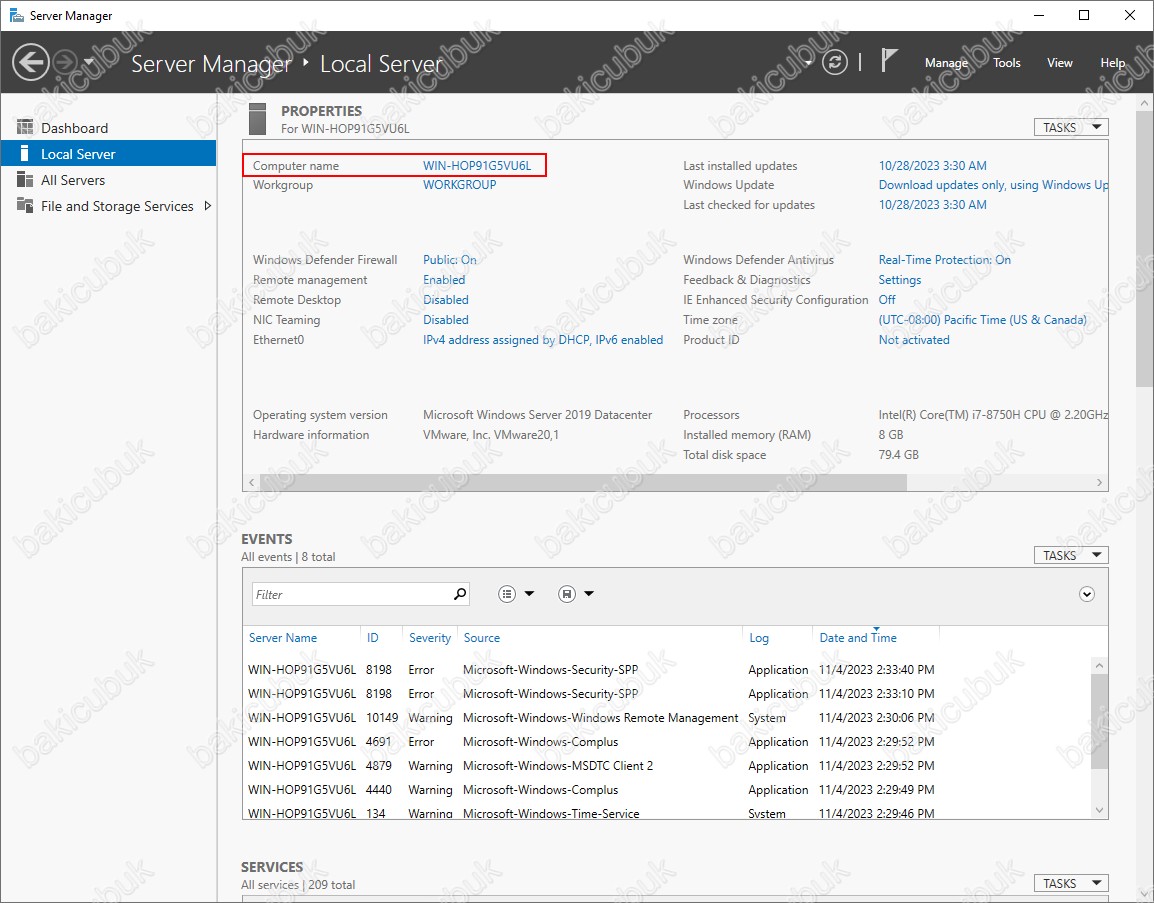

Server Manager konsolu üzerinde Computer name bölümünde bulunan sunucumuzun ismini yapılandırıyoruz.

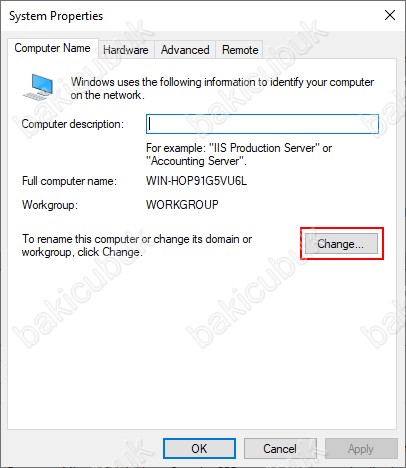

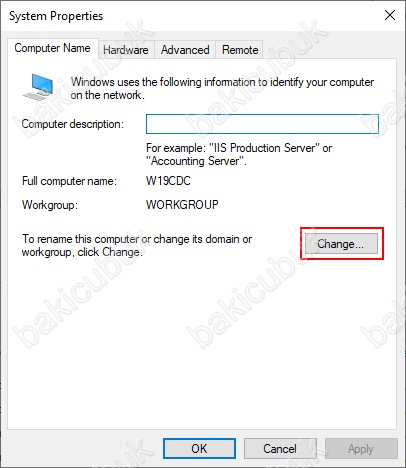

System Properties ekranın da Full computer name bölümündeki sunucumuzun ismini yapılandırmak için Change seçeneğine tıklıyoruz.

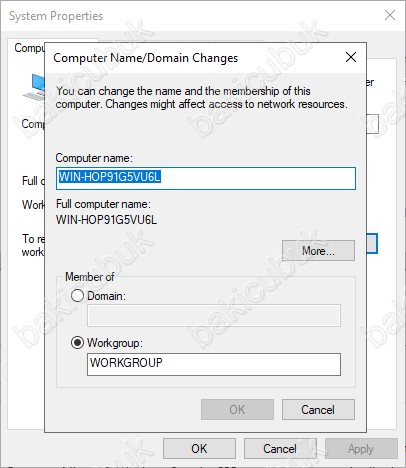

Computer Name/Domain Changes ekranın da Computer name bölümünde sunucumuzun ismini yapılandırıyoruz.

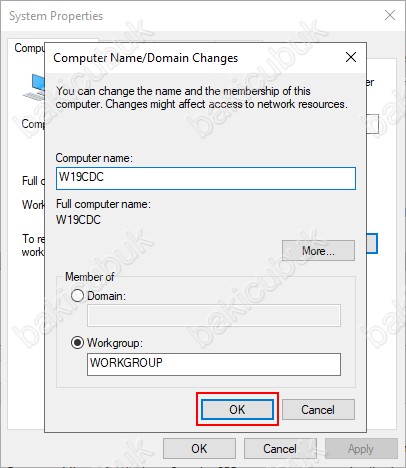

Computer Name/Domain Changes ekranın da Computer name bölümünde sunucumuzun ismini yapılandırıyoruz ve OK diyerek yapılandırmayı tamamlıyoruz.

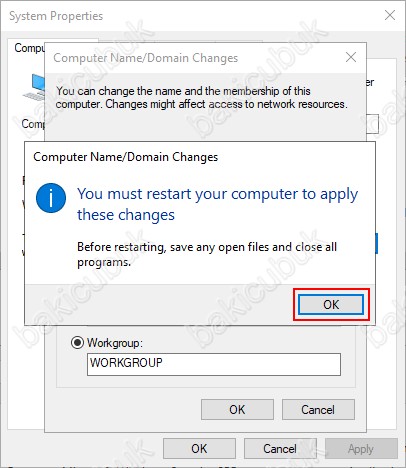

Computer Name/Domain Changes ekranın da Computer name bölümünde sunucumuzun ismini yapılandırdıktan sonra sunucumuzu yeniden başlatmamız gerektiği uyarısını alıyoruz.

Computer Name/Domain Changes ekranın da OK diyerek sunucumuzun isminin yapılandırmasını tamamlıyoruz.

System Properties ekranın da Full computer name bölümünü sunucumuzun ismini yapılandırdıktan sonra Change will take effect after you restart this computer sunucumuzu yeniden başlatmamız gerektiği uyarısını görüyoruz.

System Properties ekranın da Close diyerek sunucumuzun isminin yapılandırmasını tamamlıyoruz.

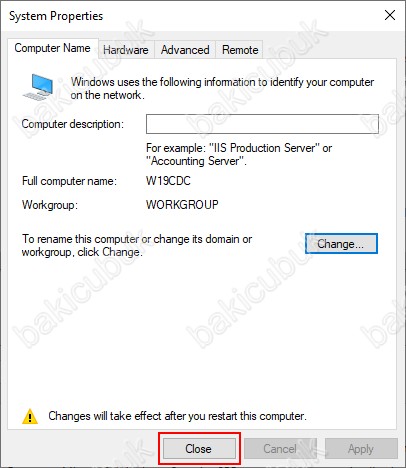

Server Manager konsolunda sunucumuzu yeniden başlatmamız gerektiği uyarısını görüyoruz.

Restart Now seçeneğine tıklıyoruz ve sunucumuzu yeniden başlatıyoruz.

Sunucumuz yeniden başladıktan sonra Server Manager konsolu üzerinde Computer name bölümünde sunucumuzun isminin yapılandırdığımız şekilde geldiğini görüyoruz.

Sunucumuz üzerinde Computer Name yani sunucumuzun isminin düzenlemesini tamamlıyoruz.

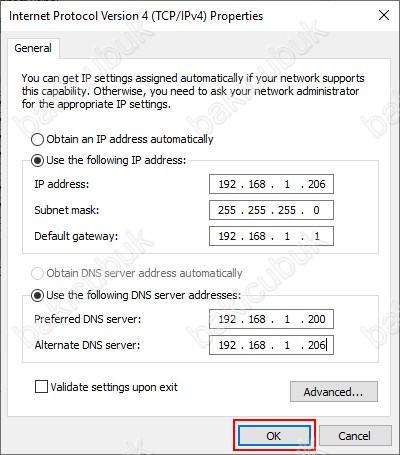

Sunucumuz üzerinde Internet Protocol Version 4 ( TCP/IPv4 ) yani IP Adresini statik olarak yapılandırıyoruz.

- Preferred DNS server bölümüne ortamımızda Primary Domain Controller olarak görev yapan W19DC isimli sunucumuzun IP Adresini yazıyoruz.

- Alternate DNS server bölümüne ortamımızda Child Domain Controller olarak görev yapacak olan W19CDC isimli sunucumuzun IP Adresini yazıyoruz.

Active Directory Domain ile birlikte sunucumuz ortamımızda Domain Name Server ( DNS ) olarak görev yapacağı için bu şekilde yapılandırıyoruz.

NOT : Ortamınız da sunucu olarak görev yapan her sunucumuzun IP Adresini her zaman Statik olarak yapılandırmamız gerekmektedir. Zaten Active Directory Domain Services yapılandırması sırasında da eğer IP Adresini Statik olarak yapılandırmazsanız uyarı alırsınız.

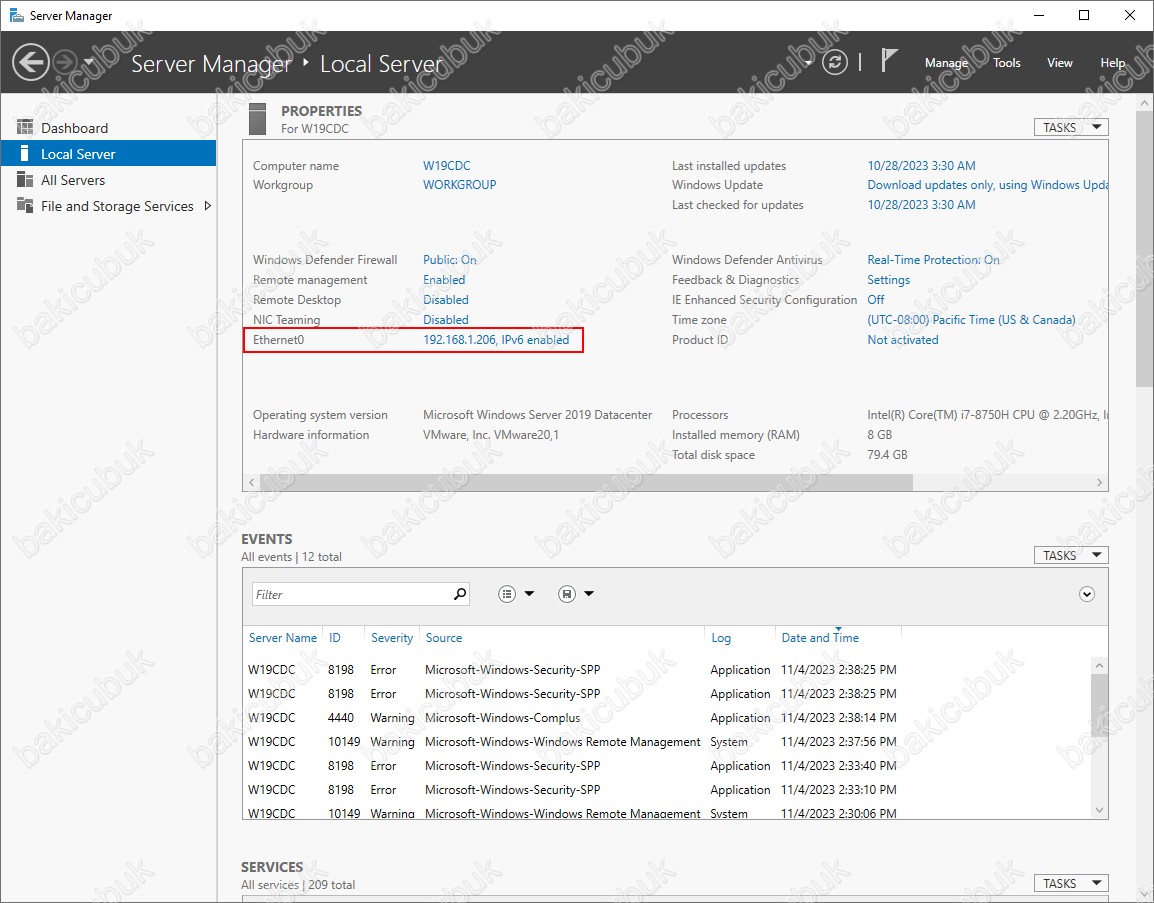

Server Manager konsolu üzerinde Ethernet0 bölümünde IP Address ( IP Adresi ) yapılandırıyoruz.

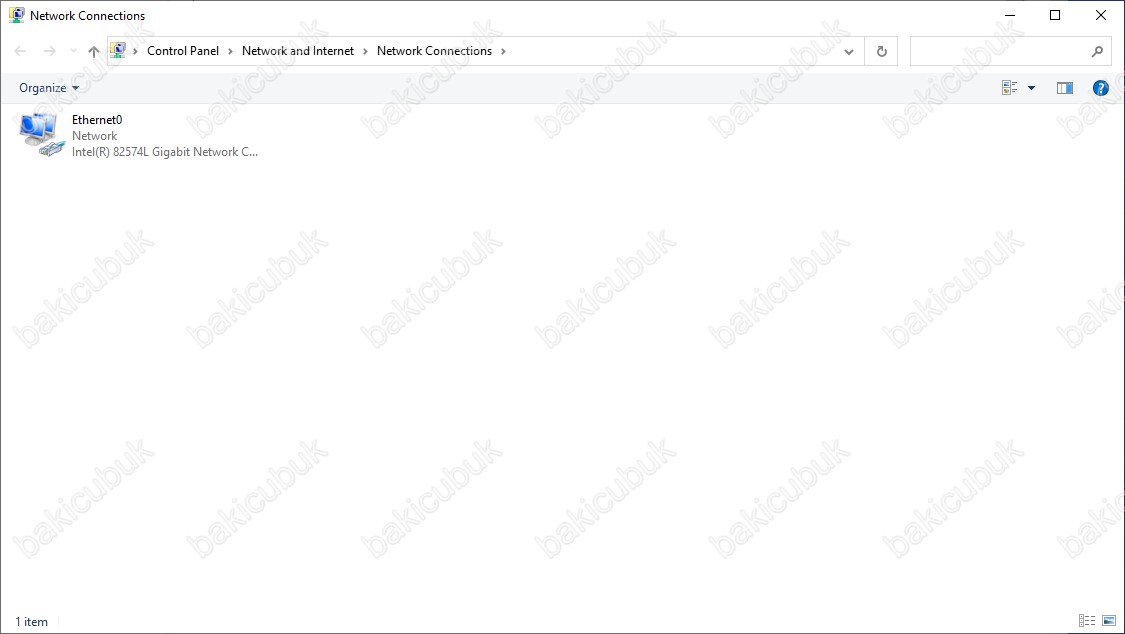

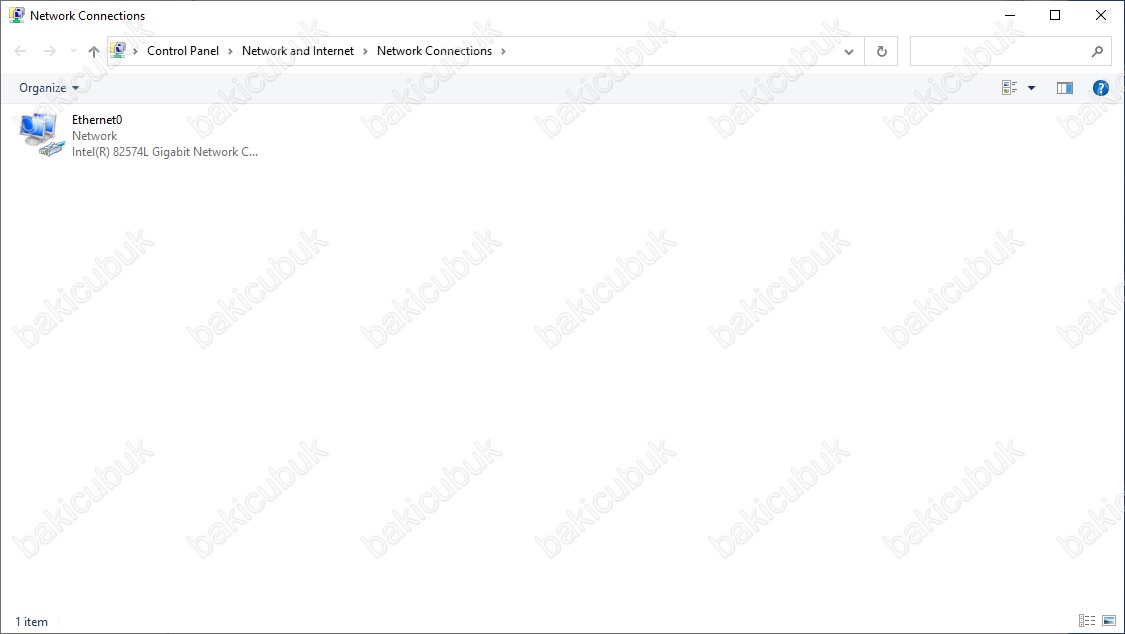

Network Connections ekranın da Ethernet0 isimli Network kartı üzerindeki IP Adresi yapılandırmasını statik olarak yapılandırmamız gerekmektedir.

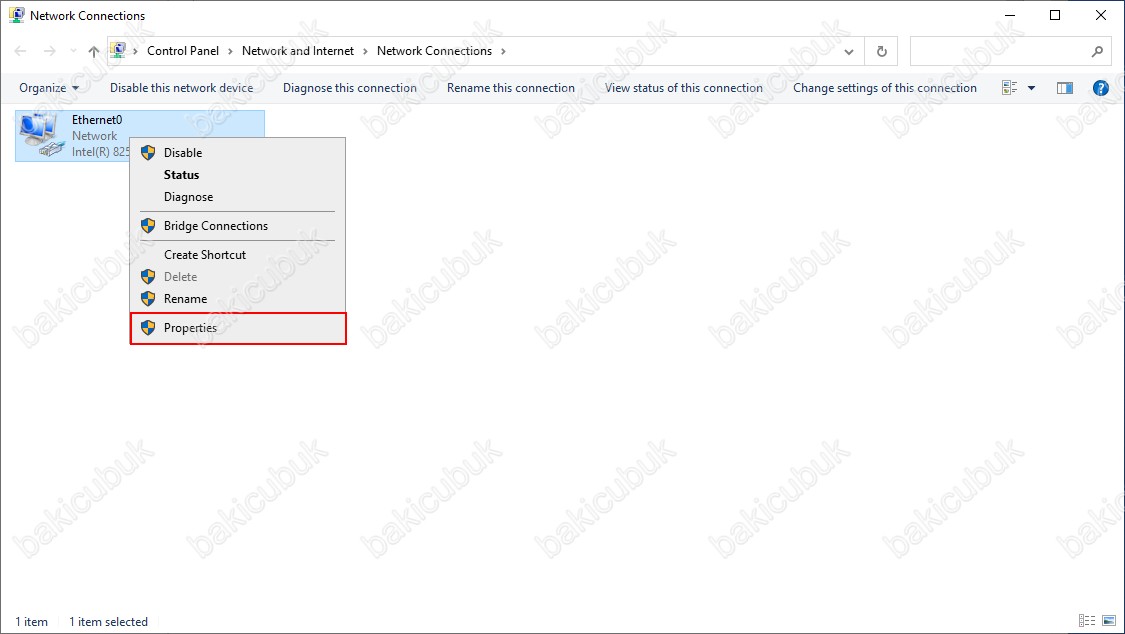

Network Connections ekranın da Ethernet0 isimli Network kartı üzerinde sağ tuş Properties seçeneğine tıklıyoruz.

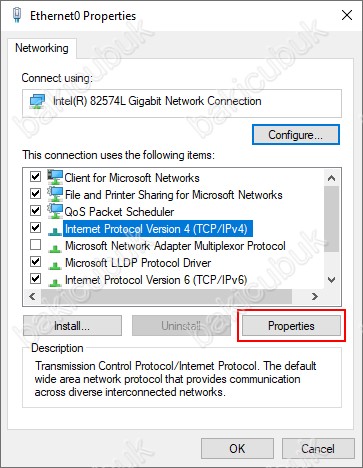

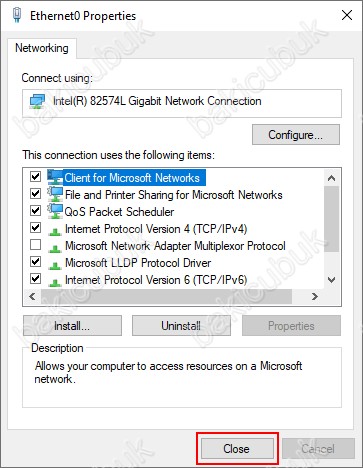

Ethernet0 Properties ekranın da Internet Protocol Version 4(TCP/IPv4) seçeneğini seçiyoruz ve Properties seçeneğine tıklıyoruz.

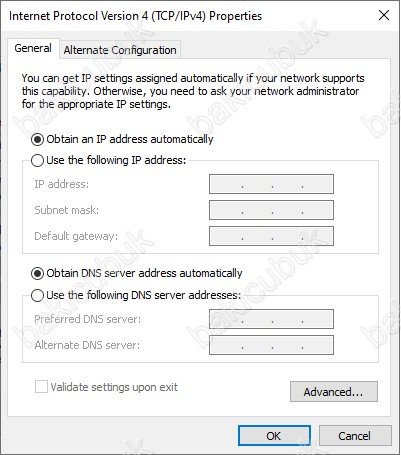

Internet Protocol Version 4(TCP/IPv4) ekranın da Obtain an IP address automatically seçeneğinde sunucumuz üzerindeki IP Adresi ortamınızdaki DHCP Server üzerinden hangi IP Adresini aldıysa onu kullanılacaktır.

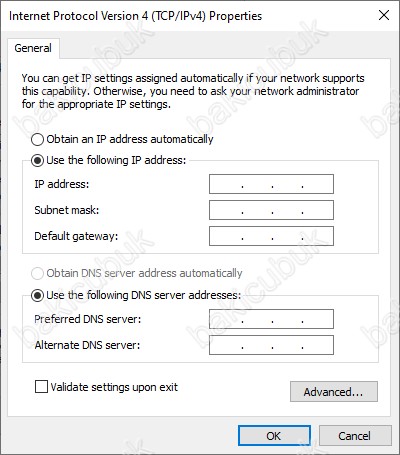

Internet Protocol Version 4(TCP/IPv4) ekranın da Use the following IP address seçeneğini seçiyoruz ve sunucumuz üzerindeki IP Adresi yapılandırmasını statik olarak yapılandırıyoruz.

Internet Protocol Version 4(TCP/IPv4) ekranın da Use the following IP address seçeneğinde sunucumuz üzerindeki IP Adresini statik olarak yapılandırıyoruz.

- Preferred DNS server bölümüne ortamımızda Primary Domain Controller olarak görev yapan W19DC isimli sunucumuzun IP Adresini yazıyoruz.

- Alternate DNS server bölümüne ortamımızda Child Domain Controller olarak görev yapacak olan W19CDC isimli sunucumuzun IP Adresini yazıyoruz.

Internet Protocol Version 4(TCP/IPv4) ekranın da gerekli yapılandırmayı tamamladıktan sonra OK diyerek yapılandırmayı tamamlıyoruz.

Ethernet0 Properties ekranın da Close diyerek yapılandırmayı tamamlıyoruz.

Network Connections ekranın da Ethernet0 isimli Network kartı üzerindeki IP Adresi yapılandırmasını statik olarak yapılandırdıktan sonra kapatıyoruz.

Server Manager konsolunda sunucumuzun Ethernet0 isimli Network kartı üzerinde IP Adresini statik olarak yapılandırmasını tamamladıktan sonra sunucumuzu Active Directory Domain yapısına dahil ediyoruz.

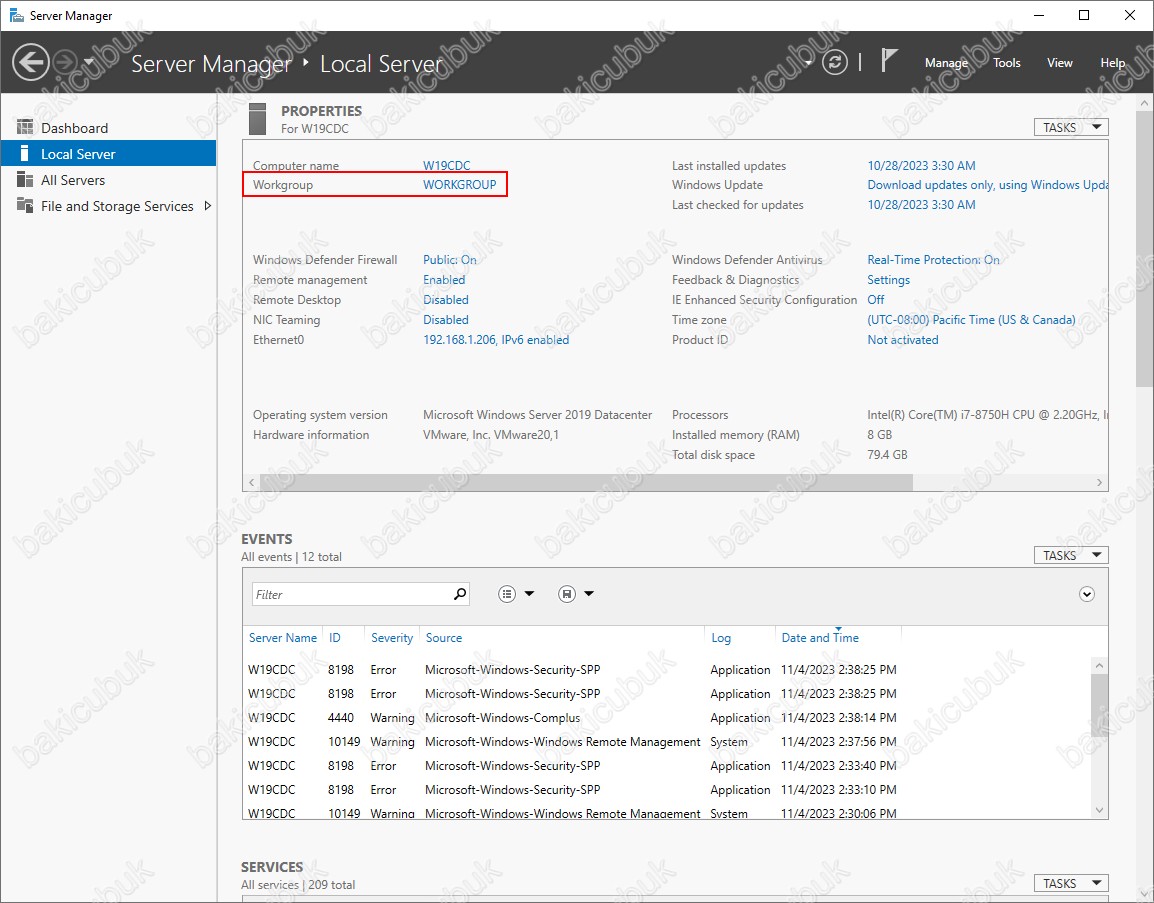

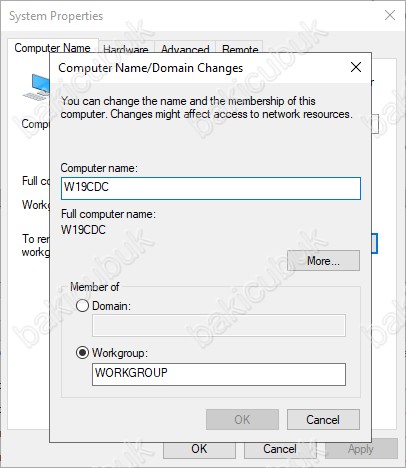

Server Manager konsolu üzerinde Workgroup bölümünde sunucumuzu WORKGROUP ortamında görüyoruz. Sunucumuzu Active Directory Domain yapısına dahil ediyoruz.

System Properties ekranın da Workgroup bölümünde sunucumuzu Active Directory Domain yapısına dahil etmek için Change seçeneğine tıklıyoruz.

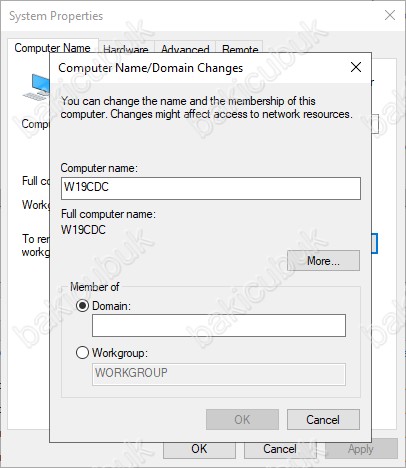

Computer Name/Domain Changes ekranın da Member of bölümü altında bulunan Domain bölümünden sunucumuzu Active Directory Domain yapısına dahil ediyoruz.

Computer Name/Domain Changes ekranın da Member of bölümü altında bulunan Domain bölümüne Active Directory Domain yapısını bakicubuk.local olarak yazmamız gerekiyor.

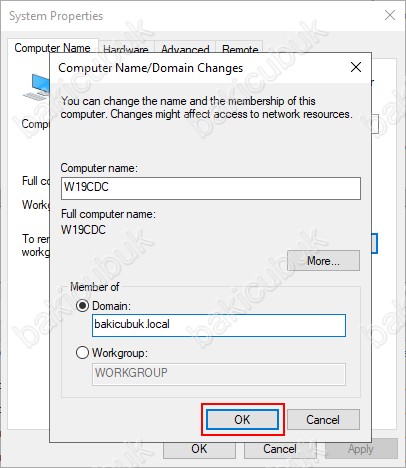

Computer Name/Domain Changes ekranın da Member of bölümü altında bulunan Domain bölümüne Active Directory Domain yapısını bakicubuk.local olarak yazıyoruz ve OK diyerek yapılandırmayı tamamlıyoruz.

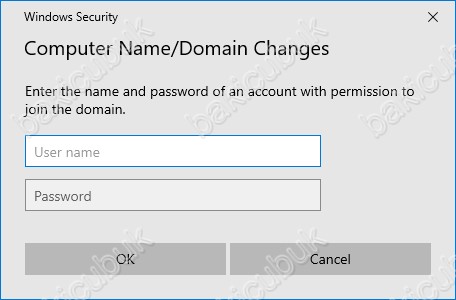

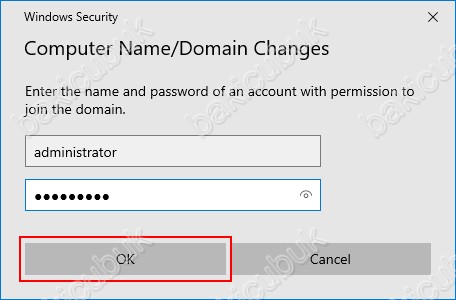

Windows Security ekranın da sunucumuzu Active Directory Domain yapısına dahil etmek için User name ve Password bilgisini yazmamız gerekmektedir.

Windows Security ekranın da sunucumuzu Active Directory Domain yapısına dahil etmek için User name ve Password bilgisini yazıyoruz ve OK diyerek yapılandırmayı tamamlıyoruz.

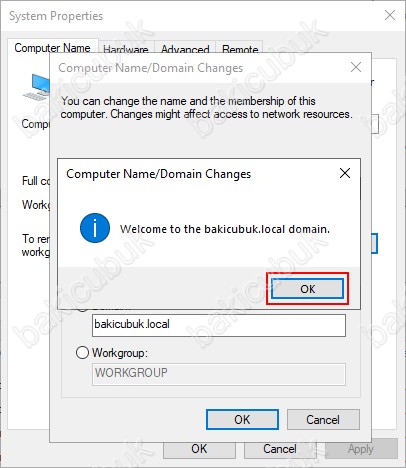

Computer Name/Domain Changes ekranın da sunucumuzun Active Directory Domain yapısına dahil edildiğini görüyoruz.

Computer Name/Domain Changes ekranın da OK diyerek sunucumuzu Active Directory Domain yapısına dahil edilme işlemini tamamlıyoruz.

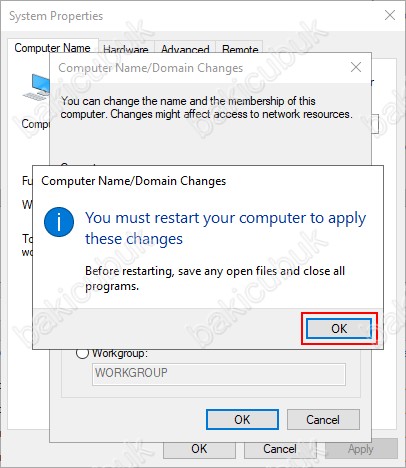

Computer Name/Domain Changes ekranın da Member of bölümü altında bulunan Domain bölümüne Active Directory Domain yapısına dahil edildikten sonra sunucumuzu yeniden başlatmamız gerektiği uyarısını alıyoruz.

Computer Name/Domain Changes ekranın da OK diyerek sunucumuzu Active Directory Domain yapısına dahil edilme işlemini tamamlıyoruz.

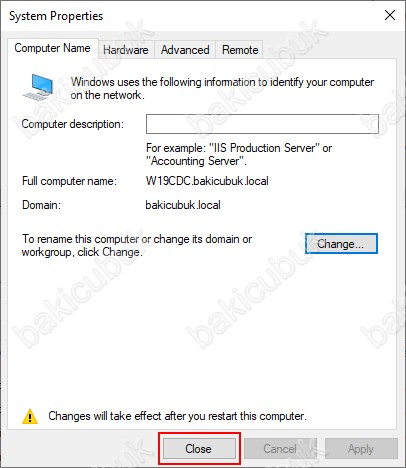

System Properties ekranın da Member of bölümü altında bulunan Domain bölümüne Active Directory Domain yapısına dahil edildikten sonra Change will take effect after you restart this computer sunucumuzu yeniden başlatmamız gerektiği uyarısını görüyoruz.

System Properties ekranın da Close diyerek sunucumuzun isminin yapılandırmasını tamamlıyoruz.

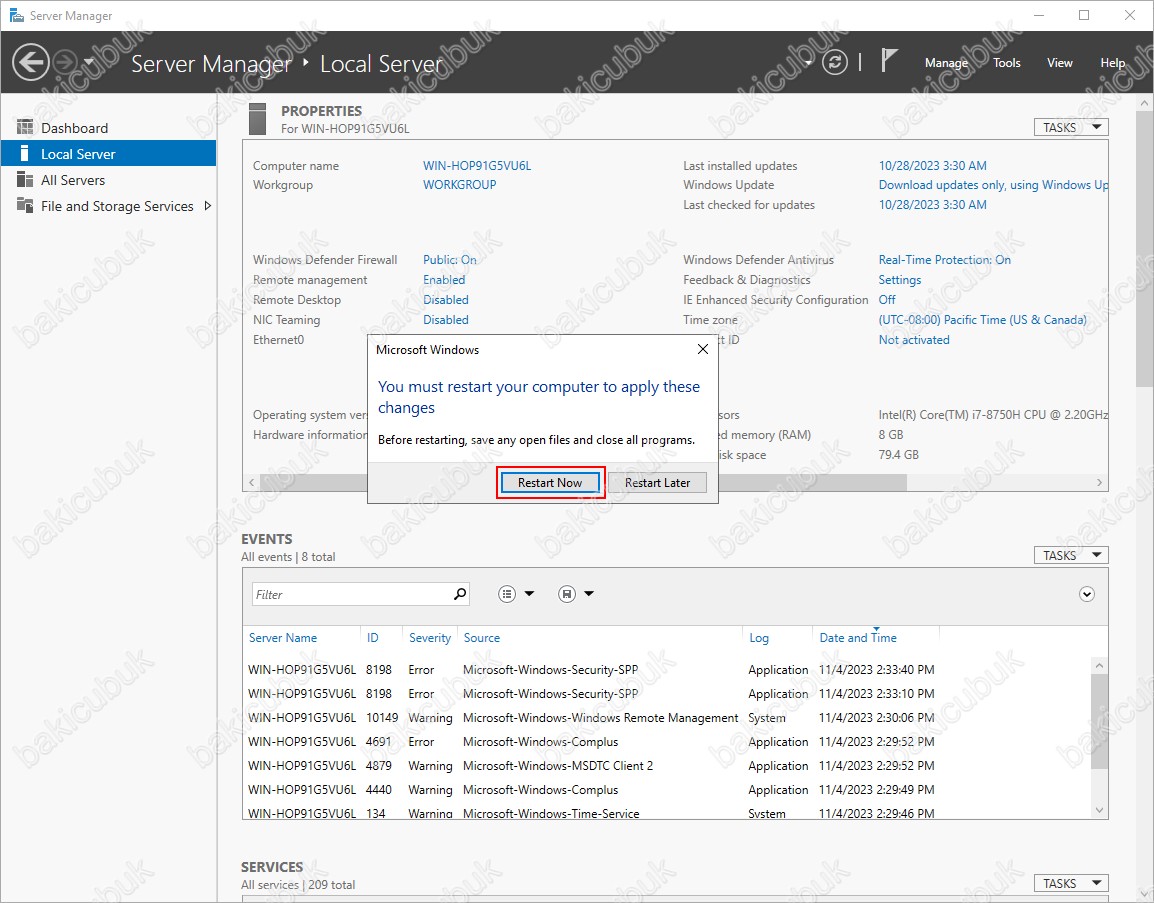

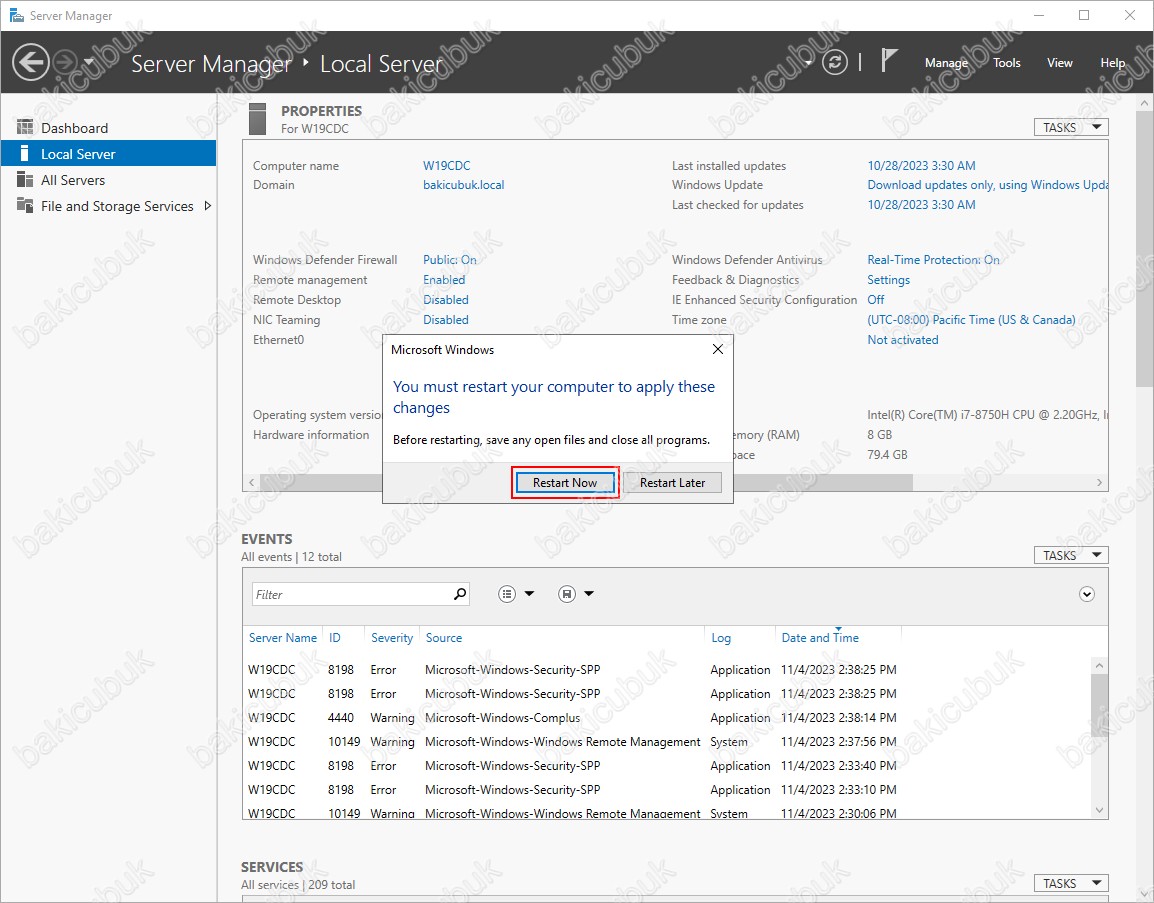

Server Manager konsolunda sunucumuzu yeniden başlatmamız gerektiği uyarısını görüyoruz.

Restart Now seçeneğine tıklıyoruz ve sunucumuzu yeniden başlatıyoruz.

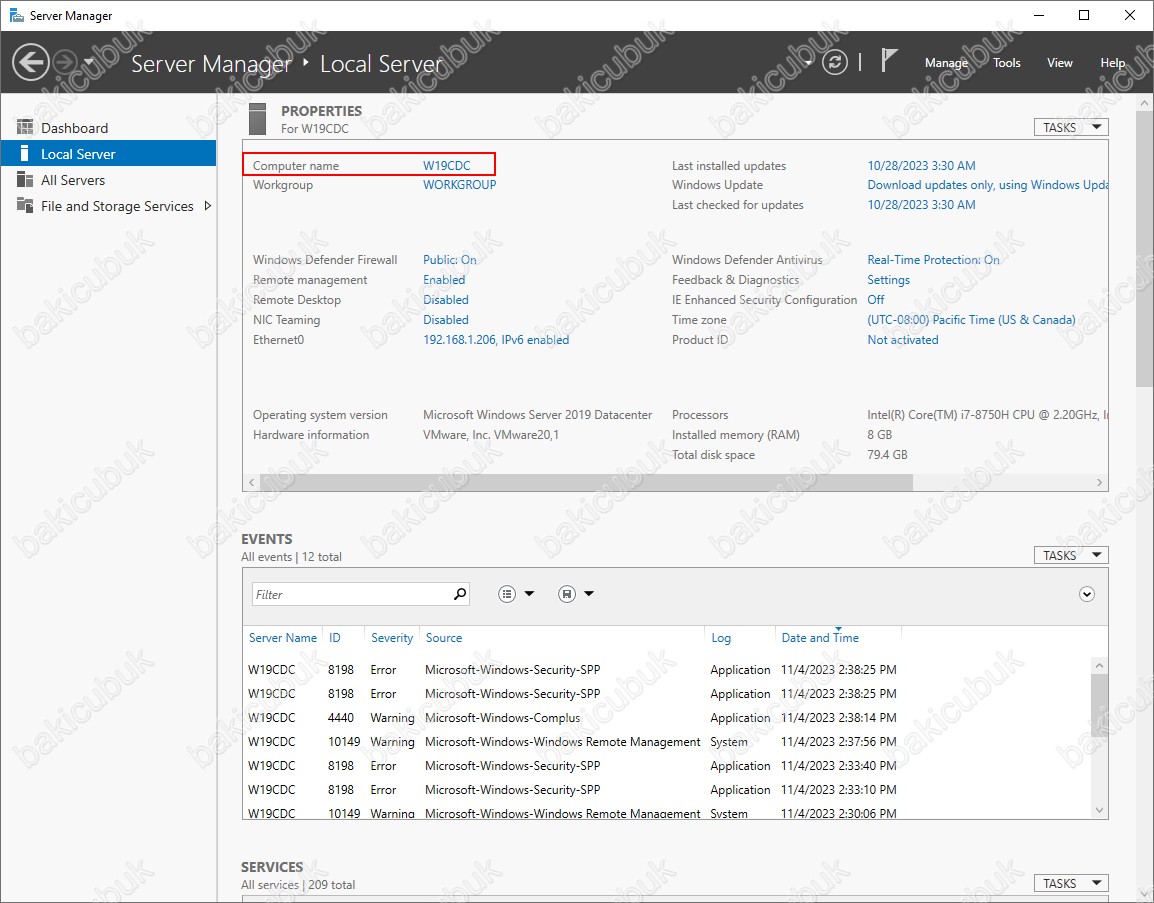

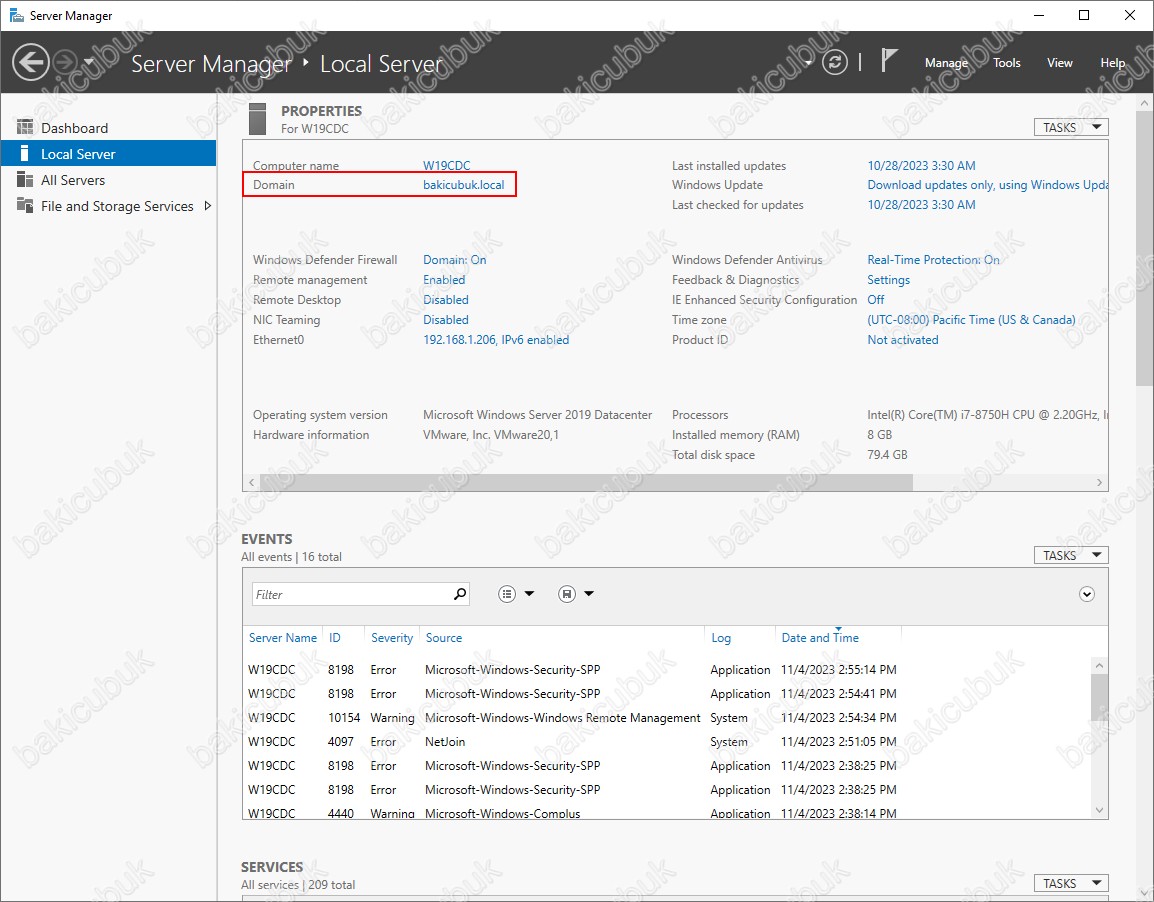

Sunucumuz yeniden başladıktan ve Active Directory Domain yapısında oturum açtıktan sonra Server Manager konsolu üzerinde Domain bölümünde sunucumuzu Active Directory Domain yapısına dahil olarak geldiğini görüyoruz.

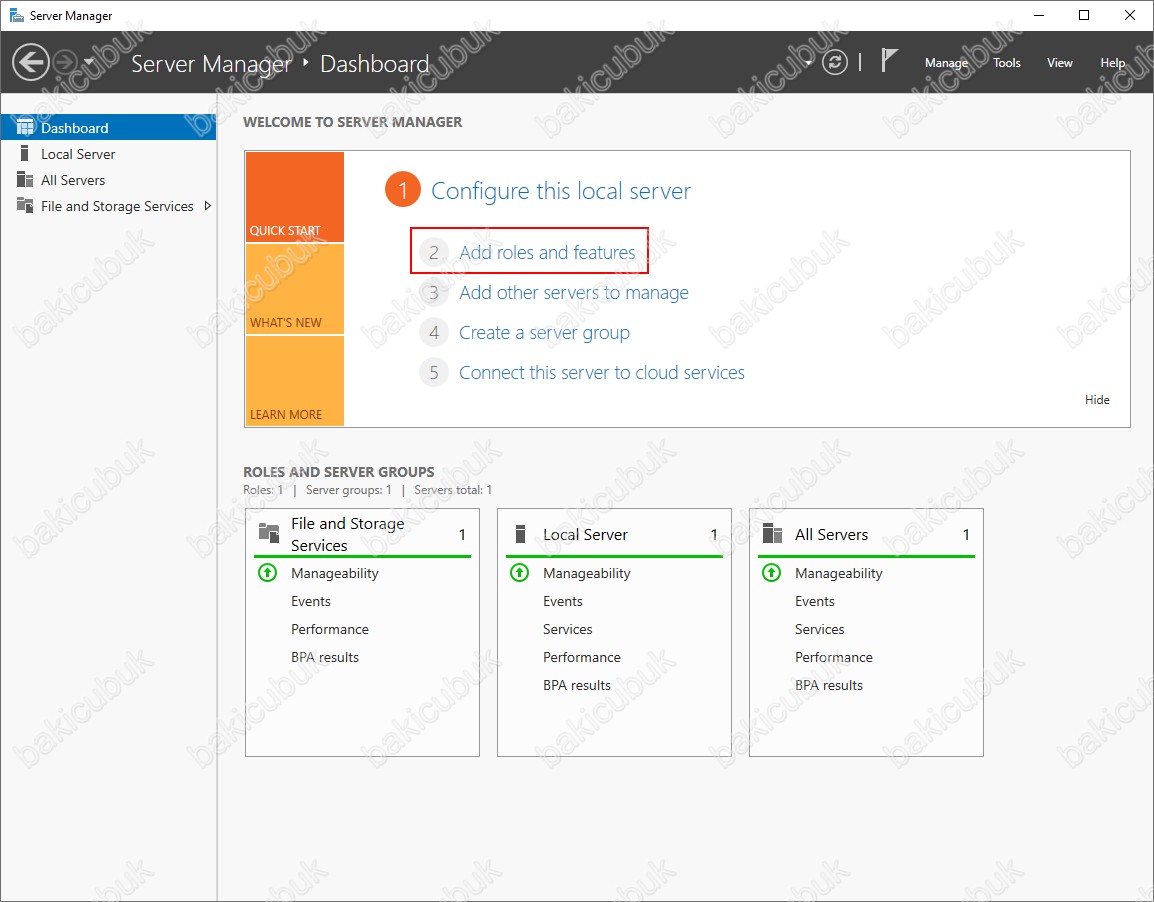

Sunucumuz üzerinde gerekli yapılandırmayı tamamladıktan sonra Server Manager konsolunu açıyoruz.

Server Manager konsolunda Dashboard ekranın da Add roles and Features tıklıyoruz. Dilerseniz sağ üst köşedeki Manage menüsünden Add Roles and Features ile rol ekleme sihirbazını açabiliriz.

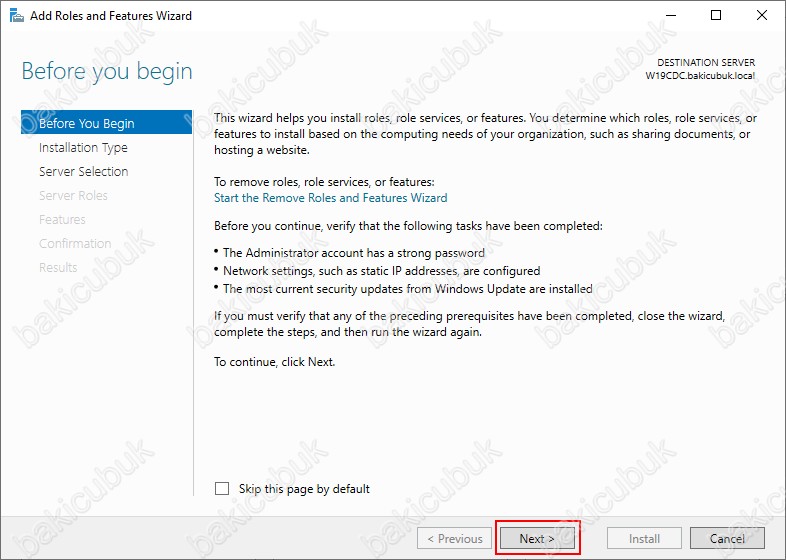

Before you begin ekranı geliyor karşımıza.

Active Directory Domain Services rolünün kurulumu ve Child Domain Controller yapılandırması için Next diyerek devam ediyoruz.

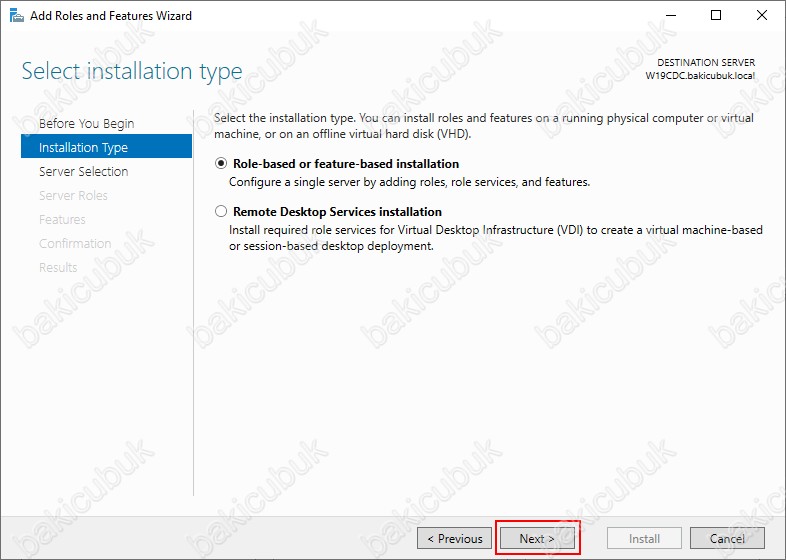

Select Installation Type ekranın da

Role-based or feature-based insallation : Roles ( Roller ) ve Features ( Özellikler ) kurulumu yaparak yapılandırdığımız seçenektir. Windows Server 2019 üzerinde bulunan ve ihtiyacımız olan Roles ( Rol ) ve Features ( Özellikler ) bu seçenek ile kurulumu yaparak yapılandırabilirsiniz.

Remote Desktop Services installation : Eski adıyla Terminal Service ( TS ) olarak bilinen ve Windows Server 2008 ile birlikte Remote Desktop Session Host ( RDHS ) olarak adlandırdığımız Remote Desktop Session Host ( RDHS ) rolünün kurulumunu yaparak. Remote Desktop Session Host ( RDHS ) rolünün yapılandırmasını Standart ve Hızlı seçenekleri ile yapabilirsiniz.

Select Installation Type ekranın da biz Active Directory Domain Services rolünün kurulumu yaparak Child Domain Controller olarak yapılandıracağımız için Role-based or features-based Installation seçeneği ile Next diyerek devam ediyoruz.

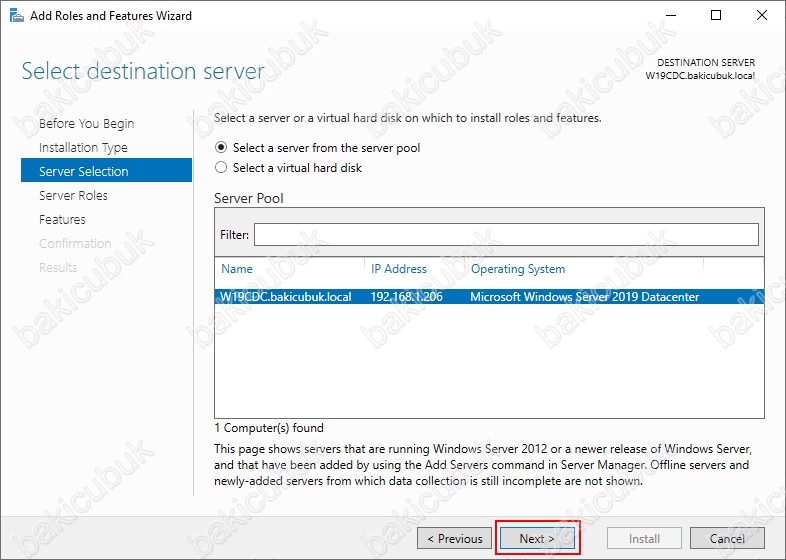

Select destination server ekranın da da kurulumu hangi sunucu üzerinde yapılacak ise o sunucuyu seçmemiz gerekiyor.

Select destination server ekranın da W19CDC isimli sunucumuz üzerinde Active Directory Domain Services rolünü kurulumunu yaparak Child Domain Controller olarak yapılandıracağımız için bu sunucumuzu seçiyoruz ve Next diyerek yapılandırmaya devam ediyoruz.

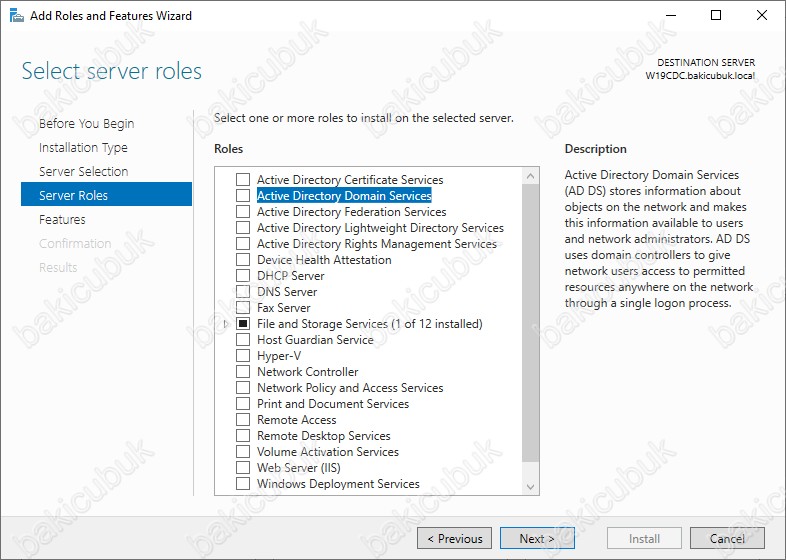

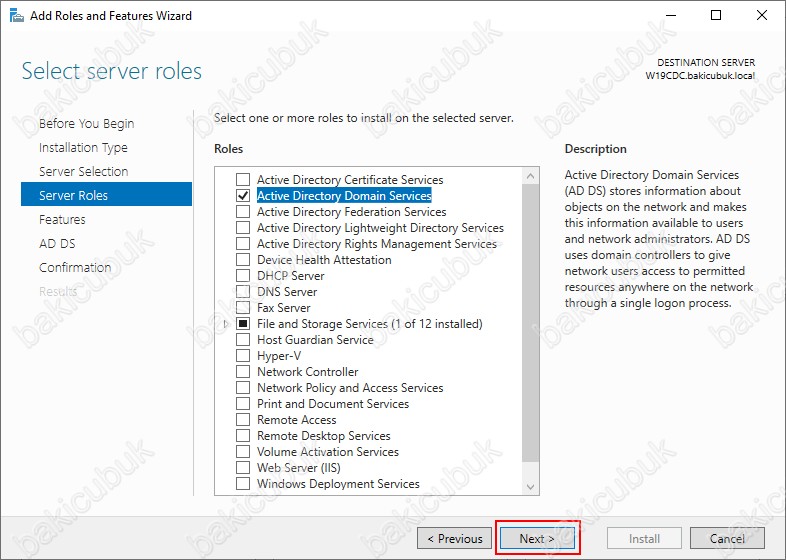

Select server roles ekranın da sunucumuz üzerinde Active Directory Domain Services rolünün kurulumunu yaparak Child Domain Controller olarak yapılandıracağımız için Active Directory Domain Services rolünü işaretliyoruz.

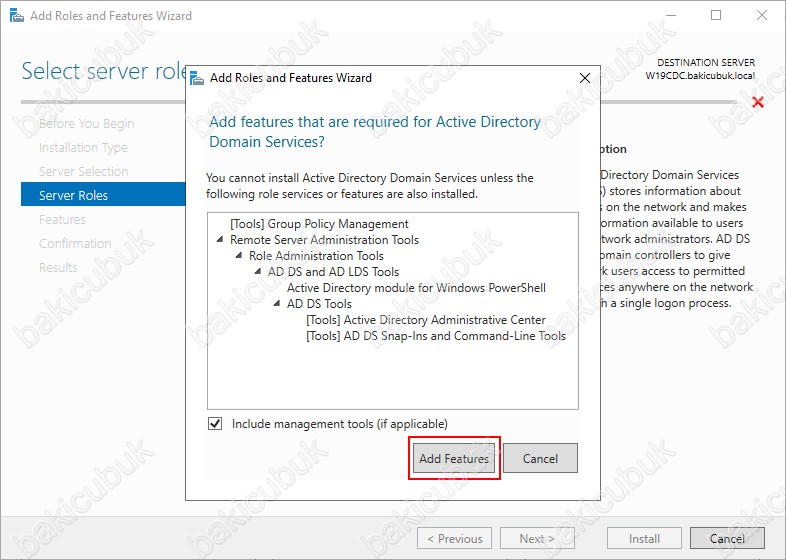

Active Directory Domain Services rolünü seçtiğimiz de Add Roles and Features Wizard ekranı geliyor karşımıza.

Active Directory Domain Services rolü ile birlikte diğer Features ( Özellik )larımız olan Group Policy Management ve Remote Administration Tools altında bulunan Active Directory Module for Windows Powershell, Active Directory Administrative Center , AD DS Snap-Ins and Command Line Tools Features ( Özellik )ların kurulması gerektiğini görüyoruz.

Active Directory Domain Services rolünü kurulumu ve yapılandırmasına devam etmek için Add Features diyerek Group Policy Management ve Remote Administration Tools altında bulunan Active Directory Module for Windows Powershell, Active Directory Administrative Center , AD DS Snap-Ins and Command Line Tools Features ( Özellik )larının da kurulması sağlıyoruz.

Select server roles ekranın da sunucumuz üzerinde Active Directory Domain Services rolünün kurulumunu yaparak Child Domain Controller olarak yapılandırma için hazır Next diyerek devam ediyoruz.

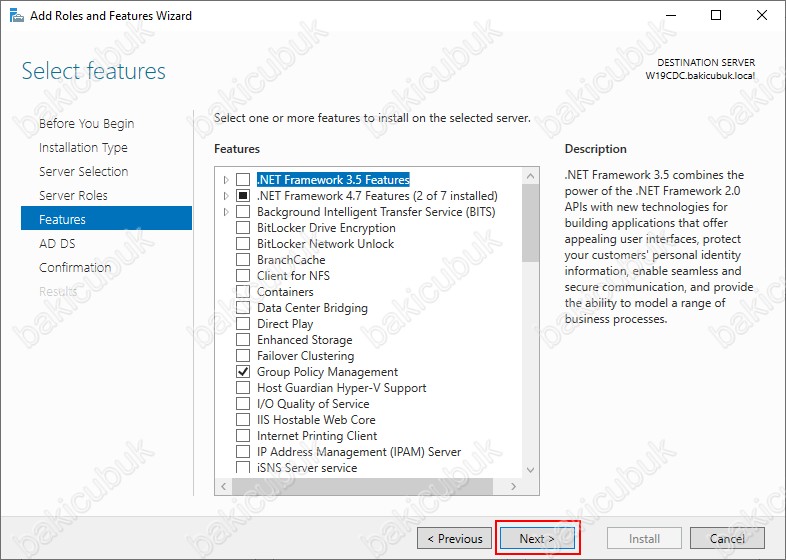

Select features ekranın da sunucumuz üzerine kurabileceğimiz Features ( Özellikler ) görüyoruz.

Select Roles ekranın da Active Directory Domain Services rolünü seçtiğimizde Active Directory Domain Services rolü için gerekli olan Group Policy Management ve Remote Administration Tools altında bulunan Active Directory Module for Windows Powershell, Active Directory Administrative Center , AD DS Snap-Ins and Command Line Tools Features ( Özellikler ) kurulması için gerekli işlemli gerçekleştirmiştik. Bu nedenle Select features ekranın da herhangi bir Features ( Özellikler ) seçmeyeceğiz.

Select features ekranın da herhangi bir şey Features ( Özellikler ) seçmeden Next diyerek devam ediyoruz.

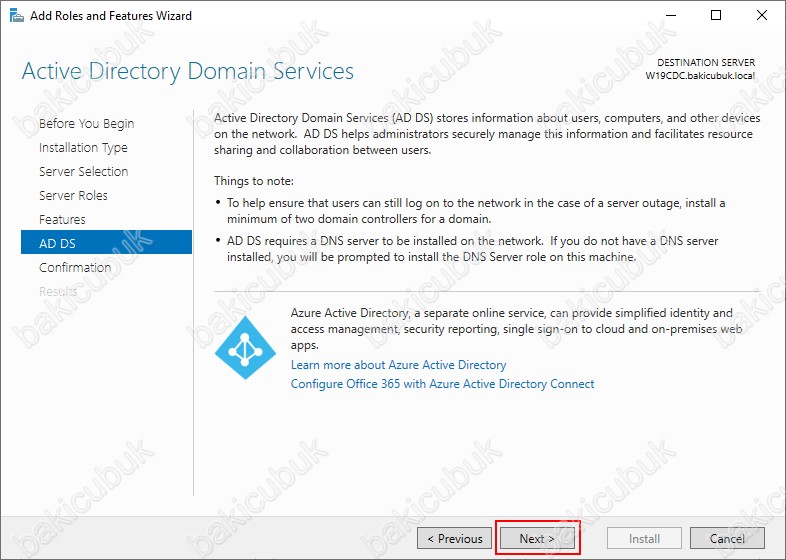

Active Directory Domain Services ekranı Windows Server 2016 ile birlikte karşımıza çıkan yeniliklerden bir tanesidir. Buradaki Configure Office 365 with Azure Active Directory Connect seçeneği ile yapılandıracağımız Active Directory Domain Services rolünü Microsoft Office 365 ve Microsoft Azure Cloud Platformu ile çalışmasını sağlayabilirsiniz. Bu ekrandaki kurulum ve yapılandırmaları başka bir yazımızda sizlerle paylaşıyor olacağız.

Active Directory Domain Services ekranın da herhangi bir işlem yapmadan Next diyerek devam ediyoruz.

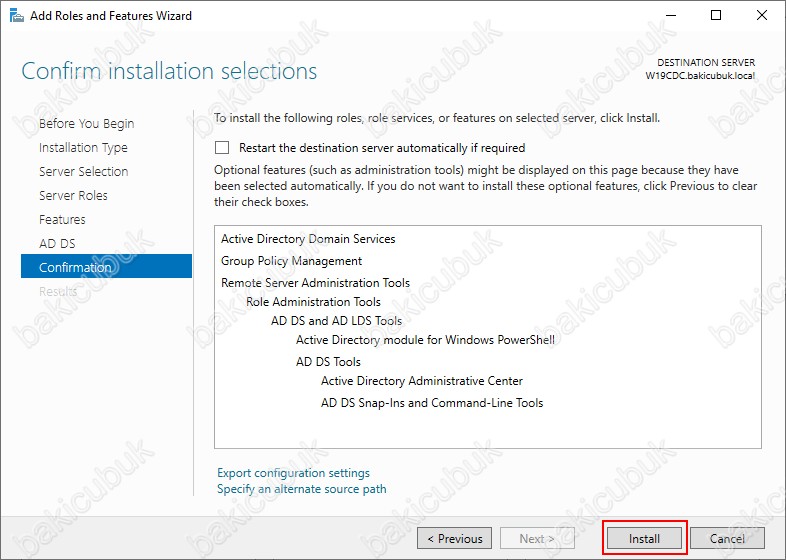

Confirm installation selections ekranın da Active Directory Domain Services rolünün kurulumu tamamlandıktan sonra sunucunun otomatik olarak restart etmek istersek Restart the destination server automatically if required seçeneğini işaretlememiz gerekiyor.

Confirm installation selections ekranın da Active Directory Domain Services rolünün kurulumu tamamlandıktan sonra sunucumuz üzerinde Child Domain Controller yapılandırmasını yapacağımız için Restart the destination server automatically if required seçeneğini işaretlemiyoruz.

Confirm installation selections ekranın da Active Directory Domain Services rolünün kurulumunu Install diyerek başlatıyoruz.

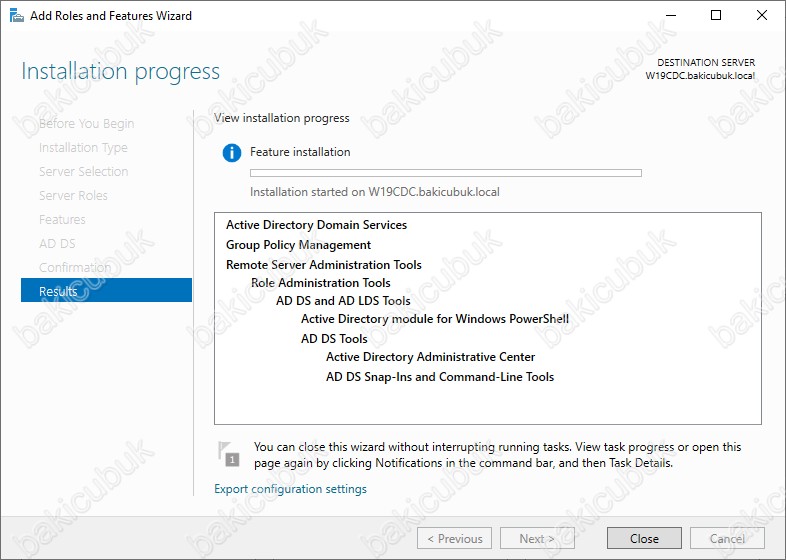

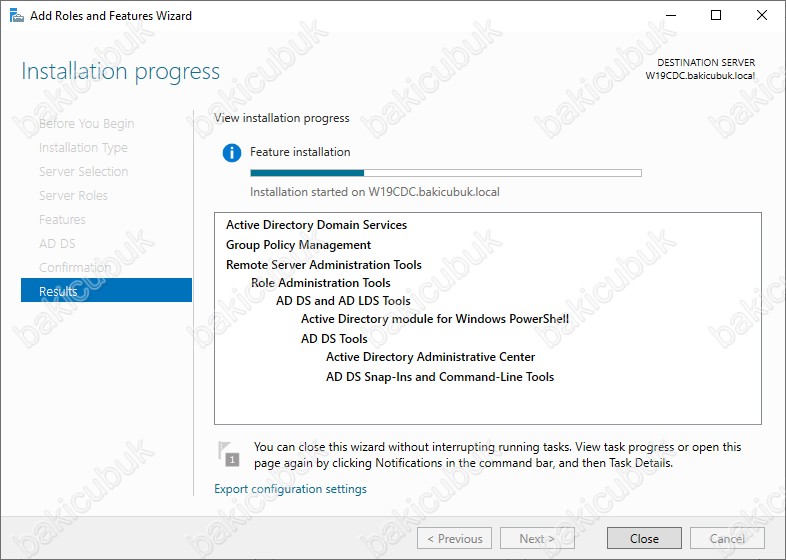

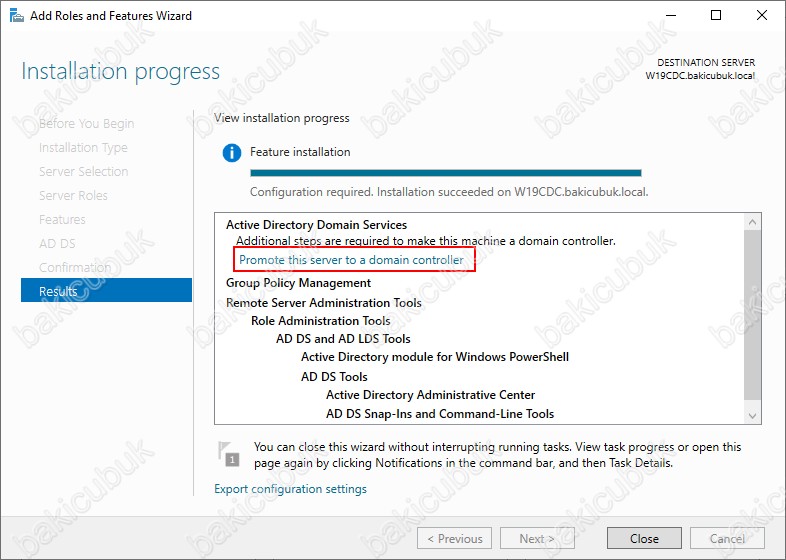

Installation progress ekranın da Active Directory Domain Services rolü ile birlikte diğer özelliklerimiz olan Group Policy Management ve Remote Administration Tools altında bulunan Active Directory Module for Windows Powershell, Active Directory Administrative Center , AD DS Snap-Ins and Command Line Tools özelliklerinin kurulduğunu görüyoruz.

Windows Server 2012 öncesinde aslında dcpromo komutunu çalıştırdığımızda sunucumuz üzerinde Active Directory Domain Services rolünün kurulumu yapılarak karşımıza bu ekran gelmekteydi. Ancak Windows Server 2012, Windows Server 2012 R2, Windows Server 2016 ve Windows Server 2019 ile birlikte bütün işlemleri Server Manager üzerinden yapıyoruz.

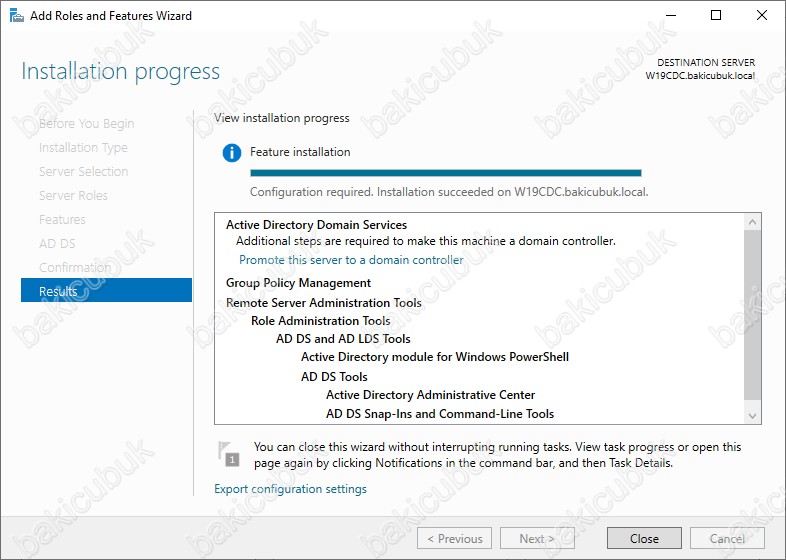

Active Directory Domain Services rolü ile birlikte diğer özelliklerimiz olan Group Policy Management ve Remote Administration Tools altında bulunan Active Directory Module for Windows Powershell, Active Directory Administrative Center , AD DS Snap-Ins and Command Line Tools özelliklerinin kurulumlarının tamamlandığı görüyoruz.

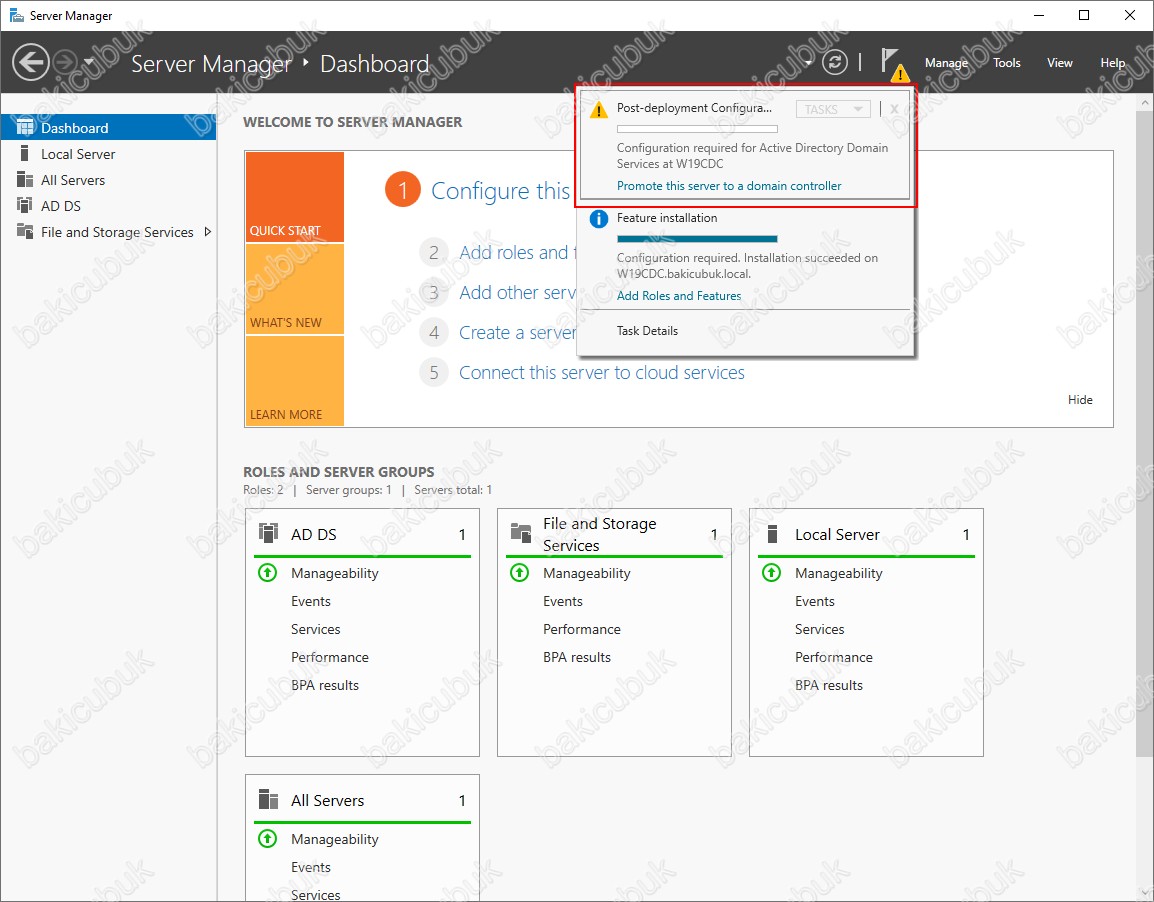

Server Manager konsolu üzerinde Active Directory Domain Services rolünün kurulumunun tamamlandığı görüyoruz.

Active Directory Domain Services rolünün kurulumundan sonra yapılandırılmadığı için Promote this server to a domain controller seçeneğini görüyoruz.

Server Manager konsolu üzerinde Active Directory Domain Services rolünün kurulumunun tamamlandığı görüyoruz.

Active Directory Domain Services rolünün kurulumundan sonra yapılandırılmadığı için Promote this server to a domain controller seçeneğini görüyoruz.

Active Directory Domain Services rolü kurulumu sonrasında sunucumuzu ortamımızda Child Domain Controller olarak yapılandırılmak için Promote this server to a domain controller seçeneğine tıklıyoruz ve Active Directory Domain Services rolünün yapılandırmasını başlatıyoruz.

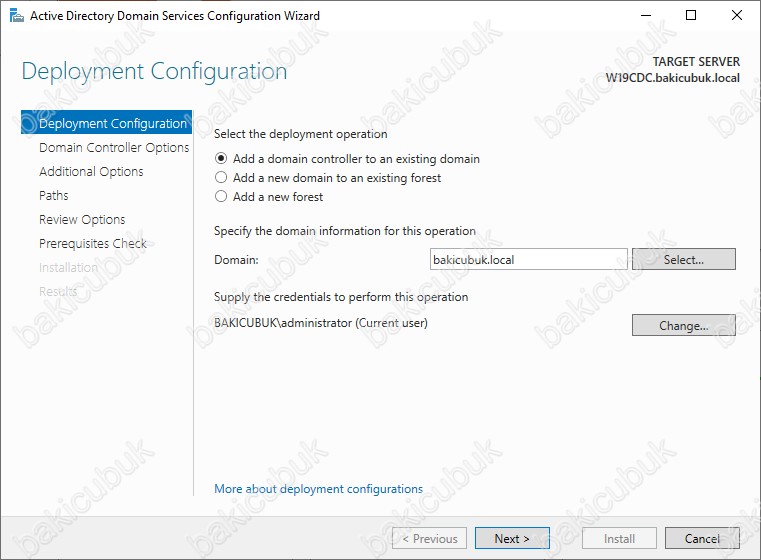

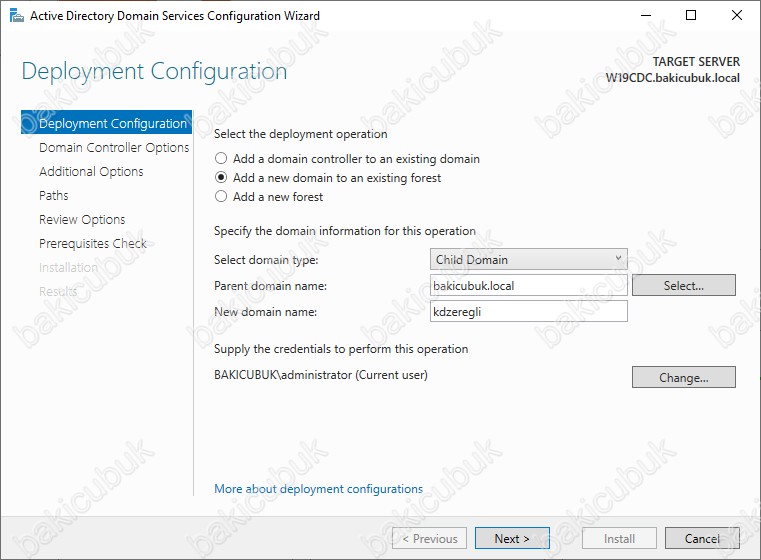

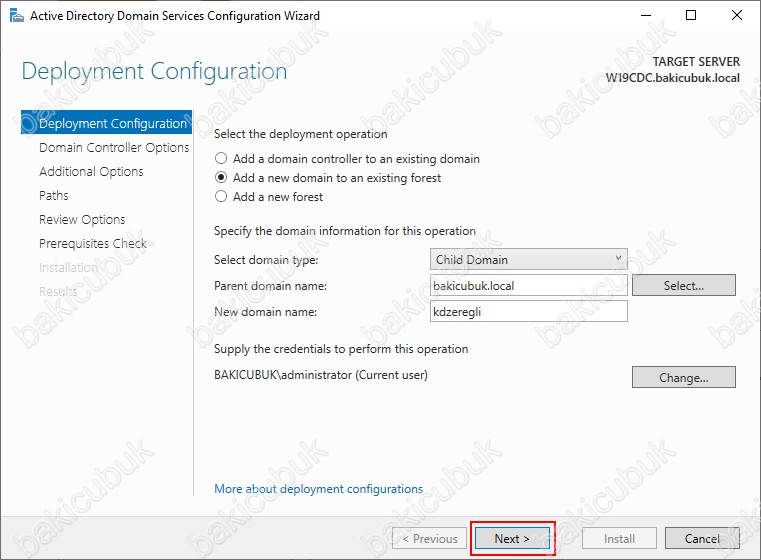

Active Directory Domain Services Configuration Wizard ekranın da ilk olarak Deployment Configuration ekranı geliyor karşımıza.

Deployment Configuration ekranın da Select the deployment operation bölümü altında 3 seçenek bulunuyor.

Add a domain to an existing domain : Bu seçenek ile mevcut Forest yapımız içinde yeni bir Domain Controller sunucusu yapılandırmak için bu seçeneği seçmemiz gerekiyor. Yani ortamımız da bir Additional Domain Controller ya da Read Only Domain Controller ( RODC ) yapılandırması yapacağımız zaman bu seçeneği seçiyoruz.

Add a new domain to an existing forest : Bu seçenek ile mevcut Forest yapımız içinde yeni bir Domain yapılandırmak için bu seçeneği seçmemiz gerekiyor. Yani mevcut Forest yapımız içinde baki.local isimli bir Domain yapımız var ve biz bu Forest yapımız içine cubuk.local isimli bir Domain yapısı daha yapılandıracağımız zaman bu seçeneği seçiyoruz.

Add a new forest : Ortamımıza yeni bir Forest ve Domain yapılandırmasını yapacağımız zaman bu seçeneği seçiyoruz.

Deployment Configuration ekranın da Select the deployment operation bölümü altında Add a domain to an existing domain seçeneğini seçiyoruz. Mevcut Forest yapımız içinde W19CDC isimli sunucumuzu Child Domain Controller olarak yapılandırıyoruz.

Biz mevcut ortamımız da bakicubuk.local isimli Active Directory Domain yapısı içerisinde Child Domain Controller yapılandıracağımız için ve sunucumuzu Active Directory Domain yapısına dahil ettiğimiz için Specify the domain information for this operation bölümü altında bulunan Domain bölümüne bakicubuk.local isimli Active Directory Domain yapısın geldiğini görüyoruz. Eğer sunumuzu Active Directory Domain yapısına dahil etmemiş olsaydık Specify the domain information for this operation bölümü altında bulunan Domain bölümü boş olarak görecektik.

Sunucumuzu Active Directory Domain yapısına dahil ettiğimiz için Supply the credentials to perform this operation bölümünü BAKICUBUK\Administrator olarak görüyoruz.

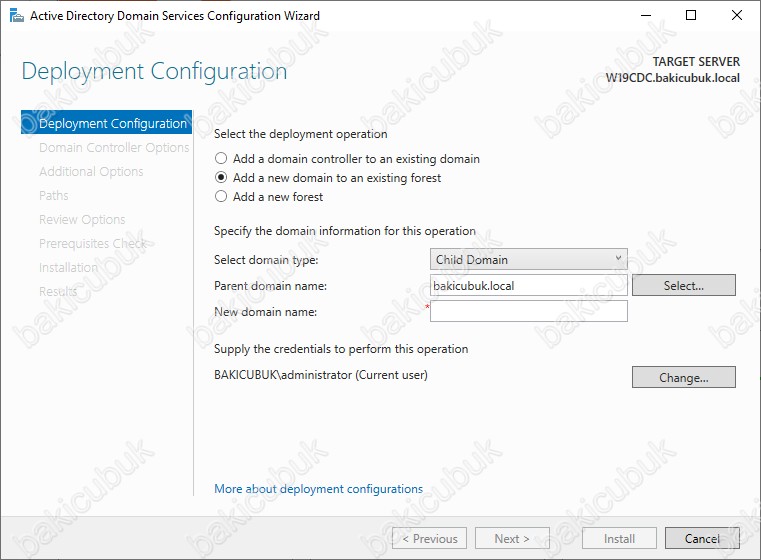

Deployment Configuration ekranın da Select the deployment operation bölümü altında Add a domain to an existing domain seçeneğini seçmiştik.

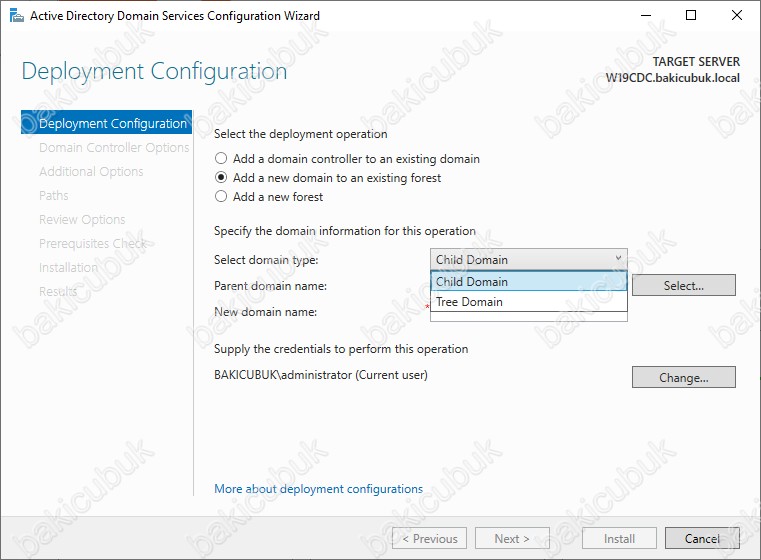

Deployment Configuration ekranın da Specify the domain information for this operation bölümü altında bulunan Select domain type bölümünde Child Domain ve Tree Domain seçeneklerini görüyoruz.

Child Domain : Çok şubeli bir yapımız olduğunu düşünelim.İstanbul merkez binamız ve K.D.Z Ereğli de bir fabrikamız olduğunu düşünelim. Biz merkez ofisimizden tüm yapıyı yöneten bir IT Müdürü olarak çalışıyoruz. K.D.Z Ereğli de bulunan fabrikamızda bize bağlı olarak çalışan bir başka IT elemani çalışıyor olsun. Böyle bir yapıda hem merkez ofisimizi hem de fabrikamızı yönetmek zor olacağından fabrikamız yapısı içine bize bağlı bir Child Domain kurulumu ve yapılandırmasi yaparız ve oradaki Active Directory Domain ortamını ve fabrikadaki IT elemanını bize bağlı olarak yönetmesini sağlamış oluruz. Biz İstanbuldaki merkez ofisimizden Child Domain üzerinden işlem yapabilirken fabrikadaki IT elemanımız merkez ofisimizdeki Forest Root Domain üzerinde müdahale bulunamaz.

Child Domain, ortama ilk kurulan Forest Root Domain a da Tree Root Domain’ler altında yer almaktadır. Holding gibi büyük ölçekli kuruluşların, her bir şirketini ayrı bir Active Directory Domain olarak çalıştırma ihtiyacını karşılamak için Child Domain’ler kurulabilir. Bu sayede her bir kullanıcı grubu, birbirinden ayrı durumda olacaktır. Aynı zaman da her bir şirket için farklı güvenlik politikaları uygulanabilir. Coğrafi olarak farklı ülkeler ve ya illerde bulunan şubelerin, bilgi teknolojileri alt yapısının birbirlerinden bağımsız olması sağlayabiliriz.

Tree Domain : Çok şirketli bir yapımız olduğunu düşünelim.İstanbul merkez binamiz Baki isimli bir şirketimiz olsun. K.D.Z Ereğli de bir fabrikamız olduğunu Cubuk isimli bir şirketimiz olduğunu düşünelim. Biz merkez ofisimizden tüm yapıyı yöneten bir IT Müdürü olarak çalışıyoruz ve baki.local isimli Active Directory Domain yapısı kurulu olduğunu varsayalım. K.D.Z Ereğli deki fabrikamız da bize bağlı olarak çalışan bir başka IT elemanı çalışıyor olsun. Ancak K.D.Z Ereğli de bulunan fabrika farklı bir şirkete ait olduğu için cubuk.local isimli bir Active Directory Domain ypısına ihtiyacımız var. Böyle bir yapıda hem merkez ofisimizi hem de fabrikamızı yönetmek zor olacağından fabrikamız yapısı içine bize bağlı bir Tree Domain kurulumu ve yapılandırması yaparız ve oradaki Active Directory Domain yapısı ve fabrikadaki IT elemanını bize bağlı olarak yönetmesini sağlamiş oluruz. Biz İstanbuldaki merkez ofisimizden Tree Domain üzerinden işlem yapabilirken fabrikadaki IT elemanımız merkez ofisimizdeki Forest Root Domain üzerinde müdahale bulunamaz.

Tree Domain, ortama ilk kurulan Forest Root Domain altında yer almaktadır. Holding gibi büyük ölçekli kuruluşların, her bir şirketini ayrı bir Active Directory Domain olarak çalıştırma ihtiyacını karşılamak için Tree Domain’ler kurulabilir. Bu sayede her bir kullanıcı grubu, birbirinden ayri durumda olacaktır. Aynı zamanda her bir şirket için farklı güvenlik politikaları uygulanabilir. Coğrafi olarak farklı ülkeler ve ya illerde bulunan şubelerin, bilgi teknolojileri alt yapısının birbirlerinden bağımsız olması sağlayabiliriz.

Deployment Configuration ekranın da Specify the domain information for this operation bölümü altında bulunan Parent domain name bölümünde bakicubuk.local isimli Active Directory Domain yapısını görüyoruz.

Deployment Configuration ekranın da Specify the domain information for this operation bölümü altında bulunan New domain name bölümüne yapılandıracağımız Child Domain yazıyoruz.

Deployment Configuration ekranın da gerekli yapılandırmayı tamamladıktan sonra Next diyerek devam ediyoruz.

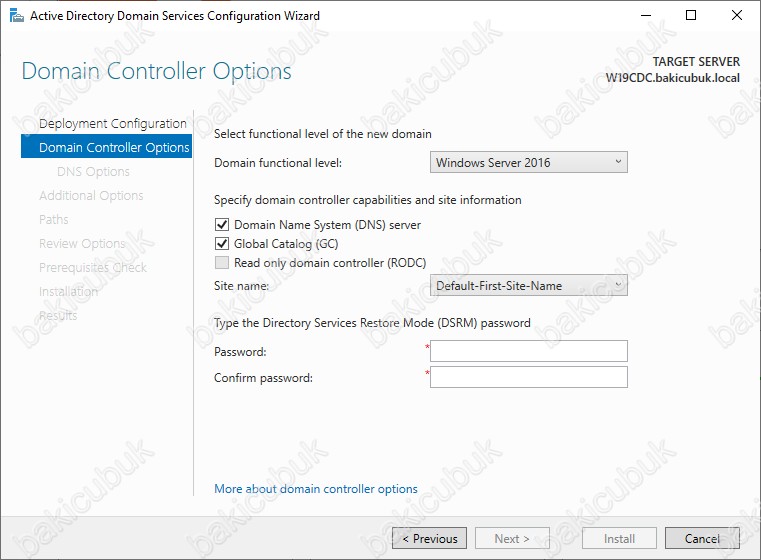

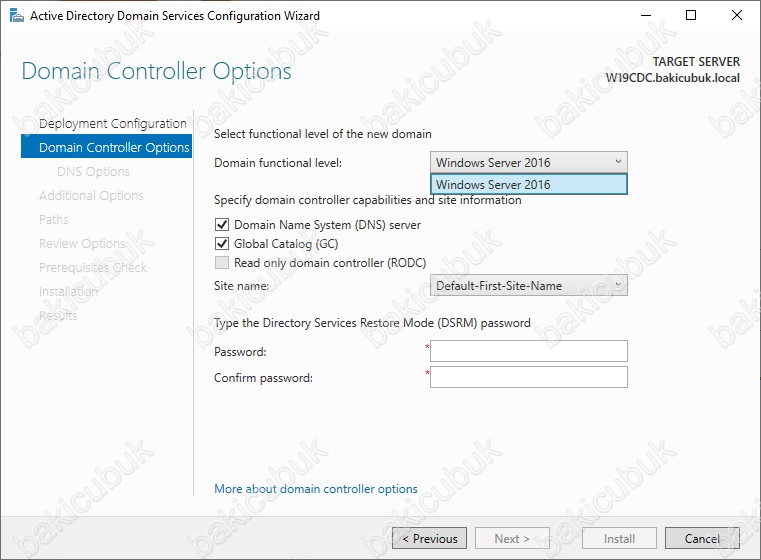

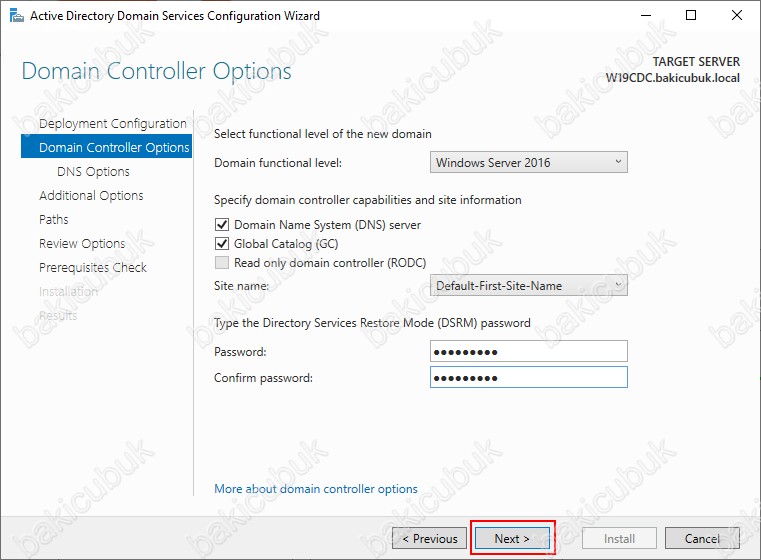

Domain Controller Options ekranın da

Specify domain controller capabilities and site information bölümü altında

Domain Name System (DNS) Server : Active Directory ve DNS entegrasyonu Windows Server Sisteminin en önemli özelliklerinden biridir. Active Directory ve DNS, objelerin hem Active Directory objeleri hem de DNS domainleri ve kaynak kayıtları (Resource Records) olarak sunulabilecek şekilde benzer bir hiyerarşik isimlendirme yapısına sahiptirler. Bu entegrasyonun sonucu olarak Windows Server Ağındaki bilgisayarlar, Active Directory’ye özgü birtakım servisleri çalıştıran bilgisayarların yerini öğrenmek için DNS Sunucuları kullanmaktadırlar. Örneğin, bir client Active Directory’ye logon olmak veya herhangi bir kaynağı (yazıcı veya paylaşılmış bir klasör) dizin içerisinde aratmak için bilmesi gereken Domain Controller IP adresini DNS Sunucu üzerinde SRV kayıtlarından öğrenmektedir. Active Directory’nin sorunsuz bir şekilde çalışması için DNS sunucuların SRV kayıtlarını eksiksiz bir şekilde barındırması gerekmektedir. SRV kayıtlarının amacı, client’lara logon esnasında veya herhangi bir kaynağa ulaşıyorken Domain Controller’ların yerlerini belirtmektir ve bu kayıtlar DNS sunucularda tutulur. SRV kayıtlarının olmadığı bir ortamda, client’lar Domain’e logon olamayacaklardır. Ayrıca Windows Server, DNS bilgilerinin Active Directory veritabanı ile tümleşik olarak saklanmasına olanak vermektedir. Bu sayede DNS bilgilerinin replikasyonu daha efektif ve güvenli bir hale gelmektedir.

Windows Server, Active Directory organizasyonunu kurmadan, önce oluşturulacak olan Domain’in DNS altyapısını önceden oluşturmayı gerektirmektedir. Eğer oluşturulacak olan Domain’in DNS altyapısı kurulum öncesinden hazırlanmamışsa, kurulum esnasında da DNS altyapısı kurulabilir.

Global Catalog ( GC ) : Global Catalog, Active Directory’deki tüm objelerin özelliklerinin bir alt kümesini taşıyan bilgi deposudur. Bu barındırılan özellikler, varsayılan olarak, sorgulamalar esnasında en sık kullanılan özelliklerdir (örneğin kullanıcı ön ismi, son ismi ve logon ismi).

Global Catalog kullanıcılara şu hizmetleri sunar:

• Gereken verinin nerede olduğundan bağımsız olarak Active Directory objeleri hakkında bilgiler sunar.

• Bir ağa logon oluyorken Universal Group Membership bilgisini kullanır.

Global Catalog Sunucusu Domain’deki bir Domain Controller’dır ve Domain’de oluşturulan ilk Domain Controller otomatik olarak Global Catalog seviyesine yükseltilir. Sonradan ek Global Catalog Sunucular eklenebilir.

Read-only domain controller (RODC) : Windows Server 2008 ile gelen en dikkat çeken özelliklerden birisi Read Only Domain Controller ( RODC ) özelliğidir. Read Only Domain Controller ( RODC ) adından da anlaşılacağı gibi Active Directory Domain Services sunuculardan farklı bir yapıya sahiptir. Tam olarak, Active Directory veritabanını barındıran fakat veritabanına yazma hakkına sahip olmayan bir Domain Controller tipidir.Yani üzerinden, Active Directory içerisindeki Organizational Unit,User, Group gibi objeler görülebilir fakat ekleme ve ya silmek gibi işlemleri yapmak mümkün değildir. Read Only Domain Controller ( RODC ) bulunduğu ortamda Domain Controller olarak hizmet verirken, üzerinde değişiklik yapılamadığı için herhangi bir güvenlik açığı da oluşturmamaktadir.Windows Server 2003 işletim sisteminde Active Directory kurulumu Administrators grubuna üye olan kullanıcılar tarafından gerçekleştirilebilmekteydi. Bu durumun aksine Windows Server 2012 ile birlikte sunulan Read Only Domain Controller ( RODC ) rolünün kurulumu, Delegasyon yapıldıktan sonra Standart bir domain user tarafından da yapılabilmektedir. Amaç, uzak ofiste yer alan bir çalışan tarafından kurulum işleminin gerçekleştirilerek, bizim için zaman ve iş tasarrufu sağlamaktır.Read Only Domain Controller ( RODC ) üzerine kurabileceğimiz bir başka sunucu rolü Read-Only DNS Server dır. Read Only Domain Controller ( RODC ) üzerindeki DNS de kayıtlar sadece okunabilir DNS üzerinde herhangi bir ekleme ve ya silmek gibi işlemleri yapmak mümkün değildir. Windows Server 2016 üzerinde Read Only Domain Controller ( RODC ) kurulumu paylaşıyor olacağım.

Type the Directory Services Restore Mode (DSRM) password bölümü altında

Directory Services Restore Mode (DSRM) password : Microsoft Domain ortamlarında Active Directory yedeğinin dönülmesi için kullandığımız özel yöntemdir. Directory Services Restore Mode (DSRM) kullanmak için bilgisayarınız ve ya sunucunuz açılırken F8 tuşuna basarak karşınıza gelen menüden directory services restore mode bölümünü seçmeniz gerekiyor. Bu bölümü seçerek gerçekleşen açılışta pek çok directory ile ilişkili servis durdurulduğu için rahatlıkla System State yedeğini dönebiliyoruz. Windows Server 2008 ile beraber gelen yeni özelliklerden biri artık Active Directory Domain Services servisinin olması ve bu servisi istediğiniz zaman durdurabiliyor olmanız. Ancak bu bir bilgi kirliliğine neden olmaktadır, Windows Server 2008 ve Windows Server 2008 R2 sistemlerinde de system state yedeğinden dönmek için Directory Services Restore Mode (DSRM) açılış şeklini kullanmanız gerekmektedir. Servisi durdurmak sadece Active Directory veri tabanını taşımak veya bakım işlemlerini gerçekleştirmek için kullanılır ancak system state yedeği için hala Windows Server 2003 sistemlerinde olduğu gibi Directory Services Restore Mode (DSRM) kullanılır. Directory Services Restore Mode (DSRM) ile açılış yapılırken sizden bir şifre istenir. Bu şifre sizin domain administrator kullanıcısı şifresi değildir, her Domain Controller için ayrı olarak atanan ve o Domain Controller sunucusu Domain kurulumu yapılırken ( dcpromo ) size sorduğu şifredir. Bu şifreyi hatırlamıyorsanız eğer normal mode ile açılış yaparak komutlar yardımı ile Directory Services Restore Mode (DSRM) şifresini resetleyebilirsiniz.

Domain Controller Options ekranın da Domain Functional level bölümünü Windows Server 2016 olarak görüyoruz. Forest Functional Level seviyesi Windows Server 2016 olarak yapılandırıldığı için burası sadece Windows Server 2016 görünecektir.

Domain Controller Options ekranın da Specify domain controller capabilities bölümünde herhangi bir değişiklik yapmadan Type the Directory Services Restore Mode (DSRM) password kısmına Active Directory Restore Mode için kullanacağımız Complex Password yazıyoruz.

Domain Controller Options ekranın da gerekli yapılandırmayı tamamladıktan sonra Next diyerek devam ediyoruz.

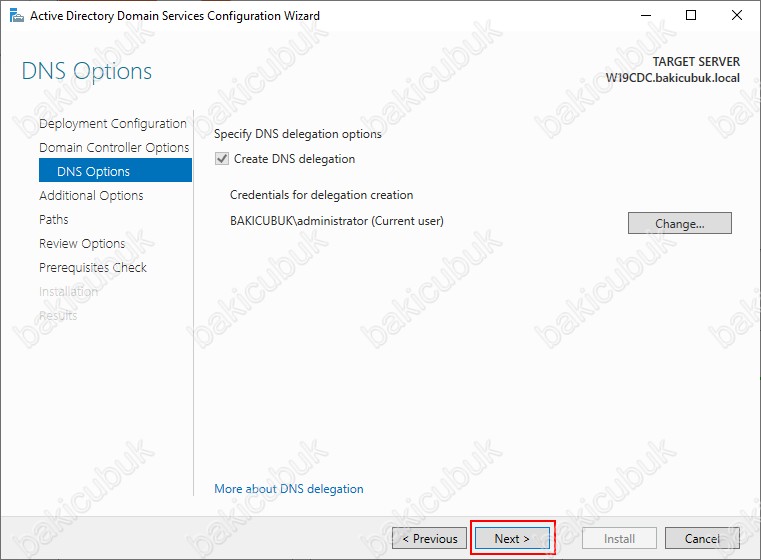

DNS Options ekranın da eğer sunucumuz üzerinde mevcutta bir DNS Server yapımız var ise yeni kurulan DNS Server sunucumuzu mevcuttaki DNS Zone üzerinde Delegasyon ataması yapılabilirsiniz.

DNS Options ekranın da Child Domain yapılandırması yapacağımız için Specify DNS delegation options bölümü altında Create DNS delegation seçeneğinin geldiğini görüyoruz. Çünkü Child Domain yapılandırması ile DNS ( Domain Name Server ) üzerinde yeni bir zone oluşturulacaktır.

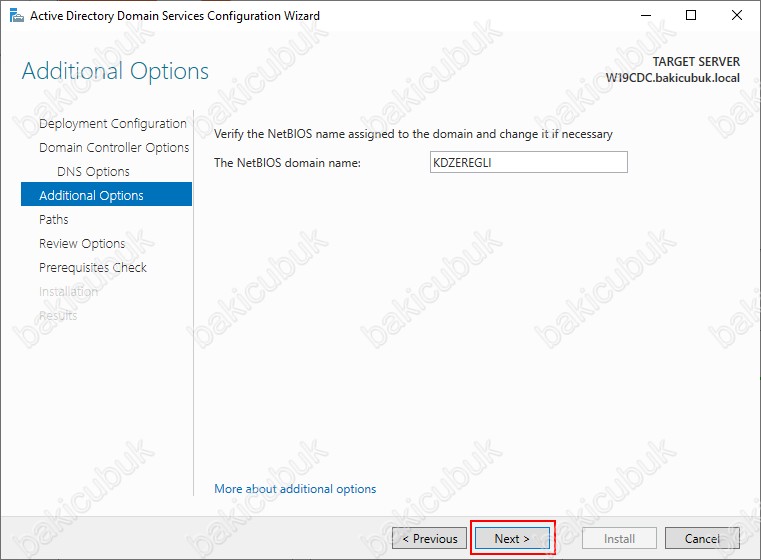

Additional Options ekranın da Child Domain yapısı için kullanacağımız NETBIOS name isminin geldiğini görüyoruz.

Additional Options ekranın da herhangi bir değişiklik yapmadan Next diyerek devam ediyoruz.

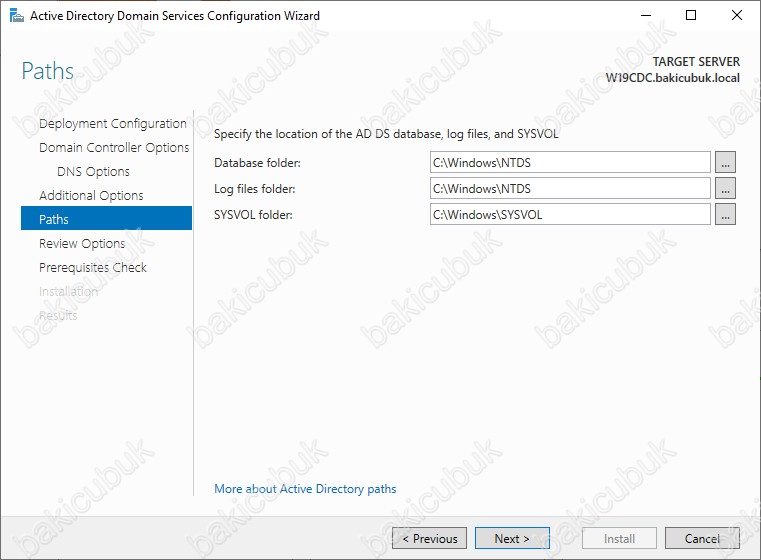

Paths ekranın da Active Directory Domain Services yapımızın Database folder, Log files folder ve SYSVOL folder kurulacağı dizinleri belirliyoruz. Eskiden Windows Server 2003 sunucularımız üzerinde Active Directory Domain Services yapılandırması sırasınd bu dizinler için NTFS olarak yapılandırılmış bir dizin üzerinde yapılandırmamız gerekmekteydi. Windows Server 2008 sonrası bütün Disk yapılarını NTFS olarak yapılandırdığımız için bu yapılandırmaya dikkat etmemiz gerekmiyordu.

Paths ekranında Default dizinler üzerinde herhangi bir değişiklik yapmıyoruz ve Next diyerek devam ediyoruz.

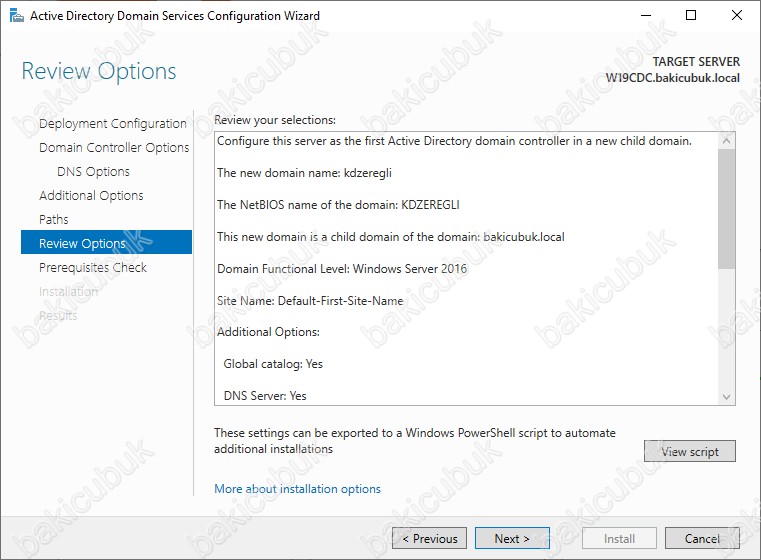

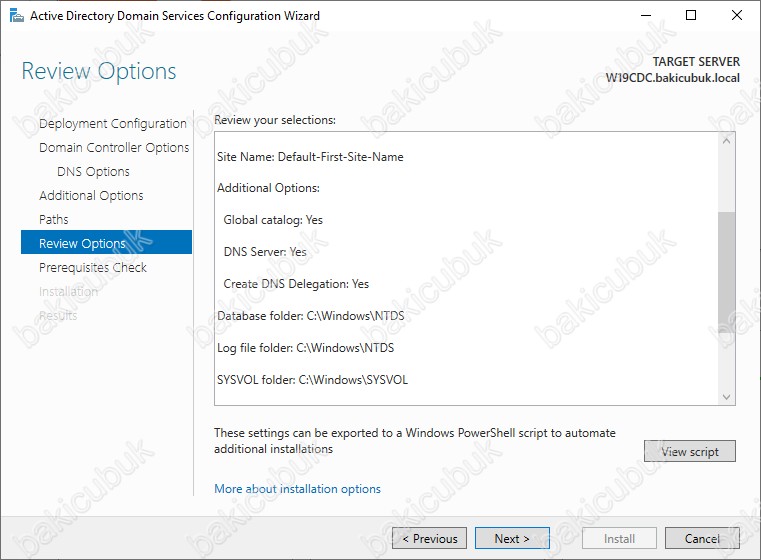

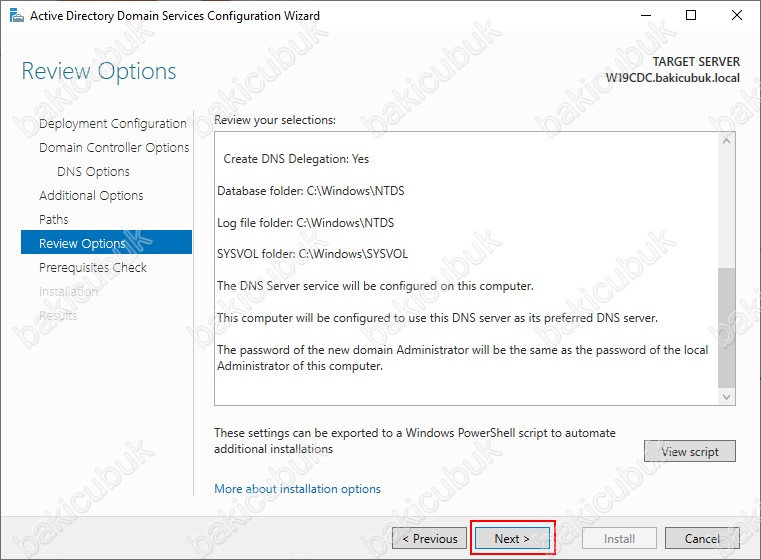

Review Options ekranın da Active Directory Domain Services rolü ve Child Domain Controller yapılandırması sırasında yapmış olduğumuz seçeneklerin bir listesini görüyoruz.

Review Options ekranın da View Script seçeneğine tıklayarak Active Directory Domain Services rolü ve Child Domain Controller yapılandırması için yapmış olduğumuz yapılandırmayı PowerShell komutu olarak dışarıya alarak kurulum yapabilirsiniz.

Review Options ekranın da Active Directory Domain Services rolü ve Child Domain Controller yapılandırma bilgisini kontrol ettikten sonra Next diyerek devam ediyoruz.

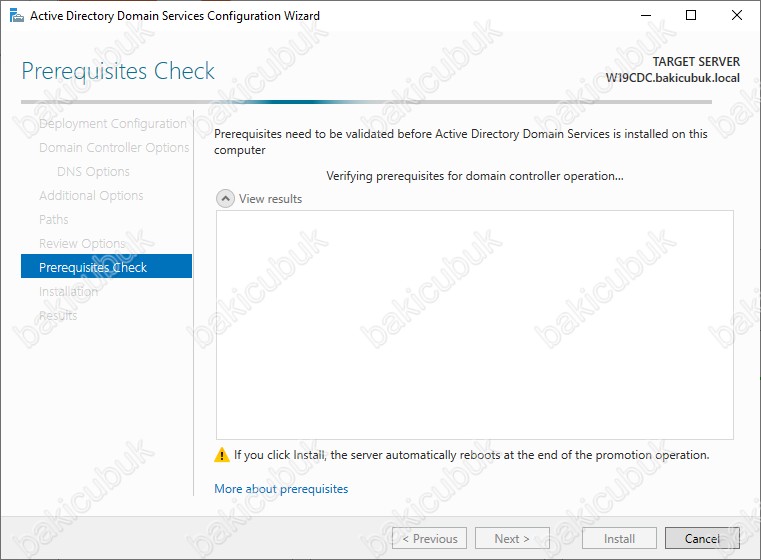

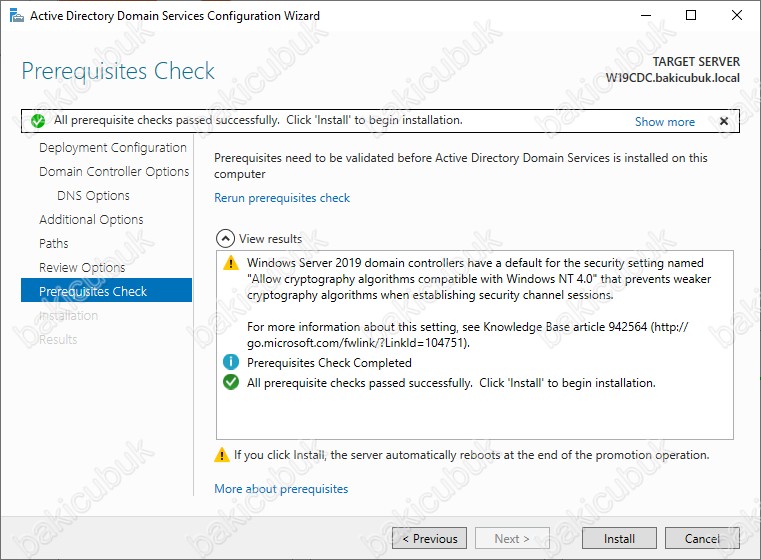

Prerequisities Check ekranın da Windows Server 2019 sunucumuz üzerinde Active Directory Domain Services rolü ve Child Domain Controller yapılandırması için gerekli kontrolleri yaparak sunucumuzun ortamımızda Child Domain Controller olarak yapılandırması için herhangi bir problem ya da eksiklik olup olmadığı kontrolünün yapıldığını görüyoruz.

Prerequisities Check ekranın da Windows Server 2019 sunucumuz üzerinde Active Directory Domain Services rolü ve Child Domain Controller yapılandırmas için gerekli kontrolleri yaparak herhangi bir problem ya da eksiklik olup olmadığı kontrolünü yapıldı.

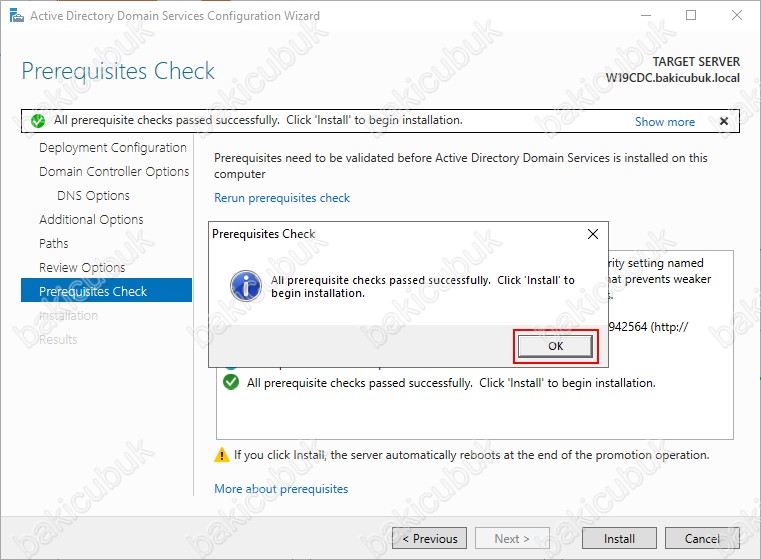

Active Directory Domain Services rolü ve Child Domain Controller yapılandırması için gerekli kontroller tamamlandığında All prerequisite check passed succesfully. Click “Install” to begin installation. mesajını görmekteyiz.

Active Directory Domain Services rolü ve Child Domain Controller yapılandırması için gerekli kontroller tamamlandığında All prerequisite check passed succesfully. Click “Install” to begin installation. mesajını görmekteyiz.

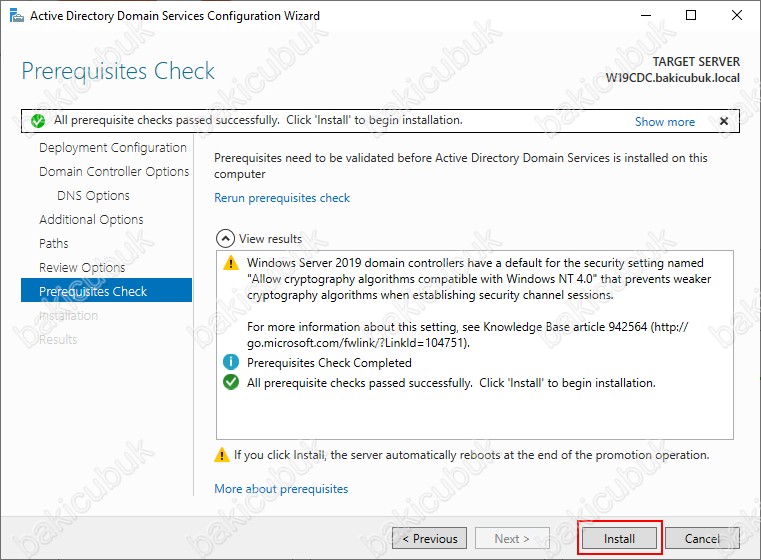

Prerequisities Check ekranın da Windows Server 2019 sunucumuz üzerinde Active Directory Domain Services rolü ve Child Domain Controller yapılandırması için gerekli kontrolleri yaparak herhangi bir problem ya da eksiklik olup olmadığı kontrolünü yapıldı.

Prerequisities Check ekranın da gerekli kontroller sonrasında All prerequisite check passed succesfully. Click “Install” to begin installation. mesajını görüyoruz ve Install diyerek Child Domain Controller yapılandırması başlatıyoruz.

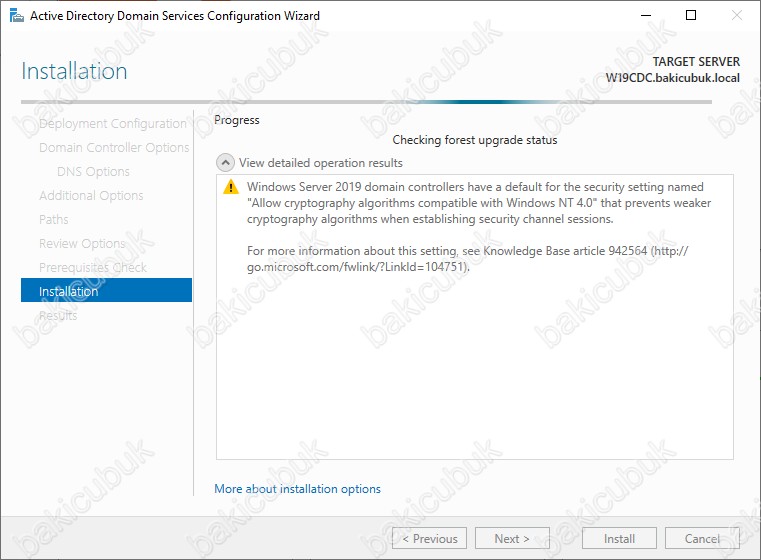

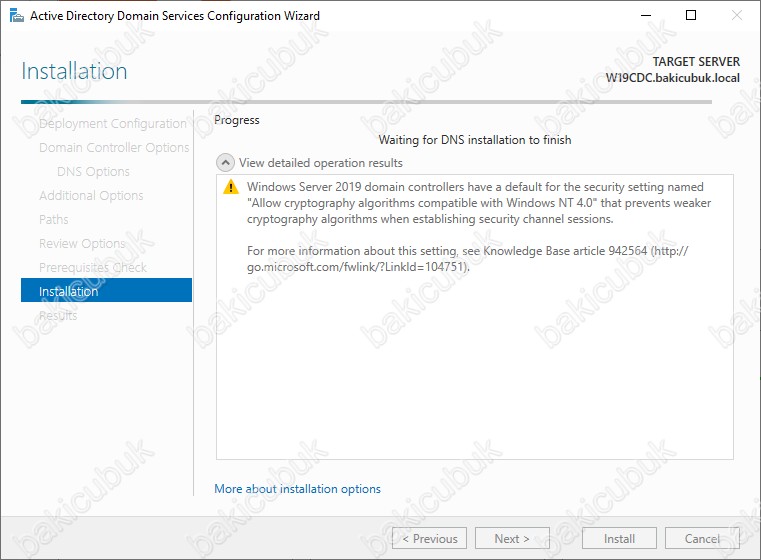

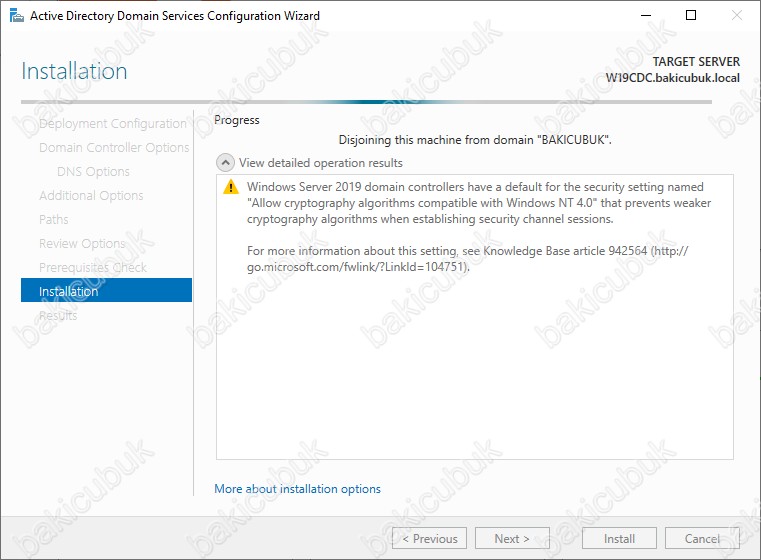

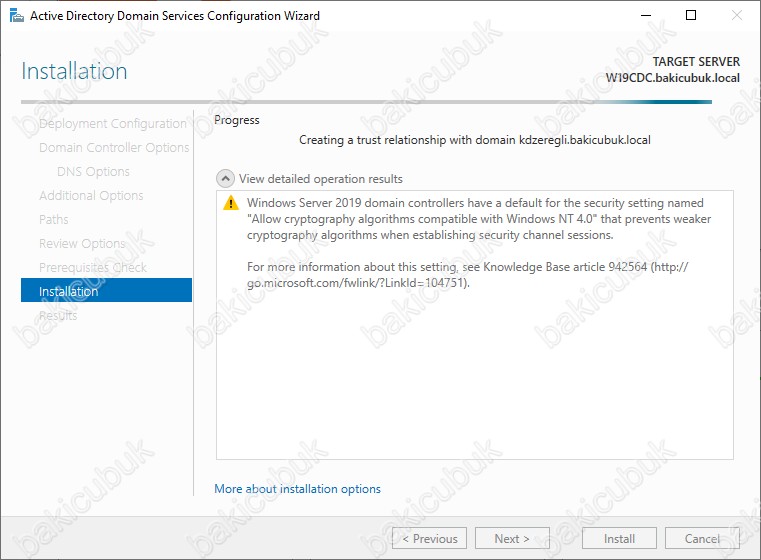

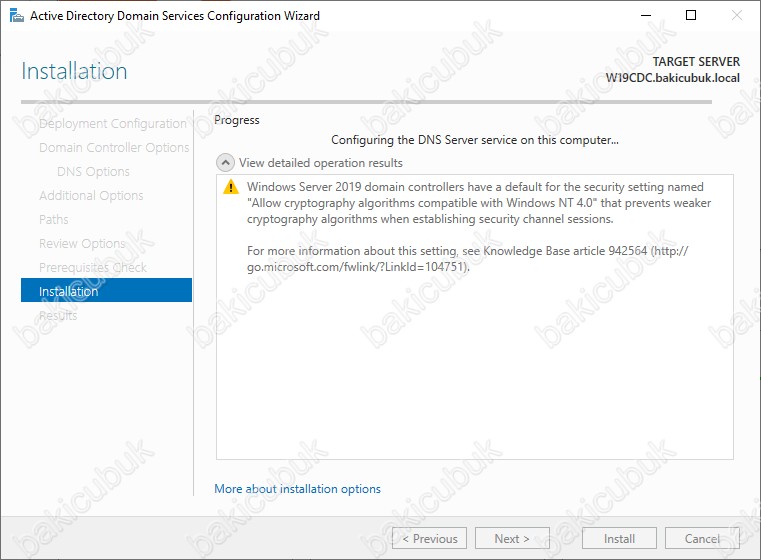

Installation ekranın da Child Domain Controller olarak sunucumuz üzerindeki yapılandırmanın başladığını görüyoruz.

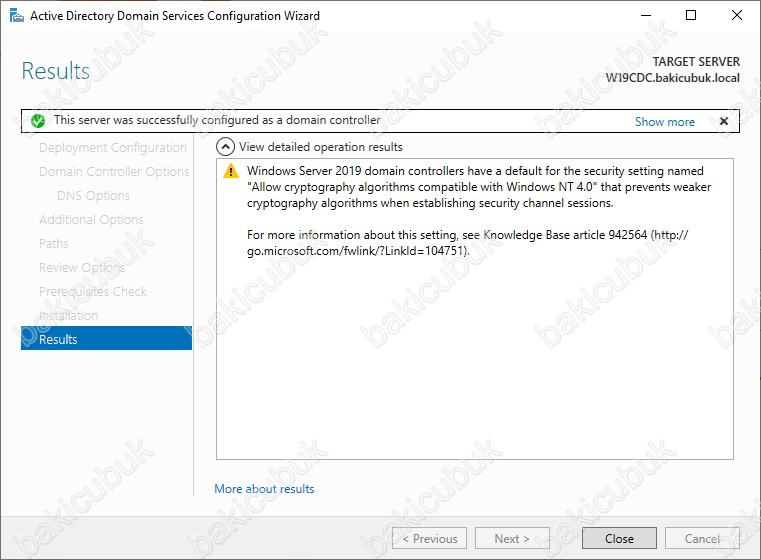

Sunucumuz üzerindeki Active Directory Domain Services rolü ve Child Domain Controller yapılandırmasının tamamlandığını görüyoruz.

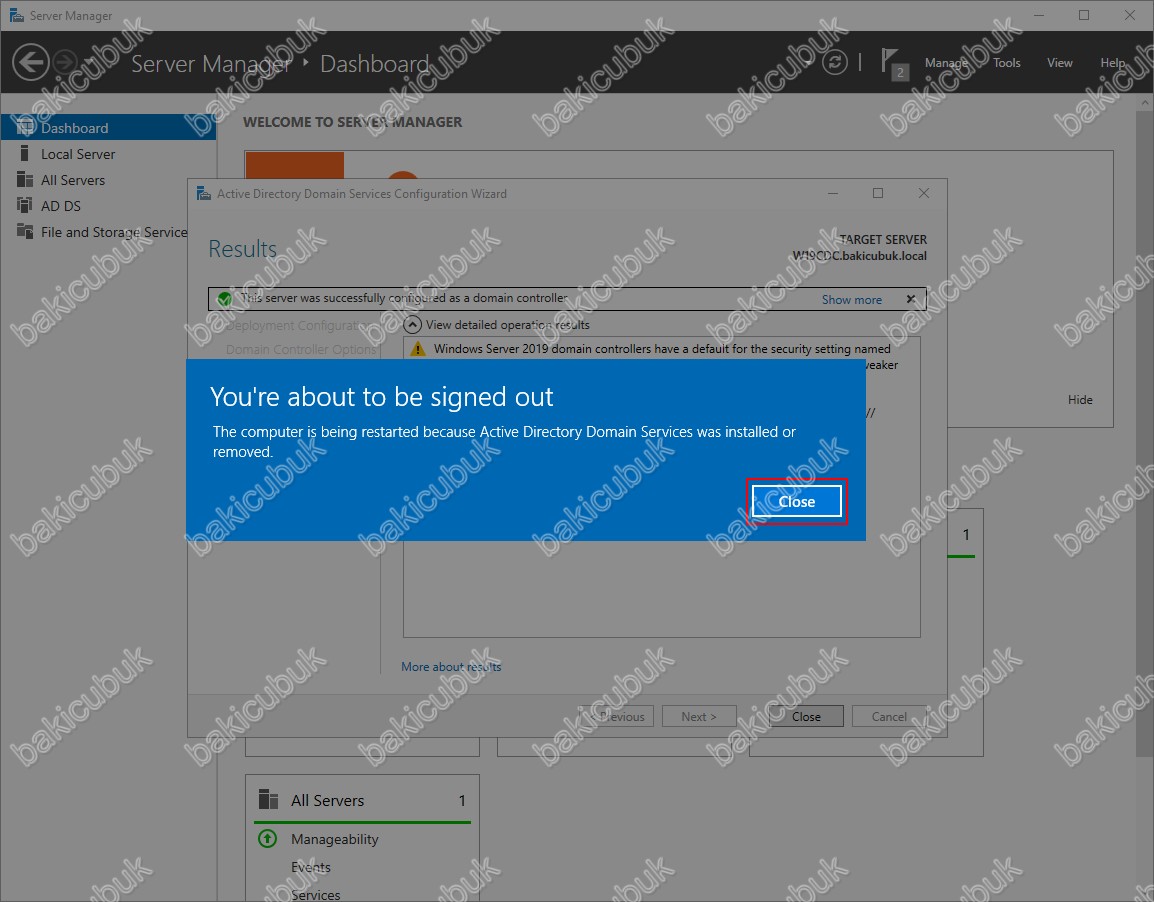

Sunucumuz üzerindeki Active Directory Domain Services rolü ve Child Domain Controller yapılandırmasının tamamlandığını ve sunumuzun yeniden başlayacağı uyarısını alıyoruz.

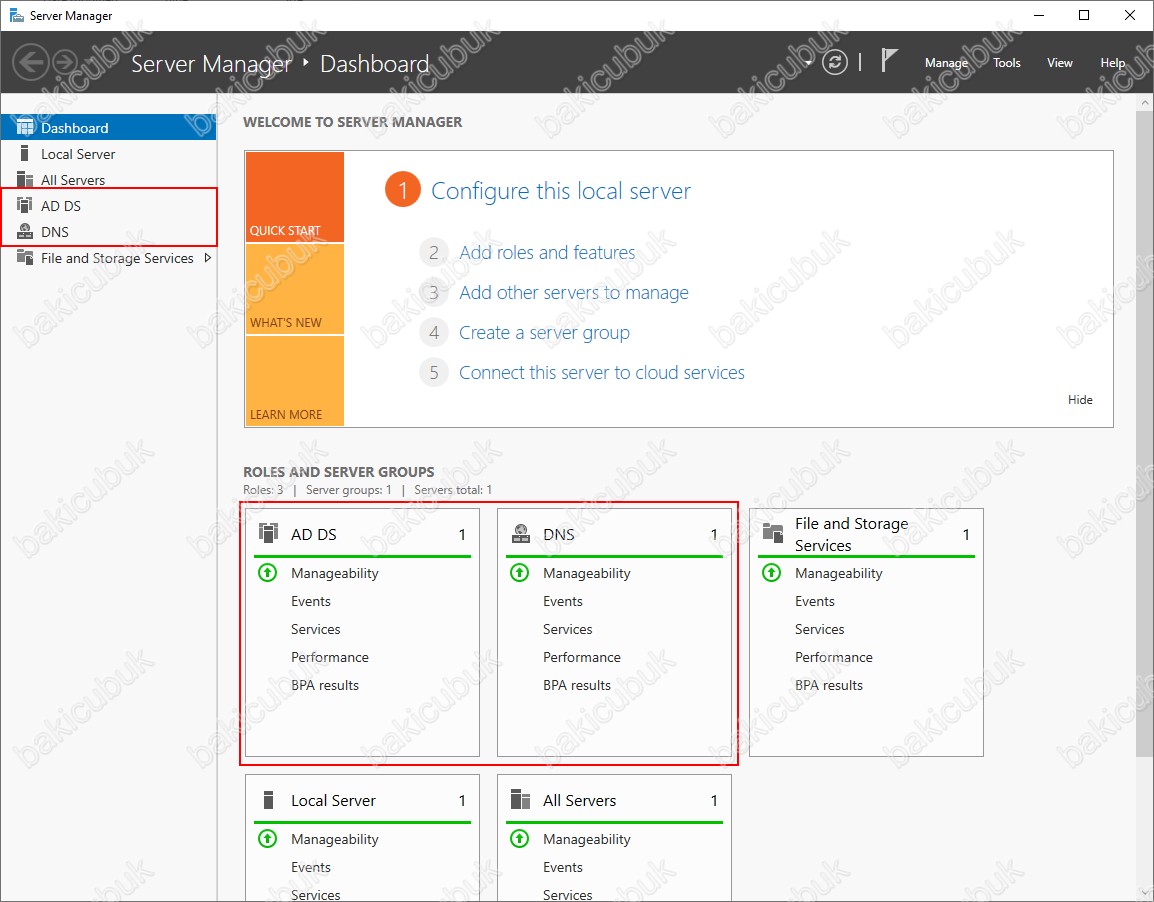

Sunucumuz yeniden başladıktan sonra Server Manager konsoluna AD DS ( Active Directory Domain Services ) ve DNS ( Domain Name Server ) rollerinin geldiğini görüyoruz.

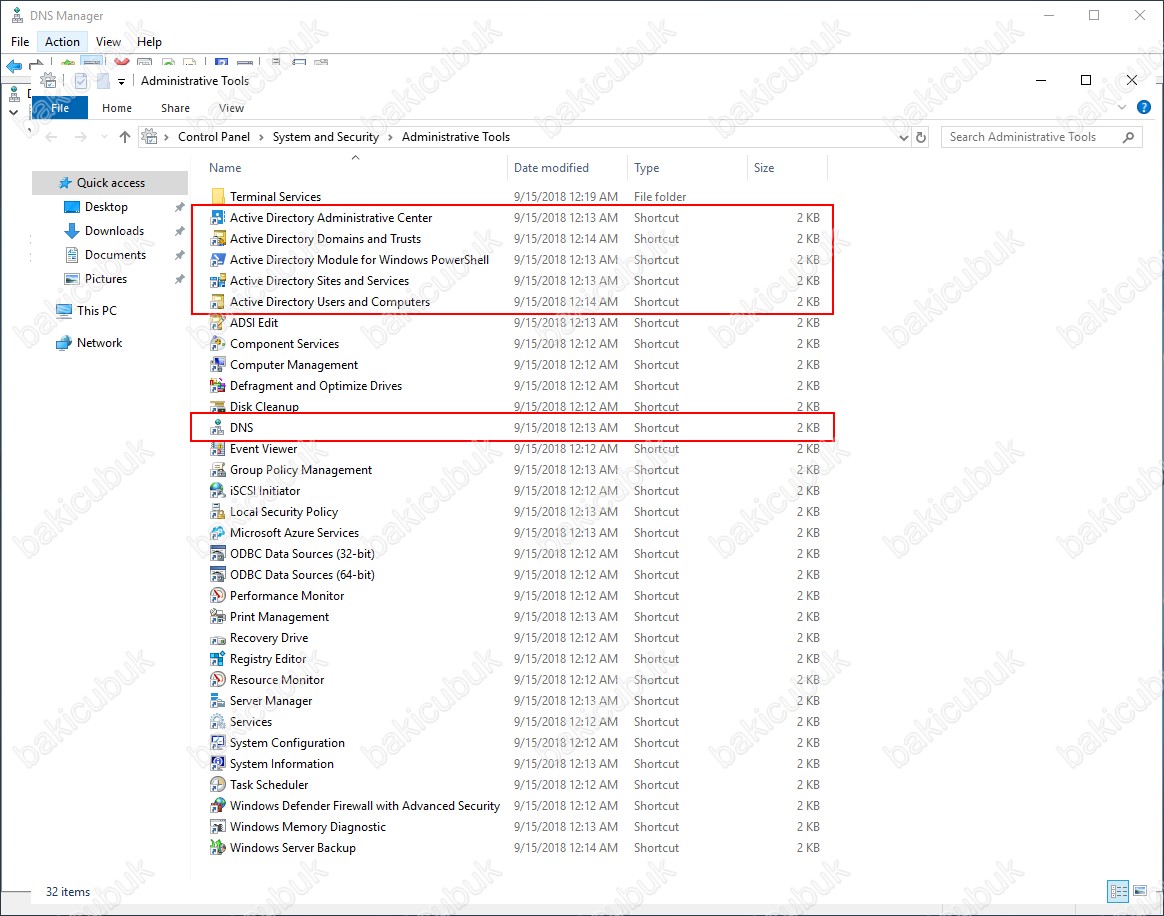

Control Panel > System and Security > Administrative Tools menüsü altına Active Directory Domain Services rolü ile ilgili Active Directory Domain Services konsollarının geldiğini görüyoruz.

Control Panel > System and Security > Administrative Tools menüsü altına Active Directory Domain Services rolü ile ilgili Active Directory Domain Services konsolunu açıyoruz.

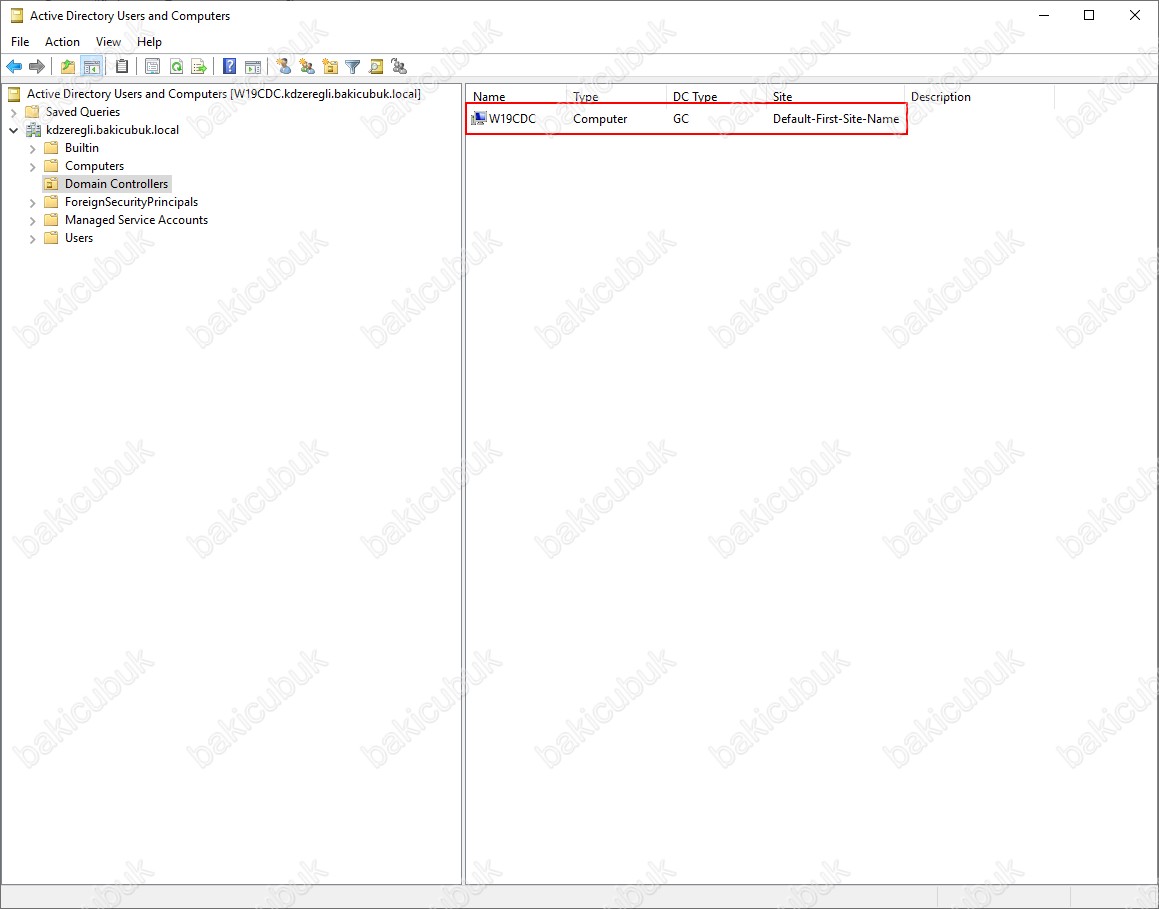

Active Directory Users and Computers konsolu üzerinde Domain Controller isimli Organizational Unit ( OU ) altına W19CDC isimli sunumuzun geldiğini görüyoruz.

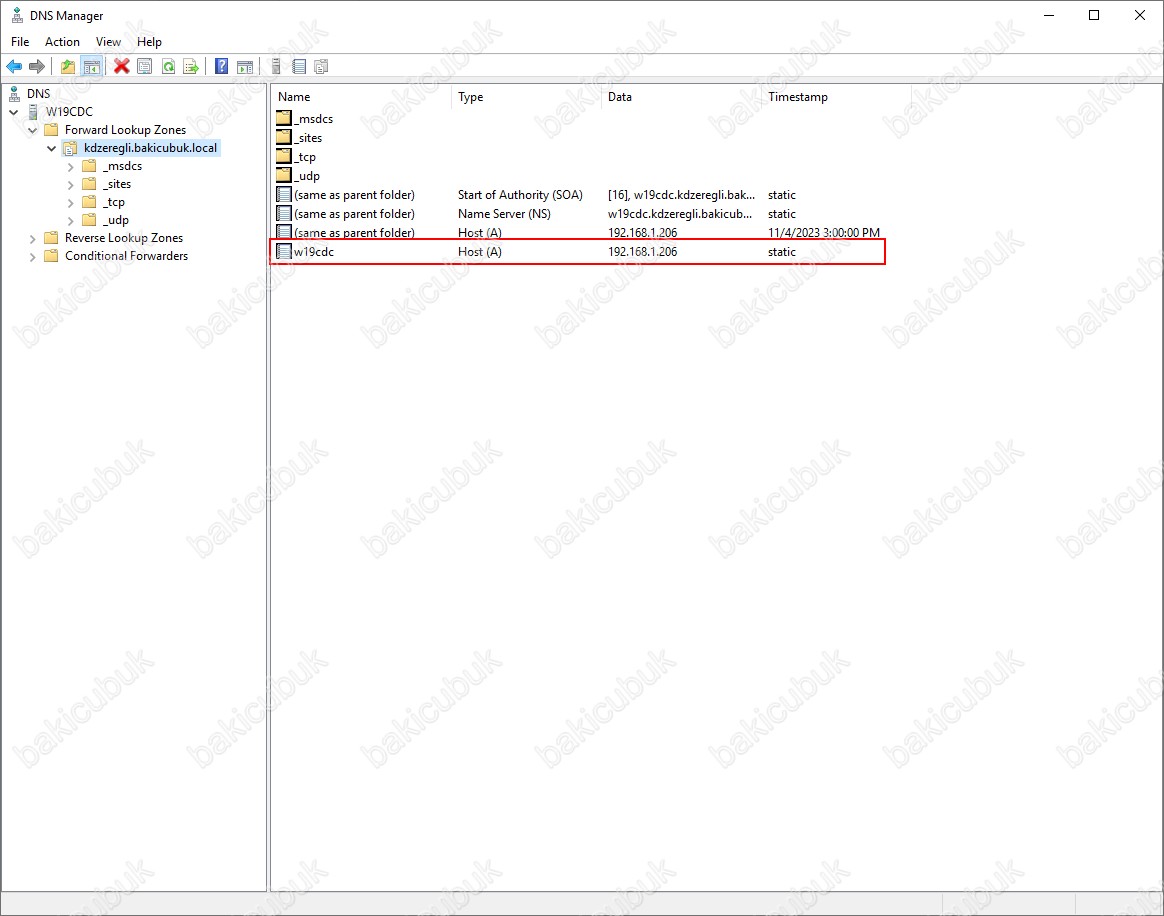

Control Panel > System and Security > Administrative Tools menüsü altına Active Directory Domain Services rolü ile ilgili DNS ( Domain Name Server ) Manager konsolunu açıyoruz.

DNS ( Domain Name Server ) Manager konsolu üzerinde W19CDC isimli sunumuzun DNS kayıtlarının geldiğini görüyoruz.

Başka bir yazımzıda görüşmek dileğiyle…